En el universo del arranque de sistemas informáticos modernos, la seguridad y eficiencia en el inicio del sistema operativo se han convertido en tareas críticas, especialmente en entornos corporativos donde la protección de datos es prioritaria. Linux, conocido por su flexibilidad y robustez, ha ido avanzando más allá de sus roles habituales para actuar como cargador de arranque en sistemas basados en UEFI, y emplear técnicas como kexec para iniciar Windows de forma segura. Este enfoque, documentado y explorado ampliamente en 2022, ofrece nuevas posibilidades que combinan prestaciones de TPM, atestación remota y arranque seguro para salvaguardar información sensible en servidores y dispositivos empresariales. El problema principal que enfrentan muchas infraestructuras, especialmente en datacenters que operan con una mezcla de sistemas Windows y Linux, radica en cómo manejar de manera segura los datos almacenados localmente en discos físicos cuando los equipos son dados de baja, enviados a servicio o pasan por entornos donde la privacidad puede ser comprometida. La desafiante realidad es que discos con información privada terminan en sitios de reventa sin la protección adecuada, lo que supone un riesgo enorme para las empresas.

Por más que se consideren soluciones de cifrado para proteger los volúmenes de disco, la gestión de claves y la cadena de confianza durante el arranque complican la operativa y la seguridad. Si bien BitLocker para Windows y LUKS para Linux son soluciones confiables de cifrado a nivel de disco, el mayor escollo se encuentra en la administración de claves. Estas deben ser accesibles para que el sistema operativo pueda arrancar sin intervención humana constante, lo cual muchas veces implica guardar la clave en el equipo o usar mecanismos TPM que, aunque ofrecen un entorno seguro para almacenar secretos, presentan vulnerabilidades ante ataques físicos o de manipulación del firmware. Además, el TPM carece de conciencia sobre el estado externo del sistema, limitando su capacidad para garantizar la integridad de la plataforma durante el proceso de arranque. Aquí es donde la atestación remota, apoyada por el TPM, se convierte en una solución innovadora y transformadora.

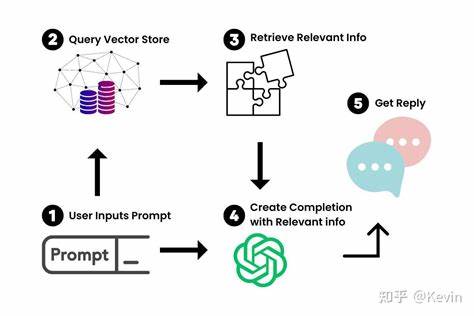

Un sistema puede arrancar desde un entorno Linux minimalista, cargado con una imagen PXE preconfigurada capaz de generar un reporte firmado que da fe del estado del sistema. Este reporte es enviado a un servidor de atestación remoto que valida la integridad comprobando las mediciones registradas en el TPM y el firmware. Si todo está conforme a políticas predefinidas, el servidor envía una clave BitLocker encriptada que solo puede ser desvelada por el TPM en ese estado exacto, asegurando que la clave nunca se filtre si el sistema fue manipulado o está corriendo una configuración no autorizada. Esta metodología no solo se limita a sistemas Linux cifrados con LUKS, sino que se extiende a servidores Windows gracias a la innovadora implementación que permite a Linux actuar como cargador UEFI inicial y luego, mediante la técnica kexec, pasar el control al cargador de Windows. Kexec es una característica del kernel de Linux que permite cargar un nuevo kernel sin pasar por el firmware de arranque de la máquina.

Tradicionalmente, kexec había sido usado para reiniciar rápidamente sistemas Linux, pero adaptarlo para cargar entornos UEFI y componentes propietarios de Microsoft ha necesitado soluciones y parches a nivel del kernel. La implementación presenta algunos desafíos técnicos importantes. Por ejemplo, el arranque tradicional de Windows depende de su propio gestor (bootmgfw.efi), que es un binario PE32 que requiere un entorno UEFI activo con acceso activo a drivers y servicios firmware para poder cargar módulos y arrancar correctamente. Kexec, por defecto, soporta únicamente cargas de kernels Linux en formato bzImage o MultiBoot, por lo que ha sido necesario extender su funcionalidad para soportar ejecutables UEFI y preservar el contexto del firmware.

Esto es crítico para no perturbar el estado de la máquina, garantizar que los drivers OEM y el firmware continúen disponibles y que los servicios de arranque se mantengan intactos. Para esto, se ha desarrollado un envoltorio EFI que actúa como interfaz entre el firmware real y el kernel Linux de arranque. Este envoltorio gestiona la reserva de memoria alineada, establece directivas de mapeo de memoria estrictas para que Linux no interfiere con la memoria reservada para UEFI, y captura los registros clave, tablas de descriptor y configuraciones procesador necesarias para restaurar el entorno UEFI. Adicionalmente, el envoltorio intercepta la llamada a ExitBootServices para impedir que sea ejecutada prematuramente, lo que significa que el entorno firmware permanece operativo y accesible durante la ejecución de Linux. Un aspecto esencial para la solución es la emulación parcial de los protocolos UEFI dentro del kernel Linux.

Protocolos como TCG2 permiten comunicación directa con el TPM, habilitando operaciones de firmas, extensiones de PCRs y lectura del registro de eventos de medición, vital para la atestación. Asimismo, protocolos para red como Simple Network Protocol permiten a esta imagen minimalista establecer conexiones TCP/IP con el servidor de atestación y descargar la clave cifrada. De igual manera, Block IO Protocol y Ramdisk Protocol son implementados, facilitando que el sistema Linux acceda a dispositivos de almacenamiento y pueda montar unidades UEFI como ramdisks para inyectar la clave BitLocker o cargar imágenes. Este planteamiento también involucra la inclusión de módulos DXE de la especificación UEFI, los cuales pueden ser cargados dinámicamente para cargar drivers adicionales de firmware durante el proceso de arranque, habilitando soporte para dispositivos especializados o unidades de almacenamiento propietarios que no tienen soporte nativo en el kernel Linux. Desde la perspectiva de la gestión de la clave BitLocker, cuando la atestación es exitosa, la clave se entrega en forma de un archivo protector .

BEK incluyéndose en una imagen ramdisk preparada con formato GPT y FAT. Dicha imagen es asignada al espacio del sistema UEFI y registrada como un dispositivo adicional mediante el protocolo_ramdisk, asegurando que el cargador de Windows pueda encontrarla en su ruta tradicional. Así, cuando el proceso de arranque delega control al bootmgfw.efi, este es capaz de montar la ramdisk, encontrar la clave, y desbloquear el volumen cifrado para proceder a cargar el sistema operativo completo. Finalmente, se utiliza una funcionalidad extendida de kexec que permite pasar control a un pequeño código de arranque (trampoline) tras apagar el kernel Linux en ejecución.

Este código restaura el estado UEFI capturado originalmente y ejecuta el proceso nativo de carga de la imagen del sistema operativo Windows, cerrando el bucle de arranque seguro y transparente desde el punto de vista del hardware. El resultado es una experiencia donde se aprovecha la seguridad y flexibilidad de Linux para establecer un arranque seguro, mientras se respeta la arquitectura y dependencias propias del ecosistema Windows. La aplicación práctica y la demostración en entornos virtualizados como QEMU confirman la viabilidad del método, aunque el desarrollo aún indica algunos puntos susceptibles a mejora. Se requiere extender el soporte a un rango más amplio de hardware real, especialmente en sistemas que contienen controladoras y componentes propietarios cuyos drivers no están disponibles en proyectos abiertos. También son necesarios avances para optimizar la comunicación con el firmware y mejorar la gestión de memoria y protocolos de red.

Esta técnica también abre puertas a un entorno universal para instalación y recuperación de sistemas operativos. Al trabajar con un kernel Linux genérico capaz de interactuar con los drivers UEFI presentes en el firmware OEM, se puede producir un entorno multipropósito que facilite actualizaciones, mantenimiento y diagnósticos sin depender de distribuciones personalizadas para cada hardware específico. Como sigue evolucionando esta tecnología, su integración con políticas TPM avanzadas y automatizadas permitirá reforzar la cadena de confianza, haciendo que el proceso de arranque no solo sea seguro sino también auditable de manera remota y transparente. El futuro apunta hacia una gestión integral donde las claves criptográficas nunca estén expuestas sin el conocimiento y autorización de sistemas centrales, mitigando riesgos relacionados con administradores indiscretos o ataques locales. En resumen, utilizar Linux como cargador de arranque UEFI y aprovechar kexec para iniciar Windows con soporte TPM y atestación remota es un avance significativo en la administración segura de sistemas heterogéneos.

Ofrece a los administradores de infraestructura una herramienta potente para proteger datos sensibles, optimizar tiempos de arranque y garantizar la integridad de sus servidores, adaptándose a las exigencias actuales en un ecosistema tecnológico cada vez más interconectado y desafiante.

![Dyson Founder on Products He Regrets Scrapping [video]](/images/A1EA4B9F-FAFC-4C30-A656-0E9863D209D2)