En el mundo digital actual, la seguridad de las cuentas de usuario es una prioridad fundamental, especialmente cuando se trata de mecanismos como el restablecimiento de contraseña. Los tokens de restablecimiento son piezas críticas de información que permiten a los usuarios recuperar el acceso a sus cuentas, pero cuando estos tokens no están implementados con las medidas criptográficas adecuadas, pueden convertirse en una vulnerabilidad explotable. Entender cómo funcionan estos tokens personalizados y las técnicas que utilizan los atacantes para vulnerarlos es clave para desarrollar sistemas más robustos y fiables. Uno de los problemas frecuentes en aplicaciones con sistemas propios de restablecimiento de contraseña radica en la generación y gestión inadecuada de los tokens. Los desarrolladores, muchas veces por conveniencia o desconocimiento, implementan tokens con esquemas predecibles o basados en información parcialmente expuesta o calculable desde el lado cliente.

Este enfoque expone a los usuarios a riesgos de suplantación y recuperación no autorizada de las cuentas, dado que un atacante puede reconstruir o adivinar dichos tokens gracias a patrones o funcionalidades mal diseñadas. Un caso paradigmático de esta vulnerabilidad surge cuando no existe un algoritmo criptográfico seguro para crear los tokens, y además la API subyacente filtra datos sensibles antes de validar el token de manera efectiva. Por ejemplo, si en un endpoint destinado a iniciar el proceso de restablecimiento se devuelve un identificador único de usuario (uid) sin controles estrictos, es posible que un actor malintencionado utilice esta información para forzar cambios en la contraseña simplemente replicando o calculando elementos de validación que deberían ser privados. Otro aspecto crítico es el uso erróneo de mecanismos anti-manipulación cuyo cálculo reside en el cliente, como tokens basados en funciones hash simples que reutilizan datos visibles o controlados por el usuario. Cuando dichos valores no se obtienen o protegen en el servidor, un atacante puede refinar con facilidad el token y crear solicitudes legítimas de actualización de contraseña para cualquier correo electrónico registrado.

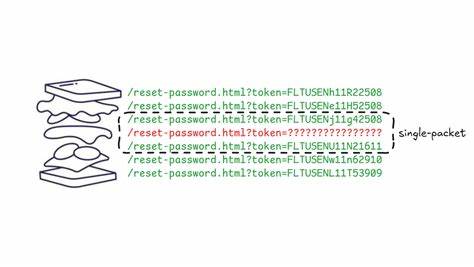

Para mitigar estas fallas, algunos equipos de desarrollo optan por modificaciones superficiales: eliminan la exposición de campos como el uid, suprimen los tokens anti-manipulación sin reemplazarlos por sistemas más seguros y continúan generando tokens con patrones predecibles o basados en timestamps que pueden deducirse mediante análisis de tiempo y frecuencia de solicitudes. Estas soluciones parciales no resuelven el problema de raíz y permiten que ataques más sofisticados prosperen. Entre estas técnicas avanzadas que explotan tales debilidades destaca la combinación de ataques conocidos como "single-packet attack" y "sandwich attack". El primero aprovecha la capacidad de enviar múltiples solicitudes simultáneas dentro de una única conexión HTTP/2 para reducir la latencia a casi cero, permitiendo que tokens generados en breves instantes puedan ser correlacionados. El "sandwich attack" consiste en enviar solicitudes con mails controlados por el atacante antes y después de la solicitud que tiene como objetivo el correo de la víctima, usando los tokens obtenidos para inferir el token válido para la cuenta atacada.

Además, las cadenas de tokens revelan regularmente patrones con componentes parcialmente estáticos y otros variables, como letras o números representando el mes, minutos y segundos, que, combinados con el hecho de que el servidor no distingue mayúsculas de minúsculas, reducen drásticamente el espacio de búsqueda respecto a una cadena verdaderamente aleatoria y segura. Esta predictibilidad permite a un atacante generar listas exhaustivas de candidatos a tokens válidos utilizando herramientas como crunch, que combinan bases fijas con los posibles caracteres restantes, creando enormes catálogos de valores para un momento temporal determinado. Posteriormente, estas listas pueden ser empleadas en ataques de fuerza bruta controlados contra las APIs de restablecimiento de contraseña, con el objetivo de identificar el token correcto y ejecutar el cambio de credenciales sin permiso. Sin embargo, estos ataques no están exentos de limitaciones: los sistemas pueden implementar bloqueos temporales para solicitudes sospechosas, firewalls de aplicaciones web, y mecanismos anti-bot que frenen la velocidad del fuerzabruta. No obstante, el atacante puede aumentar la efectividad enviando más solicitudes en el lote o ajustando la ventana temporal de generación para maximizar las probabilidades de éxito sin levantar alarmas inmediatas.

Para defenderse de estas vulnerabilidades es esencial implementar tokens verdaderamente aleatorios, con una entropía suficiente y generados exclusivamente en el lado servidor mediante algoritmos criptográficamente seguros, eliminando cualquier dependencia de cálculos en el cliente o patrones predecibles. Los tokens deben ser únicos por solicitud y expirar rápidamente para minimizar la ventana de ataque. Además, es necesario un enfoque integral en el diseño de los endpoints relacionados: ningún dato sensible —como identificadores de usuario o tokens— debe ser expuesto antes de la verificación completa, y la validación debe ser rigurosa y con trazabilidad. Todo proceso de restablecimiento debe exigir el token en cada etapa crítica, y nunca asumir que una validación previa garantiza autorizaciones subsiguientes. Herramientas de monitoreo y detección temprana son también imprescindibles para identificar patrones inusuales en solicitudes de restablecimiento, como múltiples intentos con token erróneo o ráfagas de peticiones concurrentes desde la misma fuente.

Estos indicios pueden activar medidas automáticas de bloqueo temporal o alertas para los equipos de seguridad. Por último, fomentar buenas prácticas de desarrollo seguro y realizar auditorías periódicas con pruebas de penetración enfocadas en esta área pueden revelar tanto errores clásicos como técnicas emergentes de ataque, permitiendo la corrección oportuna de debilidades antes de que sean explotadas maliciosamente. En resumen, la seguridad en el restablecimiento de contraseña no debe ser subestimada ni tratada con soluciones improvisadas. Comprender los ataques basados en la predictibilidad y sincronización temporal de tokens personalizados aporta una perspectiva valiosa para diseñar sistemas resistentes a suplantaciones, protegiendo así la integridad y privacidad de los usuarios en el ecosistema digital.