En el mundo de la informática y la ingeniería inversa, uno de los desafíos más frecuentes es trabajar con ejecutables empaquetados. Estos archivos, comprimidos mediante diversas técnicas para reducir su tamaño o proteger el código original, plantean obstáculos significativos para quienes desean analizarlos o depurarlos. El desempaquetado de ejecutables no sólo es esencial para recuperar el código real detrás de una capa de compresión, sino que también resulta crucial para entender el comportamiento completo de programas que, de otro modo, parecen inaccesibles. Los ejecutables empaquetados son muy comunes en entornos como la demoscene, donde el tamaño del archivo es una restricción estricta en competencias. Además, el empaquetado se usa con fines de protección, para dificultar la ingeniería inversa, o para disminuir tiempos de carga.

Herramientas como UPX (Ultimate Packer for eXecutables) son conocidas por su eficiencia al comprimir programas mientras permiten un desempaquetado sencillo, casi automático. Sin embargo, no todas las técnicas de empaquetado son tan accesibles y algunas versiones antiguas o métodos personalizados complican mucho el análisis. En términos generales, un ejecutable empaquetado se comporta como un pequeño programa que, al ejecutarse, descomprime el programa original en memoria y luego ejecuta ese código. Desde una perspectiva técnica, el ejecutable comprimido es sólo un bootstrap que contiene la lógica necesaria para restaurar la versión completa del programa. Esto implica que cualquier intento de análisis estático o dinámico que no tenga en cuenta este comportamiento sólo verá el código del desempaquetador, no el código real que se desea estudiar.

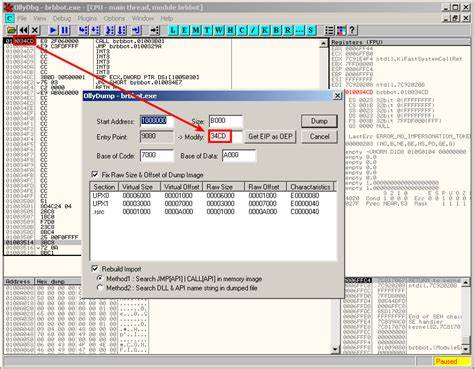

Cuando se carga un ejecutable empaquetado en un emulador o depurador, se enfrentan dos grandes retos. El primero es identificar el punto exacto en la ejecución donde el programa ha finalizado el proceso de desempaquetado y está a punto de ejecutar el código original. Detectar este punto de ruptura es crucial para poder volcar la memoria con el código descomprimido y obtener una representación fiel del programa. Generalmente, el flujo de ejecución comienza en un punto inicial que contiene un bucle o serie de instrucciones encargadas de la decompression. Al finalizar esta fase, el programa realiza un salto (jmp) o una llamada indirecta a la dirección donde se encuentra el código descomprimido.

Sin embargo, esta dirección a menudo parece inválida o basura cuando se analiza el ejecutable empaquetado directamente, porque el código aún no está cargado en esa sección de memoria. Las técnicas para identificar el ‘main’ o inicio del código descomprimido varían. Algunas consisten en analizar manualmente el binario para descubrir la dirección de salto o, en entornos controlados, detener la ejecución justo antes de esta instrucción y avanzar cuidadosamente para observar el comportamiento del programa. Por ejemplo, establecer un breakpoint en la última instrucción antes de la transferencia de control puede facilitar la inspección del estado en memoria cuando el código original ya está cargado. Un desafío particular surge con la forma en que el desempaquetador modifica el flujo del programa.

Los breakpoints tradicionales en software, que funcionan reemplazando instrucciones por interrupciones, pueden ser sobreescritos por el propio desempaquetador. Por eso, es útil adoptar estrategias como romper en instrucciones menos cambiantes o utilizar técnicas de depuración asistidas por hardware para no interferir con el proceso de desempaquetado. Pero even tras conseguir detener la ejecución en el punto adecuado, hay otro gran obstáculo: la reconstrucción de las importaciones del programa original. El empaquetado tiene como uno de sus objetivos minimizar el tamaño del archivo, a menudo declarando un conjunto reducido o nulo de importaciones. Durante la ejecución, el desempaquetador carga dinámicamente las librerías necesarias y rellena las tablas de direcciones de importación (IAT, Import Address Table) en memoria para que el programa pueda invocar funciones del sistema operativo como GetStartupInfoA o ShowWindow.

Para análisis estáticos con herramientas como Ghidra o para que un desensamblador pueda interpretar correctamente los llamados a funciones externas, es fundamental restaurar la tabla de importaciones original y su correspondiente directorio de importación (IDT, Import Directory Table). Esto implica identificar dónde el desempaquetador coloca en memoria las direcciones reales de cada función importada y escribir esos datos en el nuevo archivo ejecutable que será volcado. Una técnica efectiva para reconstruir el IAT consta en monitorear dinámicamente las llamadas a funciones claves como LoadLibrary y GetProcAddress durante el proceso de desempaquetado. Al registrar los punteros que devuelve GetProcAddress, es posible luego escanear en la memoria del proceso las ubicaciones donde estas direcciones han sido almacenadas. En teoría, cada dirección debe aparecer exactamente en la IAT del programa descomprimido.

Con esta información se puede reconstruir el IDT, asignando nombres y direcciones a cada función importada y generar un nuevo ejecutable que refleje completamente la estructura original. Este procedimiento tiene gran similitud con la metodología utilizada por herramientas como Scylla, una utilidad reconocida para el volcado de ejecutables desde procesos en ejecución. Sin embargo, la ventaja de utilizar un emulador es que se tiene un control total sobre la ejecución, lo que permite repetir el desempaquetado bajo diferentes condiciones o variaciones de memoria para resolver ambigüedades causadas por posibles falsos positivos en las búsquedas de direcciones. Más allá de la técnica, la importancia de este proceso radica en que el ejecutable resultante puede ser cargado y analizado en profundidad a través de software de ingeniería inversa, permitiendo revelar el lógica completa original con llamadas limpias a funciones de sistema, sin que el empaquetado que actuó como capa protectora o compresora interfiera en la comprensión. En resumen, desempaquetar ejecutables es una labor delicada que combina el análisis dinámico, la depuración y la ingeniería inversa cuidadosa.

Requiere entender cómo operan los empaquetadores, ser capaz de identificar el momento exacto en que el código original reaparece en memoria, y reconstruir las estructuras internas necesarias para que los desensambladores y analizadores interpretan correctamente el programa. La persistencia en esta tarea abre las puertas para estudiar aplicaciones protegidas, resolver problemas de compatibilidad o seguridad y aprender la compleja interacción entre capas de software. Las técnicas continúan evolucionando, y entornos como retrowin32 ofrecen implementaciones modernas que permiten acciones avanzadas de dumping y reconstrucción. Estas herramientas facilitan el análisis de ejecutables antiguos o empaquetados con versiones obsoletas de compresores como UPX. Para desarrolladores, investigadores o entusiastas interesados en ingeniería inversa o análisis malware, entender y dominar el proceso de desempaquetado es fundamental.

No es sólo una cuestión técnica, sino una habilidad que contribuye a desvelar el funcionamiento interno de software complejo, garantizar su integridad, detectar comportamientos maliciosos o simplemente preservar el conocimiento en un mundo digital donde la protección y la optimización del código son cada vez más sofisticadas. La ingeniería inversa y el desempaquetado de ejecutables son un campo apasionante que combina arte y ciencia. Con paciencia, herramientas adecuadas y un claro entendimiento de los fundamentos, es posible transformar programas cifrados o comprimidos en código legible, entendible y analizables que aseguren transparencia y control en el mundo del software.