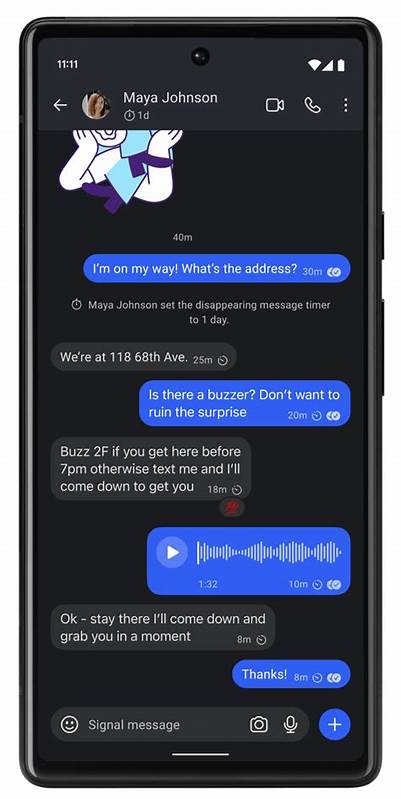

En el mundo digital actual, donde la privacidad y la seguridad de las comunicaciones son fundamentales, la confianza en las aplicaciones de mensajería cifrada es clave para proteger información sensible. Signal, reconocida mundialmente por su robusto cifrado de extremo a extremo, ha sido la elección predilecta de activistas, periodistas, líderes y gobiernos. Sin embargo, un episodio reciente conocido como Signalgate ha puesto al descubierto una alarmante situación de inseguridad dentro del ecosistema de aplicaciones clonadas de Signal, en particular a través de la app de mensajería TeleMessage. Esta versión modificada de Signal fue utilizada por Mike Waltz, ex asesor nacional de seguridad de Estados Unidos, y su análisis ha revelado serias fallas que han comprometido datos gubernamentales confidenciales. TeleMessage es una aplicación basada en el código abierto de Signal, adquirida en 2024 por la empresa Smarsh, con sede en Oregon.

La particularidad que destacaba a esta app clon era la integración de funciones adicionales como el archivado de mensajes, característica diseñada para facilitar la gestión y recuperación de comunicaciones dentro de entornos profesionales y gubernamentales. Por desgracia, lo que debía ser una ventaja terminó siendo un vector crítico de vulnerabilidades que expuso conversaciones valiosas y comprometió la confidencialidad esperada. El incidente comenzó a tomar notoriedad cuando se descubrió que un actor malicioso había obtenido acceso a comunicaciones oficiales provenientes de TeleMessage. Entre los datos vulnerados se incluían registros relacionados con organismos tan sensibles como la Oficina de Aduanas y Protección Fronteriza de Estados Unidos (CBP) y empresas del sector financiero, como Coinbase. Aunque no se confirmaron mensajes específicos del propio Waltz, el uso por parte de un alto funcionario de seguridad de una aplicación con defectos tan evidentes generó una ola de críticas y cuestionamientos sobre las prácticas adoptadas para asegurar la privacidad de la información.

El fulcro del problema radica en la forma en que TeleMessage implementaba el almacenamiento y manejo de las conversaciones. Mientras Signal original se basa en un cifrado extremo a extremo que asegura que sólo los participantes de una conversación pueden acceder a los mensajes en texto claro, TeleMessage almacenaba los registros de chat aparentemente sin volver a cifrarlos una vez almacenados. Esta práctica socava completamente la seguridad, ya que el almacenamiento en texto claro facilita enormemente el acceso no autorizado en caso de violación de servidores o dispositivos. Además, la filtración del código fuente tanto para las versiones Android como iOS de TeleMessage aportó revelaciones preocupantes. El análisis del código permitió identificar credenciales codificadas directamente en la aplicación, una falla grave que constituye una puerta abierta para ataques dirigidos.

La existencia de tales credenciales facilita el acceso a partes sensibles del sistema o a la infraestructura que soporta la app, abriendo la posibilidad de que actores maliciosos pudieran ejercer control o interceptar comunicaciones. El hecho de que TeleMessage violara potencialmente la licencia de código abierto de Signal también plantea un dilema legal y ético dentro de la comunidad tecnológica. Signal promueve no solo un marco técnico sólido, sino también un compromiso con la transparencia y la privacidad. La manipulación no autorizada del código original para incluir características que comprometen la seguridad contradice el espíritu de la plataforma base y debilita la confianza en aplicaciones derivadas. Uno de los aspectos más inquietantes es que TeleMessage no sólo modifica el software, sino que sus desarrolladores tienen la capacidad de acceder a conversaciones en texto plano de sus usuarios.

En el contexto gubernamental, esto significa que conversaciones militares o de seguridad nacional, supuestamente confidenciales, podrían estar al alcance de personal no autorizado, incluyendo empleados de la empresa o terceros que logren comprometer la infraestructura. La revelación de que Mike Waltz utilizaba esta aplicación para comunicaciones oficiales, mientras simulaba o prefería alternativas como Gmail para ciertos asuntos, ha generado debates sobre la cultura de seguridad informática en agencias federales. El llamado Signalgate, con su origen en un error que expuso planes militares secretos sobre Yemen, pone en evidencia que no basta con contar con herramientas aparentemente seguras, sino que es imprescindible implementar políticas rigurosas de uso y auditoría constante. Por su parte, TeleMessage reconoció la potencial vulnerabilidad y ha procedido a suspender temporalmente sus servicios, contratando firmas externas de ciberseguridad para analizar y contener el incidente. Sin embargo, la magnitud del daño y el alcance de la filtración aún se investigan.

Este caso también refleja el riesgo que implican las aplicaciones que operan bajo dispositivos o servicios de gestión móvil empresarial (MDM) vinculados a cuentas corporativas o gubernamentales en Apple o Google. La distribución restringida puede dar una falsa sensación de seguridad, ya que limita el acceso público, pero no garantiza la robustez interna ni la correcta implementación de los protocolos criptográficos y de almacenamiento. El impacto de Signalgate va más allá de una simple brecha técnica. Conlleva una crisis de confianza en las herramientas digitales empleadas para proteger la información sensible del Estado y expone la urgente necesidad de crear una cultura más estricta en materia de seguridad informática dentro del sector público. Implementar soluciones de código abierto no basta sin una auditoría y adaptación cuidadosa para satisfacer los niveles de protección requeridos en entornos tan críticos.

Para la comunidad tecnológica y los usuarios en general, este episodio constituye un recordatorio sobre los límites de seguridad cuando se utilizan aplicaciones modificadas o personalizadas. La confianza en una marca o en la reputación de un software original no se transfiere automáticamente a sus copias o versiones derivadas. Por lo tanto, es recomendable que organizaciones, empresas y gobiernos evalúen de forma independiente cada herramienta antes de incorporarla como canal oficial de comunicación. Finalmente, Signalgate pone de relieve la importancia de la transparencia y el escrutinio público en el ámbito del desarrollo de software de seguridad. La disponibilidad de código abierto debería ser un punto a favor para propiciar auditorías constantes y colaborativas que fortalezcan, en lugar de debilitar, la privacidad de los usuarios.

Cuando esta transparencia es soslayada o manipulada, los riesgos se incrementan y las consecuencias pueden ser severas, como quedó demostrado con la obtención ilegal de datos gubernamentales y la exposición de información delicada. En conclusión, el desastre de seguridad detrás del clon de Signal usado por TeleMessage y la implicación en el incidente Signalgate es una llamada de atención para gobiernos, desarrolladores y usuarios por igual: la seguridad digital no es un lujo sino una necesidad crítica que debe abordarse con extremo rigor, respeto a las licencias y una visión de largo plazo para proteger los datos más valiosos y la integridad de las comunicaciones fundamentales.