En la era digital actual, el software se ha convertido en el motor de casi todas las facetas de la vida cotidiana, desde la apertura de una puerta de garaje hasta la gestión de comunicaciones empresariales críticas. Sin embargo, uno de los mayores problemas que persiste en el desarrollo de software es el denominado 'bloat': el exceso de código y dependencias que no solo ralentiza las aplicaciones, sino que abre causales vulnerabilidades que afectan la seguridad global del ecosistema digital. Para 2024, este fenómeno sigue siendo una de las principales debilidades dentro del mundo tecnológico, con consecuencias que afectan tanto a usuarios individuales como a grandes corporaciones y gobiernos. La historia del bloat en el software no es nueva. Según Niklaus Wirth, pionero en la ingeniería de software, la presión del tiempo y la falta de planificación cuidadosa han promovido el crecimiento desmedido de programas con características y líneas de código innecesarias.

Esta explosión en el tamaño del software genera no solo dificultades para mantener su calidad, sino también una superficie de ataque mucho más amplia para ciberdelincuentes. Hoy en día, un simple proceso, como abrir una puerta de garaje, puede involucrar millones de líneas de código, incluyendo miles de dependencias de terceros y bibliotecas externas que a menudo carecen de revisiones rigurosas o análisis de seguridad exhaustivos. El aumento masivo de las dependencias es uno de los factores clave que alimentan esta vulnerabilidad. Frameworks modernos y plataformas como Electron JS, que combinan Chromium y Node.js, acumulan decenas de millones de líneas de código simplemente para ejecutar aplicaciones relativamente simples.

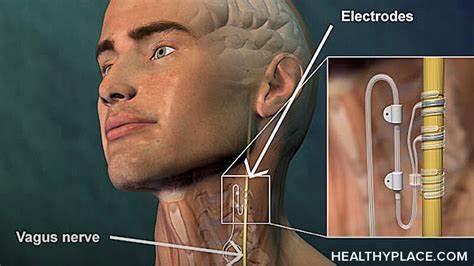

Estas aplicaciones no solo incluyen código desarrollado por el equipo principal, sino que también cargan automáticamente cientos o incluso miles de módulos externos que muchas veces no conocemos en su totalidad. Este sistema de integración produce riesgos difíciles de controlar, ya que las dependencias pueden ser objetivo de ataques a través de repositorios que han sufrido secuestros o manipulaciones maliciosas. La naturaleza dinámica y cambiante de estos paquetes dificulta el seguimiento de qué código está realmente incluido en cada versión desplegada, creando un escenario donde «no saber qué software se usa» se convierte en la norma. A nivel práctico, la combinación de software inflado y la proliferación de lógica insegura en el código son ingredientes perfectos para exploits y brechas de seguridad. Un ejemplo paradigmático es el uso de formatos complejos en la función de vista previa de mensajes no solicitados en teléfonos iPhone.

Por permitir la interpretación de formatos de imagen diversos, incluyendo alguno con características antiguas de programación encubierta, el sistema abrió una brecha que permitió a atacantes explotar vulnerabilidades sin siquiera pedir permiso al usuario. Situaciones similares se dan en otros grandes proveedores donde la batalla contra la complejidad del software se ha perdido ante la presión comercial y la necesidad de innovar constantemente. Aunque hay herramientas avanzadas para mejorar la calidad del código, como lenguajes de programación con administración automática de memoria o técnicas de fuzzing para detectar fallas antes del lanzamiento, no siempre son suficientes para eliminar los riesgos implícitos en la cantidad de líneas de código y en las decisiones de diseño relacionadas con la lógica de funcionamiento. A menudo, un solo fallo en la lógica o la incorporación imprudente de una característica peligrosa puede anular el trabajo de miles de pruebas y revisiones previas. Adicionalmente, la manera en que se distribuye el software ha evolucionado considerablemente.

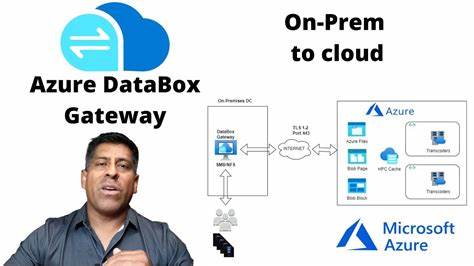

Hoy en día, en lugar de enviar aplicaciones compiladas y configuradas para un sistema específico, se suelen desplegar contenedores completos que incluyen sistemas operativos y librerías necesarias para su ejecución. Esto significa enviar imágenes mucho más pesadas que contienen no solo el software original sino también un entorno completo, lo que incrementa aún más el bloat y, en consecuencia, la superficie de exposición a eventuales ataques. La comodidad que proporcionan estas imágenes preconfiguradas implica sacrificar control sobre la calidad y la seguridad del código final, además de hacer mucho más difícil mantener actualizados los parches necesarios para mitigar vulnerabilidades conocidas. Frente a esta realidad, la comunidad tecnológica y los reguladores están tomando medidas para revertir la tendencia. La Unión Europea, por ejemplo, ha impulsado legislaciones como la NIS2, la Ley de Resiliencia Cibernética y la Directiva de Responsabilidad del Producto, buscando establecer nuevas exigencias para la seguridad en el software comercial y dispositivos electrónicos.

Estas regulaciones ponen sobre la mesa la necesidad de reducir la cantidad de código expuesto y mejorar la calidad de los software entregados al mercado, provocando una reevaluación de prácticas de desarrollo y despliegue en la industria. Una de las opciones para contrarrestar el bloat y mejorar la seguridad es apostar por el concepto de software minimalista o lean software. El legado de Niklaus Wirth demuestra que es posible construir sistemas modernos y funcionales manteniendo al mínimo la cantidad de código y la complejidad. Proyectos recientes que buscan seguir esta línea han creado soluciones acotadas con muy pocas líneas de código y dependencias, que cumplen funciones específicas y confiables sin recurrir a gigantescos paquetes ni a miles de librerías externas. Esta aproximación no solo minimiza la superficie de ataque y facilita la auditoría de seguridad, sino que también promueve una mejor experiencia de usuario debido a una mayor eficiencia y menor consumo de recursos.

Sin embargo, para que esta filosofía se generalice, hará falta un cambio cultural tanto en la industria como entre los usuarios. La carrera por acelerar el lanzamiento de productos y agregar continuamente nuevas funciones complica el dedicar tiempo y recursos para optimizar y depurar código continuamente. El camino hacia un software más seguro y menos inflado requerirá tiempo, compromiso y posiblemente nuevas regulaciones que incentiven prácticas responsables. Mantener un inventario riguroso de qué código se incluye en cada aplicación, limitar las dependencias a aquellas necesarias y confiables, y diseñar con la seguridad como criterio principal son pasos esenciales para esta transformación. En resumen, el bloat en el software es más que un problema de rendimiento: es una vulnerabilidad crítica que pone en riesgo la integridad, privacidad y seguridad de millones de usuarios en todo el mundo.

A pesar del avance tecnológico, las prácticas de desarrollo actuales continúan produciendo sistemas sobredimensionados, difíciles de mantener y protejer adecuadamente. Sin embargo, las iniciativas que apuntan a recuperar la simplicidad y el control sobre el código son esperanzadoras y pueden marcar el inicio de una nueva era en la forma en que concebimos y construimos software. La seguridad no puede ser un costo oculto en la búsqueda de velocidad o funcionalidad, sino un pilar fundamental que debe guiar el diseño y la construcción de aplicaciones. Solo así será posible enfrentar los retos de un mundo conectado donde un simple error podría comprometer datos, sistemas y confianza a escala global.