Amazon Web Services (AWS), líder mundial en soluciones de computación en la nube, ha presentado una innovación significativa en el campo de la criptografía con la introducción de una variante clave comprometida del modo XAES-256-GCM. Este desarrollo responde a los desafíos y limitaciones que enfrentan las aplicaciones criptográficas modernas, especialmente en entornos que requieren altos estándares de seguridad y rendimiento, como la nube. La nueva variante, basada en AES-GCM y con una fuerte arquitectura de compromiso de clave, promete robustecer la integridad y confidencialidad de los datos cifrados, aumentando así la confianza de usuarios y desarrolladores por igual. AES-GCM ha estado durante décadas en el centro de la criptografía simétrica por su eficiencia y efectividad. Sin embargo, AES-GCM enfrenta dificultades inherentes debido a la longitud fija del nonce (96 bits), limitaciones en el tamaño del bloque (128 bits) y, sobre todo, la ausencia de compromiso de clave.

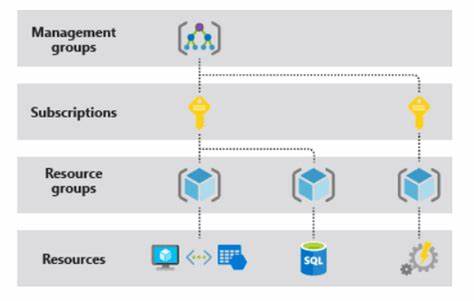

Estos retos son especialmente relevantes en escenarios con altas demandas tecnológicas, como el manejo masivo de datos en la nube, donde una falla en la unicidad del nonce o en el compromiso de clave puede comprometer la seguridad general del sistema. Una solución emergente a estas limitaciones son los esquemas derivados de nonce, los cuales generan múltiples claves a partir de valores de nonce y utilizan AES-GCM estándar con esas claves derivadas y posibles nonces adicionales. Este enfoque fragmenta el uso de cada clave derivada exclusivamente a un número limitado de mensajes cifrados, lo que mitiga problemas asociados al tamaño del nonce y los límites de datos. Sin embargo, al aplicar únicamente este método, la cuestión del compromiso de clave queda sin resolver, lo que podría ocasionar vulnerabilidades relativas a la integridad y autenticidad de la clave durante el cifrado y descifrado. AWS ya integró mecanismos de compromiso de clave en otros esquemas de cifrado, ejemplo de ello son la SDK de cifrado y el servicio KMS, los cuales emplean funciones pseudoaleatorias basadas en HMAC para derivar claves y garantizar integridad.

A diferencia de estos, XAES originalmente no contemplaba el compromiso de clave, dejando un vacío ante ciertas amenazas sofisticadas. En respuesta a esta situación, el equipo de AWS ha desarrollado un mecanismo avanzado para incorporar compromiso de clave a XAES de manera eficiente y segura. La solución propuesta utiliza CMAC, un código de autenticación de mensajes basado en bloques que permite comprobar la integridad y autenticidad de las claves derivadas sin necesidad de introducir primitivas criptográficas alternativas. La ventaja de este método es que es completamente compatible con estándares FIPS, ofreciendo un equilibrio entre robustez y rendimiento, crucial para aplicaciones en la nube que demandan un cifrado rápido y seguro. La implementación del compromiso de clave con CMAC en XAES no solo fortalece la seguridad, sino que además se puede aplicar de manera modular y genérica en cualquier esquema derivado de nonce, incluso aquellos basados en cifrados de bloques más extensos, conocidos como wide-block ciphers.

Esto abre la puerta a futuras extensiones o modos derivados que puedan beneficiarse de esta construcción sin sacrificar rendimiento ni compatibilidad. Un aspecto fundamental abordado por AWS es la cuantificación precisa de los límites de datos y mensajes en este esquema comprometido. Debido al uso de claves derivadas y no a la repetición del nonce único, se mejora significativamente la resistencia frente a ataques relacionados con el reuso de nonces o con mensajes fuera de límite, problemas comunes actualmente en AES-GCM puro. En términos de desempeño, los benchmarks realizados evidencian que la variante comprometida de XAES mantiene una eficiencia notable, cercana a la del AES-GCM original, pero con el valor añadido del compromiso de clave, representando una mejora sustancial frente a modos que integran compromisos por fuera del bloque cifrado. Esta innovación llega en un momento en que entidades como NIST están explorando nuevas modalidades del cifrado autenticado (AEAD) y amplios bloques de cifrado para superar ciertas limitaciones de AES-GCM.

La propuesta de AWS encaja en esta tendencia, demostrando que es posible elevar la seguridad con una solución práctica y estandarizable que aprovecha lo ya establecido. En la industria, el avance de AWS resalta la importancia de la evolución constante de los métodos criptográficos para satisfacer las necesidades crecientes de seguridad en entornos distribuidos y dinámicos. El compromiso de clave es un componente clave para evitar ataques de manipulación o intercambio de claves que pueden comprometer la autenticidad y confidencialidad de los datos, más aún cuando se manejan grandes aplicaciones multinivel. Además de XAES, existen otros enfoques como el DNDK y el método HMAC-SHA256 utilizado en el SDK de cifrado de AWS, cada uno con su balance particular entre complejidad, rendimiento y garantías de seguridad. Sin embargo, la combinación de XAES con un compromiso de clave eficiente y certificado FIPS, como propone AWS, ofrece una alternativa atractiva para desarrolladores y organizaciones que requieren cifrado robusto ajustado a infraestructura en la nube.

![AWS introduces key committing variant of XAES-256-GCM [pdf]](/images/68ACF805-682F-4DCE-ACC9-2F7CABAA9A2F)