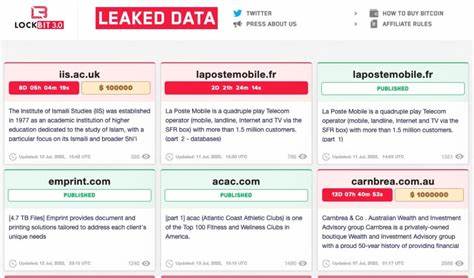

En mayo de 2025, el mundo de la ciberseguridad fue testigo de un acontecimiento sin precedentes: el grupo LockBit, uno de los colectivos de ransomware más temidos y activos a nivel global, fue víctima de un ataque que comprometió su infraestructura y expuso información sensible. Este giro irónico, donde un actor malicioso es a su vez vulnerado, ha generado un impacto significativo en la percepción y operación de las bandas criminales dedicadas a extorsionar mediante cifrado de datos. LockBit, conocido por ser responsable de cerca del 44% de los ataques de ransomware a nivel mundial en los primeros meses de 2023, enfrentó una brecha de seguridad que permitió a los atacantes acceder a datos que hasta entonces habían permanecido ocultos incluso para las autoridades y analistas. Entre la información filtrada se encontraron chats internos de negociación, direcciones únicas de billeteras de Bitcoin utilizadas para recibir pagos ilícitos y, quizás lo más alarmante, una tabla de usuarios con contraseñas almacenadas en texto plano. El descubrimiento de contraseñas sin cifrar o protegidas sistemáticamente representa una grave negligencia en términos de seguridad informática, especialmente por parte de un grupo que basa sus operaciones en explotar vulnerabilidades ajenas.

La revelación de estas credenciales no solo abre la puerta a la identificación de los actores involucrados y posibles vínculos con otros grupos, sino que también podría acelerar la trazabilidad de los flujos de dinero digital obtenidos mediante actividades ilícitas. La filtración, que incluía un volcado completo de una base de datos MySQL denominada aparentemente “paneldb_dump.zip”, contenía más de 60,000 direcciones de Bitcoin vinculadas a pagos de rescates y aproximadamente 4,500 registros de chats entre delincuentes y víctimas desde diciembre de años anteriores. Este conjunto masivo de información constituye un recurso valiosísimo para fuerzas de ley y expertos en análisis forense digital, quienes pueden utilizarlo para desarticular redes criminales y seguir la pista de los recursos financieros obtenidos. En su reacción frente al incidente, LockBit intentó minimizar el daño mediante un comunicado en su sitio de filtración, escrito en alfabeto cirílico, alegando que solo una parte secundaria de su panel de administración había sido comprometida y, que ni las herramientas de descifrado ni datos de empresas afectadas se vieron afectados.

Además, el grupo ofreció una recompensa para obtener información sobre el supuesto hacker responsable del ataque, lo cual refleja su interés en proteger su operatividad y recuperar el control de la situación. Este acontecimiento se produce en un contexto complicado para LockBit. En febrero de 2024, la operación internacional conocida como Cronos había logrado deshabilitar temporalmente su infraestructura, mostrando que la presión a nivel mundial contra estos ciberdelincuentes está creciendo y que sus operaciones no son invulnerables. La exposición reciente pone sobre la mesa la posibilidad de que estas organizaciones puedan ser atacadas por sus pares o facciones rivales, aumentando la complejidad del entorno delictivo digital. Los expertos además han identificado una conexión técnica entre esta brecha y vulnerabilidades en software específico, en particular relacionadas con la versión 8.

1.2 de PHP y el fallo catalogado como CVE-2024-4577, el cual permite la ejecución remota de código. Este hallazgo evidencia la importancia crucial de mantener actualizados los sistemas y parches de seguridad, incluso para atacantes altamente organizados, ya que descuidos en este aspecto pueden dar lugar a su propia explotación. El impacto de la filtración trasciende la mera exposición de contraseñas y chats. La pérdida de datos y el conocimiento interno revela cómo operan las negociaciones de rescate, las tácticas utilizadas para amenazar y persuadir a las víctimas, y la estructuración misma del grupo.

Esto proporciona a analistas y cuerpos de inteligencia información estratégica que podría modificar la forma en que se aborda la lucha contra el ransomware, permitiendo anticipar movimientos y diseñar contramedidas más efectivas. Por otro lado, la erosión de la reputación de LockBit entre sus afiliados y asociados puede ser profunda. La confianza en la seguridad y anonimato dentro de una organización criminal es fundamental para su continuidad, y la exposición pública de credenciales internas reduce considerablemente su capacidad para operar con impunidad. No es raro que después de incidentes de este tipo se registren deserciones, rupturas internas o reemplazos de miembros clave. Para las empresas y organizaciones que han sido o pueden ser víctimas de ransomware, este tipo de filtraciones representan una luz de esperanza en medio de la creciente amenaza digital.

Los datos expuestos permiten a investigadores y equipos de respuesta a incidentes comprender mejor las modalidades de ataque y negociar con mayor ventaja o incluso anticiparse a futuros intentos mediante el bloqueo de billeteras Bitcoin asociadas al pago de rescates. Sin embargo, este episodio también debe servir como alerta para la seguridad interna y la gestión de credenciales, no solo en el ámbito legítimo sino incluso dentro de ecosistemas delictivos, demostrando que la seguridad deficiente puede ser fatal sin importar la intención. El uso de contraseñas seguras, encriptación adecuada y segregación de sistemas es vital para cualquier organización que desee mantener su integridad ante ataques o fugas. En conclusión, el hackeo a LockBit y la consiguiente filtración de sus contraseñas en texto plano y bases de datos internas ha marcado un punto de inflexión en el panorama del cibercrimen y la lucha contra el ransomware. Además de evidenciar vulnerabilidades técnicas y humanas dentro de una de las redes más peligrosas del ciberespacio, ha abierto una vía para la investigación, rastreo y posible disolución de infraestructuras criminales.

Al mismo tiempo, reafirma la necesidad de que todas las organizaciones, desde multinacionales hasta grupos menos convencionales, adopten medidas robustas de ciberseguridad para proteger sus activos digitales contra ataques tanto externos como internos.

![Building a vector database from scratch [video]](/images/6F337726-8829-4E86-8BFE-F5DF4D8BD89C)