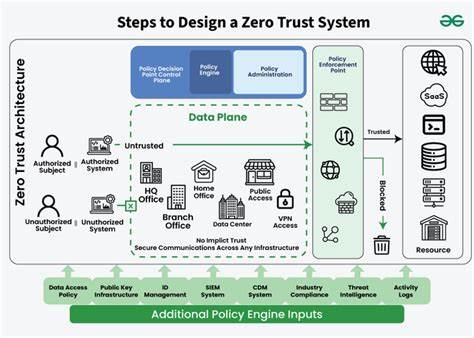

En el mundo digital actual, la seguridad informática se ha convertido en una prioridad ineludible para organizaciones de todos los tamaños y sectores. La creciente complejidad de las infraestructuras, la adopción masiva de la nube y la proliferación de dispositivos y agentes autónomos han hecho obsoletas las estrategias tradicionales basadas en fronteras rígidas y confianza implícita. En este contexto, la arquitectura Zero Trust ha emergido como un modelo necesario y efectivo para proteger activos digitales mediante la premisa fundamental de "nunca confiar, siempre verificar". El concepto de Zero Trust Architecture (ZTA) se basa en la eliminación de la confianza implícita dentro y fuera de la red, requiriendo que cada acceso sea autenticado, autorizado y verificado constantemente, sin importar su origen o usuario. Esta aproximación busca cerrar las habituales brechas de seguridad que se producen por confiar en ubicaciones o dispositivos simplemente por su cercanía o pertenencia a una red interna.

Para implementar un modelo Zero Trust robusto, no basta con instalar un único producto o sistema, sino que se requiere una combinación coordinada de diversas herramientas que actúen en conjunto para reforzar cada capa tecnológica que conforma la infraestructura. Afortunadamente, el ecosistema open source ofrece una amplia gama de soluciones altamente configurables, transparentes y gratuitas o de bajo costo que permiten a las organizaciones diseñar arquitecturas Zero Trust adaptadas a sus necesidades. En la búsqueda por una seguridad integral, es útil dividir la arquitectura Zero Trust en varias capas claves como cortafuegos (firewalls), segmentación de red, encriptación, identidad de cargas de trabajo, autenticación y autorización. A continuación, exploramos veinte herramientas open source destacadas en estas categorías, que aportan funcionalidades vitales para construir una arquitectura Zero Trust completa y eficiente. La primera línea de defensa en cualquier arquitectura segura es el firewall, encargado de filtrar y controlar el tráfico que entra y sale de la red.

Entre las opciones más reconocidas está pfSense, un sistema basado en FreeBSD que permite inspección de conexiones, bloqueo geográfico y reglas avanzadas para controlar el acceso, ideal para entornos de pequeñas y medianas empresas. Un derivado interesante es OPNsense, que incluye funcionalidades de próxima generación y una interfaz más intuitiva, manteniendo el propósito de segmentar el perímetro de manera efectiva. También existen firewalls específicos para aplicaciones web, como ModSecurity, enfocado en la inspección detallada del tráfico HTTP para prevenir ataques como inyección SQL y cross-site scripting, lo que es fundamental para proteger aplicaciones en el nivel más alto del stack. La segmentación y segregación de red es otro pilar fundamental para restringir el movimiento lateral de amenazas en caso de una brecha. En el entorno de aplicaciones containerizadas, Calico ofrece microsegmentación y políticas basadas en identidades dentro de Kubernetes y OpenShift, aplicando incluso cifrado de extremo a extremo con WireGuard para asegurar la comunicación entre pods.

Cilium destaca por su uso de eBPF, permitiendo un filtrado y visibilidad avanzados, con políticas de capa 3 a capa 7 que garantizan un control detallado sobre el tráfico entre servicios. Para entornos menos complejos o de menor escala, Flannel crea redes superpuestas entre nodos, facilitando la conexión de contenedores aunque sin los controles especializados, mientras que Open vSwitch aporta la capacidad de crear VLANs y redes virtuales híbridas con alto grado de automatización y programación. La protección de datos a través de encriptación resulta esencial para mantener la confidencialidad y evitar accesos no autorizados, tanto en reposo como en tránsito. Herramientas como GNU Privacy Guard proveen cifrado híbrido basado en estándares OpenPGP, ideal para asegurar comunicaciones y archivos mediante firmas digitales y cifrado asimétrico. VeraCrypt brinda protección para datos almacenados, permitiendo crear volúmenes y discos cifrados con múltiples algoritmos y características para proteger incluso frente a coacción mediante volúmenes ocultos.

En un contexto de integración con Kubernetes, Sealed Secrets facilita la gestión segura de credenciales cifradas dentro de repositorios Git, asegurando que únicamente los clusters autorizados puedan descifrarlas y utilizar la información. Identificar correctamente las cargas de trabajo y servicios es crítico para evitar suplantaciones y accesos indebidos. SPIRE proporciona un sistema para asignar identidades criptográficas únicas a procesos y contenedores, evitando la necesidad de secretos estáticos y brindando autenticación y autorización basada en estándares SPIFFE. Para entornos Kubernetes, las cuentas de servicio integradas permiten autenticar pods mediante tokens JWT rotativos, simplificando la gestión de identidades dentro del cluster sin recurrir a credenciales persistentes. Nomad, alternativa ligera a Kubernetes, ofrece integración con SPIFFE y Vault para manejo dinámico de identidades y secretos, aplicando políticas de acceso controladas a nivel de workloads.

El proceso de confirmar que los usuarios reales son quienes dicen ser requiere sistemas de autenticación avanzados y dinámicos. Keycloak, uno de los proyectos de IAM más maduros, soporta múltiples formas de autenticación como inicio de sesión social, autenticación sin contraseña basada en WebAuthn y protección contra ataques de fuerza bruta, permitiendo también integraciones sencillas mediante estándares OAuth2 y SAML. Para escenarios que priorizan la reducción de ataques mediante credenciales centralizadas, Hanko.io ofrece autenticación basada en passkeys y biometría, eliminando la necesidad de contraseñas clásicas. Zitadel combina facilidad de uso y un modelo multi-inquilino personalizable, permitiendo a organizaciones gestionar identidades a escala con soporte para notificaciones y webhooks.

Alternativamente, Authentik destaca por ser una solución ligera con soporte nativo para Docker y Kubernetes, ideal para implementaciones más sencillas o específicas de contenedores. Finalmente, una vez autenticado, cada acceso debe ser autorizado con precisión para cumplir con el principio de privilegio mínimo. Cerbos destaca como una plataforma de autorización escalable que permite definir políticas finas basadas en atributos del usuario, contexto de recursos y condiciones en tiempo real, generando además auditorías transparentes que facilitan el cumplimiento normativo. OpenFGA, inspirado en el modelo de Google Zanzibar, facilita la autorización basada en relaciones complejas entre usuarios, roles y recursos, siendo ideal para aplicaciones con modelos extensos y dinámicos. Open Policy Agent (OPA) provee un motor de políticas genérico, altamente customizable mediante un lenguaje especializado que puede aplicarse en Kubernetes, service meshes y pipelines, permitiendo implementar controles de acceso sofisticados pero requiriendo una curva de aprendizaje mayor.

En conjunto, esta combinación de herramientas open source ofrece la capacidad de desplegar una arquitectura Zero Trust adaptada a diversos entornos y necesidades. Su adopción permite mejorar la visibilidad, control y respuesta frente a riesgos de seguridad modernos, evitando confiar en perímetros o identidades estáticas y garantizando una evaluación continua basada en políticas explícitas y verificaciones criptográficas. Además, los beneficios adicionales de emplear software open source incluyen transparencia total en la seguridad, capacidad de auditoría y extensión, así como independencia frente a proveedores, que son aspectos clave para infraestructuras críticas y reguladas. Es importante destacar que ninguna herramienta aislada garantiza por sí sola la implementación completa de Zero Trust. El éxito reside en orquestar correctamente estos componentes, definiendo políticas claras y dinámicas que permitan adaptar la seguridad al contexto real y cambiante de cada organización.

La evolución constante de ataques y tecnologías hace que el modelo Zero Trust requiera una atención permanente, revisión continua y colaboración entre equipos técnicos y de seguridad. En conclusión, diseñar una arquitectura de Zero Trust utilizando las 20 herramientas open source descritas representa un enfoque profundo, multifacético y adaptable para proteger la infraestructura digital en un mundo cada vez más interconectado y expuesto. Desde firewalls hasta la autorización basada en políticas avanzadas, cada capa es vital para formar un sistema de defensa cohesivo que minimice riesgos, maximice la visibilidad y fortalezca la confianza mediante la verificación constante, cumpliendo con los estándares y mejores prácticas actuales de ciberseguridad.