No te confíes solo en la capacitación para protegerte de las amenazas de phishing: cómo protegerte efectivamente En la era digital actual, la seguridad cibernética se ha convertido en un tema crucial para individuos y organizaciones por igual. Con más del 90% de las violaciones de datos atribuibles a campañas de phishing exitosas, queda claro que este tipo de amenaza no es un asunto que se pueda tomar a la ligera. A medida que las técnicas de phishing se vuelven más sofisticadas, es esencial adoptar un enfoque proactivo para protegerse de estos ataques. Una de las primeras líneas de defensa contra el phishing es la educación. Sin embargo, depender únicamente de la capacitación de los empleados puede ser un error.

Si bien es vital que los equipos sean conscientes de las tácticas de phishing, esta preparación debe ir acompañada de estrategias prácticas y herramientas efectivas. A continuación, exploraremos algunas de las mejores formas de protegerte del phishing y de garantizar que tus datos permanezcan a salvo. 1. Implementar simulaciones de phishing La capacitación teórica es solo el primer paso. Para una defensa efectiva, las empresas deben realizar simulaciones de ataques de phishing.

Estas pruebas permiten a los empleados experimentar en un entorno controlado lo que es recibir un correo electrónico de phishing. Al recibir la notificación de que han caído en la trampa, se les puede proporcionar una capacitación adicional para mejorar sus habilidades. Con esto, no solo se fomentará una cultura de ciberseguridad, sino que también se evaluará la efectividad de la capacitación impartida. 2. Herramientas de detección de phishing La tecnología ofrece herramientas que pueden ayudar a identificar y bloquear intentos de phishing antes de que lleguen a la bandeja de entrada del usuario.

Estas herramientas utilizan algoritmos avanzados para identificar patrones sospechosos y pueden filtrar correos electrónicos fraudulentos de forma más eficiente que el ojo humano. Cada organización debería considerar invertir en un software de seguridad cibernética que incluya protección contra phishing como parte de su estrategia general de ciberseguridad. 3. Autenticación multifactor (MFA) La autenticación multifactor es una barrera adicional que se puede implementar para proteger las cuentas de usuario. Al requerir más de una forma de verificación, como un código enviado al teléfono móvil o una huella digital, incluso si un atacante logra obtener la contraseña de un usuario a través de una campaña de phishing, todavía no podrá acceder a la cuenta.

La implementación de MFA es una forma efectiva de agregar un nivel extra de seguridad y debe ser un estándar en todas las plataformas digitales. 4. Promover una cultura de comunicación abierta Es esencial fomentar un ambiente donde los empleados se sientan cómodos al reportar posibles ataques de phishing sin temor a represalias. Muchas veces, la vergüenza o el temor a la reprimenda hacen que los empleados no informen a su equipo de TI sobre los correos sospechosos que han recibido. Promover una comunicación abierta sobre la seguridad puede ayudar a mitigar esto.

Las organizaciones deben crear campañas informativas que motiven a los empleados a compartir experiencias y advertencias sobre intentos de phishing, lo que permitirá a todos estar más alerta. 5. Mantener el software actualizado La actualización regular del software es una parte vital de cualquier estrategia de beveiligging cibernética. Muchos ataques de phishing son facilitados por vulnerabilidades en software desactualizado. Asegúrate de que todos los sistemas operativos, navegadores de Internet y programas de seguridad estén actualizados.

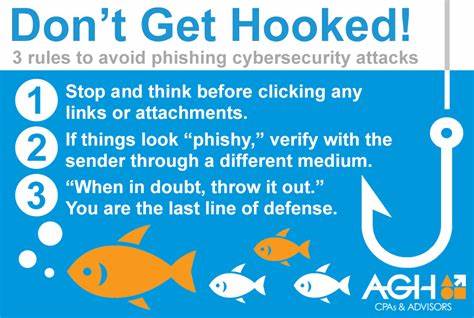

Las actualizaciones suelen incluir parches para agujeros de seguridad que podrían ser explotados por los atacantes. 6. Verificación de enlaces y remitentes Antes de hacer clic en cualquier enlace o descargar archivos adjuntos, es crucial que los usuarios verifiquen la autenticidad del remitente y de la URL. Esto se puede hacer desplazándose sobre los enlaces para ver hacia dónde realmente conducen. También se recomienda escribir manualmente las URL en lugar de seguir enlaces en correos electrónicos que parezcan sospechosos.

Si hay dudas sobre la autenticidad de un correo electrónico, lo mejor es comunicarse directamente con la empresa o persona en cuestión a través de canales oficiales. 7. Educar sobre la ingeniería social El phishing no siempre es un ataque directo y a menudo se utiliza la ingeniería social para manipular a las personas. Enseñar a los empleados a reconocer esta táctica es esencial. Deben ser conscientes de cómo los atacantes pueden crear un sentido de urgencia o utilizar técnicas de miedo para obtener información personal.

Reconocer que la manipulación psicológica es una herramienta efectiva para los ciberdelincuentes es un paso crucial para protegerse. 8. Crear un plan de respuesta a incidentes Finalmente, contar con un plan de respuesta a incidentes es fundamental. Este plan debe detallar cómo actuar en caso de una violación de seguridad. Esto incluye a quién notificar, cómo documentar el incidente, y cómo limpiar cualquier posible amenaza.

Al tener un plan claro y accesible, la rapidez y efectividad de la respuesta ante un ataque será mucho mayor. En conclusión, aunque la capacitación es una herramienta vital en la lucha contra el phishing, no es suficiente por sí sola. Las organizaciones deben adoptar un enfoque multifacético que incluya tecnología, cultura organizacional, y procedimientos operativos claros para combatir esta amenaza. Con la implementación de estas estrategias, todos pueden estar mejor preparados para enfrentar los desafíos en el panorama actual de la seguridad cibernética. La clave está en la combinación de educación, tecnología y un entorno de apoyo que fomente la prevención y la respuesta activa ante situaciones sospechosas.

La seguridad cibernética es responsabilidad de todos, y cada acción cuenta en la protección de nuestros datos.