En la era digital, la información se ha convertido en uno de los activos más valiosos. Los gobiernos, al igual que las grandes corporaciones tecnológicas, buscan explotar esta riqueza de datos para fortalecer sus capacidades, especialmente en materia de seguridad nacional y vigilancia. Una conversación reciente con el periodista investigador Byron Tau, autor de "Means of Control: How the Hidden Alliance of Tech and Government Is Creating a New American Surveillance State", aporta luces interesantes sobre cómo las agencias de inteligencia están adquiriendo datos a través de canales comerciales. La compra de datos comerciales es una realidad creciente pero poco visible en la estructura de la vigilancia estatal. En lugar de depender únicamente de métodos tradicionales como interceptaciones directas, órdenes judiciales o hackeos, las agencias están recurriendo a intermediarios comerciales, empresas y plataformas tecnológicas que recolectan y venden masivamente datos personales.

Esta práctica representa un desafío profundo para las libertades civiles y la seguridad nacional, en especial en regiones como Europa, donde el fenómeno aún no ha recibido la atención pública necesaria. Tau clasifica a los proveedores de datos en cuatro generaciones distintas. La primera está representada por los tradicionales corredores de datos (data brokers), que recopilan información de registros públicos y bases de datos, como listas de suscripciones a revistas o datos financieros. Compañías como Thomson Reuters, TransUnion y Axiom encabezan esta categoría, ofreciendo grandes volúmenes de información diaria a clientes, incluyendo organismos gubernamentales. Luego están los corredores especializados en datos de redes sociales, los llamados social data brokers.

Estos surgen con la expansión de las plataformas sociales y la necesidad de monitorear movimientos sociales, protestas o amenazas en tiempo real. Compañías como Dataminr o Babel Street se destacan por proveer análisis y rastreo en este terreno, muy útil para agencias de inteligencia y fuerzas de seguridad para anticipar o reaccionar ante incidentes. La tercera generación incluye a los brokers de datos de localización y publicidad digital. Gracias al ecosistema publicitario en línea, se recolectan datos de geolocalización provenientes de apps móviles, desde juegos hasta aplicaciones de clima, que registran la posición 24/7 de los usuarios. Empresas como Venntel, Gravy Analytics o Outlogic utilizan esta información para crear perfiles móviles detallados que luego venden a diferentes interesados, incluidos organismos estatales.

Finalmente, la llamada generación de “datos grises” abarca información menos tradicional pero extremadamente valiosa. Incluye datos sobre frecuencias de radio emitidas por dispositivos personales como auriculares inalámbricos, sensores de presión de neumáticos o señales inalámbricas Wi-Fi, que no suelen ser protegidas ni encriptadas y pueden ser capturadas y analizadas para rastrear movimientos y actividades. O también datos de tráfico de red relevantes para ciberseguridad, como consultas DNS o flujos de datos NetFlow, que si bien no son comercializados normalmente, están a disposición mediante ciertos intermediarios. Este ecosistema de datos es aprovechado por diferentes ramas gubernamentales, desde agencias de inteligencia hasta fuerzas especiales y cuerpos policiales. Un caso ilustrativo es la herramienta Locate X, desarrollada por Babel Street con datos de Venntel, que permite rastrear la ubicación de dispositivos móviles en tiempo real utilizando permisos de localización concedidos a aplicaciones móviles.

Esta herramienta ha sido vendida a militares, agencias policiales y de inteligencia, para realizar seguimiento de personas de interés sin necesidad de órdenes judiciales, dado que se basa en datos adquiridos comercialmente. La existencia de herramientas como Locate X abre debates importantes sobre la nulidad de los mecanismos tradicionales de protección legal y privacidad. Normalmente, el rastreo de un dispositivo requiere órdenes legales o justificación fundamentada por parte de autoridades. Sin embargo, al comprarse datos a través de intermediarios comerciales, estos requisitos quedan soslayados, creando un "atajo" para la vigilancia masiva con escasa supervisión y transparencia. Esta realidad plantea serias preguntas sobre la legalidad, ética y responsabilidad del uso de datos personales en programas de seguridad nacional.

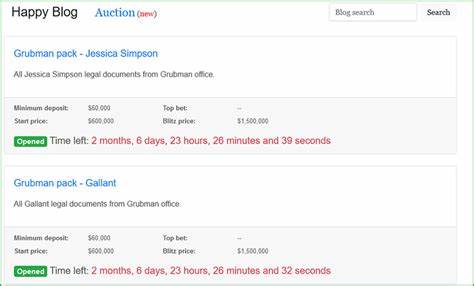

Los contratos de herramientas como Locate X suelen contener cláusulas de confidencialidad que impiden a los organismos gubernamentales revelar el uso de dichas tecnologías incluso en procesos judiciales, afectando el derecho de los ciudadanos a conocer las pruebas o elementos recopilados contra ellos. Esto representa una erosión de garantías fundamentales y pone en riesgo el equilibrio propio de sistemas democráticos. Además, el flujo de datos no proviene únicamente de una relación directa entre empresas y agencias, sino que existe una extensa red de intermediarios, "cutouts" y compañías pantalla que dificultan aún más la trazabilidad y la regulación. Las plataformas de intercambio de publicidad digital (ad exchanges) funcionan mediante subastas automatizadas donde se comparten datos muy detallados del usuario —como identificadores persistentes, ubicación geográfica, tipo de dispositivo y comportamiento en apps— para personalizar anuncios, pero esos mismos datos pueden ser interceptados y comprados por actores estatales. Tau expone cómo varias agencias estadounidenses, incluyendo la Agencia de Seguridad Nacional (NSA), la Agencia de Inteligencia Geoespacial (NGA), el Comando de Operaciones Especiales Conjuntas (JSOC) y el Departamento de Defensa, reciben una ingente cantidad de datos provenientes de estas plataformas.

Muchas veces los gobiernos incluso crean empresas ficticias o usan contratos con terceros para ocultar la ruta de los datos. En Europa, aunque el Reglamento General de Protección de Datos (GDPR) es una legislación robusta, existen vacíos y dificultades para aplicar efectivamente estas reglas sobre actores externos o compañías sin presencia oficial dentro de la Unión Europea. Esto permite que datos de ciudadanos europeos sean comercializados a través de intermediarios ubicados en terceros países con supervisión limitada o inexistente. Sobre la vigilancia masiva y la preocupación frente a regímenes autoritarios, Tau señala que la infraestructura tecnológica para un control totalitario existe ya en muchas democracias, y la diferencia principal radica en los límites legales, éticos y culturales que impiden la mezcla indiscriminada de datos para el seguimiento exhaustivo de la población. La disponibilidad creciente de datos y las herramientas para fusionarlos podrían erosionar estas barreras y crear un sistema similar al chino, donde se utiliza la recopilación integral de información para un control estatal masivo.

Este fenómeno es aún más preocupante en el contexto de la rápida evolución de la inteligencia artificial y sistemas de análisis de datos de gran escala. La aparición de grandes modelos de lenguaje y la capacidad de procesar conjuntos masivos de datos multiplica la efectividad potencial de los sistemas de vigilancia y extrae información de fuentes impensadas, ampliando la gama de riesgos para la privacidad y las libertades individuales. El periodismo de investigación y el uso estratégico de solicitudes de acceso a la información, como las presentadas por Byron Tau, han sido fundamentales para desentrañar estos sistemas. Si bien la transparencia y la supervisión oficial existen en cierto grado, especialmente en los organismos más conocidos, muchas agencias subnacionales y fuerzas policiales menores operan con poca regulación y se aprovechan de estas fuentes comerciales sin mecanismos claros de control. La recomendación para los usuarios es la adoptación de prácticas conscientes para proteger su privacidad digital, como revisar permisos de apps, preferir servicios pagos que no monetizan los datos mediante publicidad y utilizar herramientas de cifrado y protección de datos.