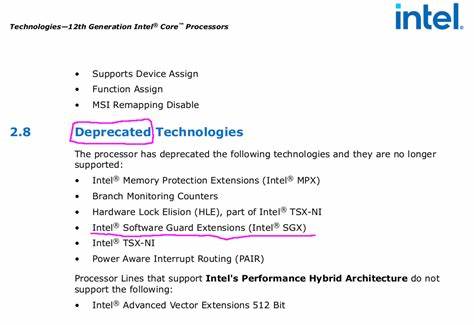

Intel Software Guard Extensions (SGX) fue una innovación significativa en el ámbito de la seguridad informática cuando fue introducida por primera vez en 2015 con la sexta generación de procesadores Skylake. Su propósito principal era proporcionar un entorno seguro denominado enclave, capaz de proteger datos y procesos sensibles incluso frente a amenazas internas potentes, como el sistema operativo y otros componentes con altos privilegios. Concebido para resolver problemas de confianza en entornos de nube, donde los proveedores de servicio y usuarios finales se enfrentan a dudas sobre la integridad y seguridad, SGX prometió un salto innovador en el aislamiento y protección de datos. Sin embargo, a principios de 2022 Intel confirmó rumores que se venían discutiendo en la industria: SGX será depreciado en sus procesadores de 12ª generación para estaciones de trabajo, escritorios, laptops y plataformas integradas, quedando sólo disponible en CPUs Xeon de alta gama para servidores. Esta decisión ha provocado múltiples interrogantes y análisis acerca de las causas que llevaron a Intel a abandonar esta característica pionera en sus productos más recientes y la tendencia que marcará para futuras tecnologías de seguridad en procesadores.

Para comprender esta decisión resulta crucial desglosar los principales factores técnicos, económicos y estratégicos que han rodeado a SGX a lo largo de su evolución y desarrollo. Uno de los problemas fundamentales de SGX radica en su complejidad intrínseca. Como la implementación más sofisticada dentro de las soluciones de enclaves seguros en hardware, Intel invirtió enormes recursos para integrar soporte a múltiples niveles, desde componentes físicos del chip como MEE, microcódigo especializado para instrucciones particulares, hasta firmware avanzado dentro del entorno Intel CSME (Converged Security and Management Engine). Esta complejidad fue una espada de doble filo: mientras proporcionaba un alto nivel de seguridad y aislamiento, también generaba un escenario difícil de mantener, auditar y comprender en su totalidad. Por ejemplo, SGX delega la gestión de paginación a un sistema operativo no confiable, lo que requiere mecanismos de verificación y protección adicionales para evitar ataques.

Además, utiliza el esquema criptográfico EPID para realizar la atestación, una técnica que aporta anonimato dentro de los miembros del grupo, pero cuya implementación es compleja y dependiente de múltiples módulos de firmware. En la práctica, la densidad y dependencia de varias capas de software cerrado y firmware con un diseño complejo reducen la transparencia. La falta de un código abierto o de auditorías externas accesibles dificulta la confianza plena y genera preocupación respecto al posible funcionamiento interno del sistema, especialmente cuando los módulos de Intel CSME tienen un nivel de control privilegiado que algunos analistas consideran un “modo dios”. Este factor contribuyó a que la comunidad de seguridad percibiera a SGX como una caja negra difícil de evaluar y optimizar. Otro aspecto crítico fue el modelo de amenazas inicialmente adoptado por Intel para SGX.

La estrategia parte de no confiar en el sistema operativo ni en el software de firmware que corre sobre el procesador, exceptuando Intel CSME. En teoría, esto buscaba proteger el enclave contra un sistema operativo comprometido, manteniendo el secreto y la integridad del enclave. Sin embargo, esto planteó un enfoque peligroso: el sistema operativo es considerado un mero entorno hostil, pero sigue siendo la puerta de entrada central hacia los recursos del sistema. Muchos ataques documentados hacia SGX aprovecharon privilegios a nivel kernel para interferir o comprometer enclaves, demostrando que un modelo en que el sistema operativo es un adversario no logra anticipar ni prevenir escenarios reales de ataques. Esta contradicción inicial generó una desalineación entre expectativas y realidad técnica que, allegada al descubrimiento de vulnerabilidades en las capas inferiores, golpeó duramente a la reputación de SGX.

Sumado a esto, SGX fue víctima de su propio sobrediseño. Al tratar de prever una cantidad abrumadora de desafíos en su arquitectura, terminó con niveles de dependencia complicados y códigos cerrados que multiplicaron la dificultad de mantenimiento y la gestión de vulnerabilidades emergentes. La implementación del proceso de Derivación de Llaves (KDF) dentro del CPU mediante circuitos, así como el almacenamiento de claves maestras en eFUSES, aunque seguros en teoría, supusieron retos económicos y de ingeniería sofisticados que no escalan fácilmente ni se actualizan dinámicamente frente a nuevas amenazas. La obtención de estas claves por medios físicos es sumamente costosa, pero no imposible, lo que deja abierta una pequeña ventana para ataques persistentes. La integración con mecanismos como la generación y comunicación de claves usando PUF (Physical Unclonable Functions) agregaba seguridad pero también complejidad adicional, sin eliminar completamente riesgos potenciales.

Otra limitación lamentable de SGX radica en su cierre hacia clientes de pequeñas y medianas empresas y terceros durante sus primeros años de vida en el ecosistema. Intel tardó hasta diciembre de 2018 en habilitar servicios de certificación y atestación basados en SGX para este segmento, lo que significó que la adopción y generación de ecosistemas de uso masivo se demoró. La lentitud con la que la comunidad de software abrazó la tecnología, junto con problemas no resueltos de compatibilidad, retardó además su integración plena en el núcleo del sistema operativo principal, como el kernel de Linux, donde la comunidad mantenedora exprimía dudas técnicas y de modelo de seguridad. La tardía inclusión de parches oficiales en Linux hasta la versión 5.11 en 2021 ejemplifica estos problemas.

Las constantes revelaciones de vulnerabilidades por canal lateral, muchas basadas en privilegios elevados en sistemas host, afectaron también la confianza del sector. Este tipo de ataques, fáciles de lanzar en ciertas condiciones, rompieron con la idea de que SGX era una solución totalmente segura y jerarquizada, desinflando las expectativas de un mecanismo milagroso para la seguridad en la nube. En el mercado chino, en particular, hubo una tendencia marcada a sobre-hipervender SGX como una tecnología infalible, actitud que más tarde se vio confrontada con limitaciones técnicas reales y la falta de soporte masivo entre desarrolladores. También hubo un uso imprevisto: SGX facilitó la protección efectiva de malware, creando un dilema para la industria de ciberseguridad sobre cómo detectar amenazas que se enclavan usando esta tecnología avanzada. Frente a estos desafíos, Intel tomó la decisión estratégica de priorizar SGX únicamente en topes de gama para servidores, donde la complejidad y los modelos de seguridad ajustados tienen una mejor alineación con el perfil de uso y necesidades.

Esto también refleja un cambio en el enfoque hacia soluciones de defensa multilayer que integran SGX como un componente más, pero no como el pilar exclusivo de la seguridad. A pesar de su deprecación en procesadores convencionales, SGX continua siendo una herramienta valiosa y efectiva en escenarios específicos, especialmente para proteger datos sensibles en infraestructuras de nube privada o híbrida, donde puede formar parte de un “búnker cibernético” robusto. La clave está en utilizarlo con transparencia, alta performance y en conjunto con otras medidas. En resumen, la depreciación de Intel SGX en sus procesadores actuales responde a una combinación compleja de factores técnicos, económicos y estratégicos. La sofisticación y complejidad iniciales se convirtieron en un obstáculo para una adopción amplia y segura.

La falta de un modelo de amenazas realista, problemas de transparencia y gestión, además del retraso frente a la comunidad de software y la aparición de vulnerabilidades, erosionaron la confianza y viabilidad en segmentos masivos. Sin embargo, la tecnología no desaparece y se mantiene con un enfoque más ajustado en mercados donde la seguridad a nivel hardware sigue siendo un diferencial crítico. Esta evolución es una lección importante sobre cómo la innovación en seguridad debe equilibrar ambición tecnológica con pragmatismo, apertura y un entendimiento claro de las amenazas reales. Intel continúa adaptándose y su experiencia con SGX enriquecerá sin duda futuros avances en la seguridad integrada dentro de procesadores y sistemas.