En el panorama actual de la ciberseguridad, la innovación en las tácticas de ataque por parte de actores maliciosos continúa evolucionando a velocidades alarmantes. Una de las últimas tendencias observadas es el uso combinado de técnicas de phishing basadas en el sistema nacional de facturación electrónica de Brasil, conocido como NF-e, junto con la explotación de versiones gratuitas de programas comerciales de monitoreo remoto, o Remote Monitoring and Management (RMM). Esta estrategia está siendo utilizada principalmente por brokers de acceso inicial para penetrar en las redes corporativas de altas esferas ejecutivas brasileñas. El sistema NF-e es una herramienta digital ampliamente utilizada en Brasil para la emisión y control de facturas electrónicas, y su fiabilidad y uso masivo lo convierten en un señuelo efectivo para engañar a los usuarios. Los atacantes envían correos electrónicos dirigidos en portugués que simulan provenir de instituciones financieras o proveedores de telefonía móvil, advirtiendo sobre facturas impagas o pagos pendientes.

Estos mensajes contienen enlaces aparentemente legítimos alojados en plataformas de confianza como Dropbox, pero que en realidad conducen a la descarga de software malicioso. El componente central de esta ofensiva son las versiones de prueba de programas RMM que los ciberdelincuentes utilizan para obtener acceso remoto a los sistemas objetivo. Dos de las herramientas identificadas en esta campaña son N-able RMM Remote Access y PDQ Connect. Estas aplicaciones, utilizadas normalmente para facilitar la gestión y supervisión remota de sistemas informáticos, permiten a los atacantes leer, modificar y manipular archivos en el equipo infectado con gran facilidad y discreción. Esta capacidad convierte a los programas RMM en una puerta trasera potente cuando son mal empleados.

La metodología desplegada comienza con el envío masivo de correos electrónicos no solicitados, que explotan la confianza del usuario en los sistemas NF-e y las marcas legítimas. Cuando la víctima hace clic en el enlace, se inicia la descarga de un instalador binario que aparenta ser parte de una herramienta oficial de prueba, pero que en realidad proporciona control remoto al atacante. Posteriormente, en algunos casos, los adversarios descargan y ejecutan software adicional como ScreenConnect para establecer canales secundarios y mantener persistencia dentro de la red comprometida. El perfil de las víctimas principalmente incluye altos ejecutivos (como directores generales y financieros) y personal clave de áreas sensibles como recursos humanos y finanzas, que operan en diversos sectores económicos brasileños. La naturaleza estratégica de estos objetivos refleja la intención de los atacantes de obtener acceso a información de alto valor, credenciales privilegiadas y datos corporativos sensibles.

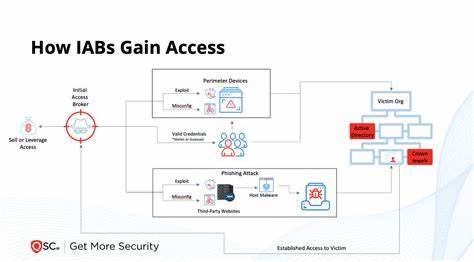

Los investigadores de seguridad informática, como Guilherme Venere de Cisco Talos, han afirmado con alta confianza que detrás de esta campaña se encuentra un broker de acceso inicial, es decir, un actor que se especializa en comprar, vender o facilitar accesos iniciales no autorizados a redes y sistemas corporativos. Lo particular en esta situación es que dichos brokers están abusando de los períodos gratuitos que ofrecen los proveedores de software RMM para obtener estos accesos, utilizando las funcionalidades completas sin costo alguno y sin levantar sospechas inmediatas. Esta tendencia no es aislada ni limitada a Brasil. A nivel global se ha observado un aumento en el abuso de herramientas legítimas y digitalmente firmadas para evadir controles de seguridad, ya que estos programas gocen de confianza entre soluciones antivirus y sistemas de detección. Los atacantes aprovechan que estas herramientas pueden funcionar como puertas traseras complejas, con capacidades extendidas de control remoto que normalmente no desencadenan alertas inmediatas.

Además, este modus operandi se suma a un arsenal cada vez más sofisticado de campañas de phishing que emplean diversas técnicas para eludir las defensas modernas. Desde el uso de servicios legítimos de almacenamiento en la nube y plataformas de intercambio de archivos con buena reputación, hasta la distribución de malware bancarios especializados como Grandoreiro en países latinoamericanos, se observa cómo los actores maliciosos adaptan sus enfoques para sortear bloqueos y direcciones IP restringidas. En otros casos, los atacantes explotan vulnerabilidades conocidas hace años, como en el famoso fallo CVE-2017-11882 en el Editor de Ecuaciones de Microsoft Word, para instalar malware de acceso remoto o troyanos como Formbook. También se ha detectado el despliegue de herramientas de monitoreo remoto basadas en Java, capaces de realizar registros de pulsaciones, capturar pantallas y robar credenciales en países como España, Portugal y Italia. Por otro lado, la utilización de kits de phishing que simulan ser aplicaciones legítimas o servicios en la nube, y que implementan técnicas de man-in-the-middle para robar autenticaciones de doble factor, demuestra la complejidad y el refinamiento de los ataques dirigidos.

La combinación de ingeniería social con herramientas técnicas basadas en infraestructuras legítimas refleja la tendencia hacia ataques que aprovechan la confianza inherente en ciertos proveedores y plataformas. La amenaza que representan estas campañas es significativa, ya que comprometen la integridad de la información empresarial, pueden abrir la puerta a ataques posteriores más dañinos como ransomware, filtraciones de datos confidenciales o sabotaje informático. Además, la penetración en áreas sensibles de organizaciones multiplica el riesgo de impactos financieros y reputacionales severos. En respuesta, fabricantes como N-able han tomado medidas para suspender las cuentas de prueba vinculadas a actividades sospechosas. Sin embargo, el desafío es mayor, ya que estas plataformas deben balancear la accesibilidad y la facilidad de uso destinadas a los legítimos usuarios con mecanismos de detección más robustos que detengan abusos sin afectar a sus clientes.

Expertos en seguridad resaltan la importancia de fortalecer las capacidades de detección en los puntos finales y en los sistemas de correo electrónico, además de complementar con educación constante para los usuarios finales, especialmente en sectores de alto riesgo. La implementación de políticas estrictas sobre el uso de herramientas RMM y la supervisión continua de los accesos remotos son medidas recomendadas para reducir la superficie de ataque. El caso brasileño refleja una problemática global donde la innovación técnica maliciosa se aprovecha de la confianza en herramientas legítimas y sistemas institucionales, exigiendo un enfoque integral por parte de las empresas para proteger sus activos digitales. La colaboración entre proveedores de software, investigadores en ciberseguridad y usuarios es esencial para anticipar, detectar y mitigar este tipo de amenazas que desafían las estrategias tradicionales de defensa. En conclusión, la campaña que emplea spam relacionado con el sistema NF-e y versiones gratuitas de software RMM para la intrusión en redes brasileñas pone de manifiesto la creatividad y adaptabilidad de los cibercriminales.

Solo a través de la vigilancia continua, innovación en controles de seguridad y formación especializada se podrá minimizar el impacto de tales amenazas, protegiendo así a organizaciones y líderes clave frente a un entorno digital cada vez más hostil y sofisticado.