En el mundo actual, donde la seguridad informática cobra cada vez más relevancia, las vulnerabilidades en servidores web representan una amenaza crítica para la estabilidad y la continuidad de servicios digitales. Recientemente, se ha detectado una vulnerabilidad alarmante de denegación de servicio remoto (DoS) que afecta a servidores web LiteSpeed bajo un entorno de ejecución particular. Lo que hace especialmente inquietante este hallazgo es el bajo umbral para explotarlo: basta con enviar una única solicitud curl malformada para provocar el colapso del servidor. Esta circunstancia pone en evidencia la importancia de analizar no solo las configuraciones comunes, sino también aquellas consideradas inusuales o específicas, ya que pueden contener puntos débiles no contemplados en protocolos clásicos de seguridad. LiteSpeed Technologies es una empresa reconocida que ofrece un servidor web de alto rendimiento y escalabilidad, famoso por su eficiencia en entornos de alojamiento compartido, hosting dedicado y soluciones a gran escala.

A pesar de su reputación, ningún sistema es infalible y la reciente detección de esta vulnerabilidad remarca la necesidad constante de auditorías y revisiones de seguridad. La particularidad de este problema radica en que no requiere credenciales, interacción compleja o ataques voluminosos, sino solo una ejecución puntual y cuidadosa a través de la herramienta de línea de comandos curl, ampliamente utilizada para realizar solicitudes HTTP. Este descubrimiento fue reportado el 8 de mayo de 2025 por un investigador de seguridad, quien documentó la reproducción del ataque y propuso una forma de restaurar el servidor tras ser afectado. Sin embargo, es importante destacar que dicha solución temporal actúa únicamente como un método de recuperación y no previene que la vulnerabilidad sea explotada nuevamente. Esto implica que, sin un parche oficial, los sistemas que mantengan esta configuración específica permanecen en riesgo constante.

La naturaleza del ambiente donde se activa la falla es inusual y no es común encontrarlo en entornos de producción estándar, lo que reduce en cierta medida la superficie afectada, pero no elimina la posibilidad de ataques dirigidos contra infraestructuras que coincidan con ese perfil. Esta singularidad hace que el problema sea particularmente interesante desde una perspectiva técnica y de análisis forense post-incidente, ya que muestra cómo elementos poco probables o infrautilizados pueden representar un vector de ataque efectivo. LiteSpeed Technologies respondió rápidamente a la notificación de la vulnerabilidad, logrando reproducir el problema en poco más de una hora y media, lo cual es una muestra del compromiso de la empresa hacia la seguridad y la experiencia técnica de su equipo de ingeniería. Actualmente se encuentran desarrollando un parche para corregir el fallo y evitar que futuras explotaciones puedan derivar en la interrupción del servicio. Esto demuestra que la colaboración entre investigadores independientes y compañías desarrolladoras es esencial para mejorar la ciberseguridad global.

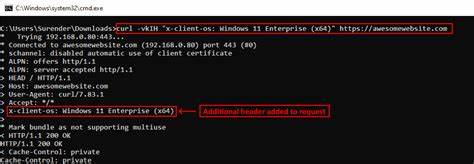

En términos técnicos, la solicitud curl malformada que desencadena la denegación de servicio aprovecha una debilidad en la gestión interna de ciertas variables o parámetros que, bajo condiciones específicas del entorno de ejecución, genera un estado de bloqueo o crash del servidor. Aunque el artículo completo que documenta la vulnerabilidad incluye el comando exacto utilizado para explotar dicha falla, esta información se reserva para su publicación tras la liberación del parche con el objetivo de no facilitar ataques oportunistas. La importancia de esta vulnerabilidad radica también en la demostración de que incluso comandos simples, cuando interactúan con configuraciones y estados particulares de software, pueden desembocar en una interrupción grave de servicios digitales. Esta realidad subraya la necesidad para administradores de sistemas y especialistas en seguridad de mantener sus servidores actualizados, monitorizar configuraciones y evaluar posibles escenarios de riesgo más allá de los habituales. En consecuencia, la industria del hosting y las organizaciones que utilizan servidores web LiteSpeed deben estar atentas a la próxima liberación del parche oficial y realizar las actualizaciones correspondientes en cuanto estén disponibles.

Esto, junto con la implementación de buenas prácticas en ciberseguridad, como la limitación de accesos no autorizados, monitoreo constante del tráfico y revisión exhaustiva de configuraciones, contribuirá a minimizar el impacto de amenazas similares. Además, el caso pone en perspectiva la relevancia del trabajo conjunto entre investigadores y fabricantes para asegurar que vulnerabilidades se identifiquen, reporten y solucionen de manera responsable, a fin de evitar daños a organizaciones y usuarios finales. Los procesos de divulgación coordinada, como el escenario vivido en esta ocasión, son fundamentales para evitar la propagación de exploits y permitir que los proveedores desarrollen soluciones efectivas de forma oportuna. Finalmente, este episodio recalca la necesidad de educar a la comunidad tecnológica y empresarial sobre la importancia de un enfoque proactivo en materia de seguridad informática. La comprensión de los mecanismos que pueden desencadenar fallos, incluso los asociados a configuraciones menos comunes, es vital para fortalecer la resiliencia digital.

La actualización constante, la capacitación técnica y la cooperación internacional conforman pilares esenciales para enfrentar con eficacia la industria de amenazas en constante evolución. En resumen, la vulnerabilidad remota de denegación de servicio detectada en servidores LiteSpeed, explotable mediante una sola petición curl malformada, pone en alerta a administradores y expertos en ciberseguridad. Aunque el escenario afectado sea raro, su existencia no puede ser ignorada y la pronta reacción de LiteSpeed Technologies para abordar el problema confirma el nivel de compromiso requerido ante desafíos de seguridad digital contemporáneos. La espera del parche oficial será crucial para restablecer la protección completa y garantizar la estabilidad de las plataformas que dependen de esta tecnología.