El Sistema de Nombres de Dominio o DNS es una pieza fundamental en la infraestructura de internet, ya que se encarga de traducir los nombres de dominio legibles para los humanos en direcciones IP comprensibles por las máquinas. En muchos casos, desarrolladores, administradores de sistemas y profesionales de IT optan por utilizar DNS públicos de alta disponibilidad y rendimiento como el 1.1.1.1 de Cloudflare para la resolución de nombres en equipos personales y servidores.

Sin embargo, aunque parezca una solución eficiente y fácil de configurar, existen riesgos significativos cuando se emplea 1.1.1.1 como servidor DNS principal en servidores de producción o en clusters de desarrollo. La experiencia compartida por varios sysops evidencia problemas concretos que pueden afectar de forma grave la estabilidad y disponibilidad de servicios críticos.

En primer lugar, uno de los temas más preocupantes al usar 1.1.1.1 en servidores es la posibilidad real e inevitable de ser sometido a rate-limiting o bloqueo temporal debido a volúmenes altos de consultas DNS procedentes de la misma IP o rango. Cloudflare, como muchos proveedores de DNS públicos, mantiene políticas de protección contra abusos para salvaguardar la infraestructura y garantizar un servicio justo y equilibrado.

Cuando un servidor hace un gran número de solicitudes DNS, especialmente en picos o con patrones recurrentes, puede ser automáticamente bloqueado o limitado, deteniendo así la resolución de nombres. Esta situación puede generar una cascada de fallos dentro de los servidores que dependen fuertemente de ese servicio DNS externo. Por ejemplo, en clusters de desarrollo que dependen del DNS público sin ninguna capa adicional de caché o redundancia, una caída o bloqueo de 1.1.1.

1 puede desencadenar lo que algunos llaman una “espiral de muerte”. El efecto se produce cuando la resolución DNS falla, lo que a su vez puede interrumpir servicios como la comunicación con servidores de logging centralizados o herramientas de monitoreo. El fallo en estos últimos puede generar nuevos procesos o alertas que, a su vez, hacen más llamadas DNS, agravando la situación y causando pérdidas temporales significativas en la funcionalidad del sistema. Este escenario subraya un problema de concepto y diseño en ingeniería: depender explícitamente de un servicio DNS público externo sin una arquitectura resiliente y sin una estrategia propia de resolución. Muchos desarrolladores y administradores de sistemas asumen que los servicios DNS públicos “simplemente funcionan”, tal como ha ocurrido con grandes proveedores como Google DNS (8.

8.8.8) durante más de 15 años. Sin embargo, confiar ciegamente en un servicio externo con políticas de limitación puede poner en riesgo la continuidad del servicio y la estabilidad operativa. Además, a nivel técnico, ni Google ni Cloudflare operan servidores raíz DNS; son resolvers recursivos públicos que dependen de la infraestructura más amplia para resolver las peticiones.

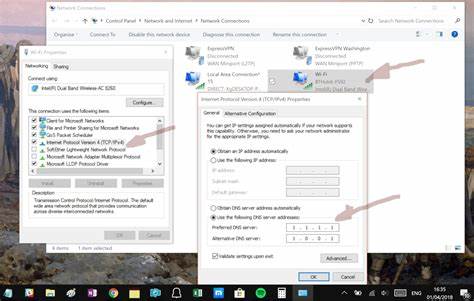

Esto implica que al utilizar DNS públicos, no estamos consultando directamente los servidores raíz, sino un punto intermedio que puede imponer límites, cachear información por un tiempo limitado y aplicar reglas propias para evitar abusos y saturación. Una solución recomendada para servidores de producción o clusters empresariales consiste en implementar servidores de caché DNS locales en la periferia de la red o incluso en máquinas individuales, como Unbound o Bind configurados para realizar resoluciones recursivas desde los servidores raíz DNS oficiales. Esta arquitectura permite que los servidores realicen menos solicitudes hacia el exterior, ya que guardan temporalmente las respuestas DNS y, a su vez, controlan y reducen las probabilidades de sufrir limitaciones o bloqueos. Para optimizar esta implementación, algunas organizaciones establecen un sistema escalable en el que los servidores locales hacen consultas a servidores de caché en el borde del centro de datos, y estos últimos, a su vez, consultan de forma legítima a los servidores raíz. De este modo, se mejora la latencia, se reducen las solicitudes innecesarias, y se evita contribuir a la sobrecarga de los puntos de resolución globales.

Adicionalmente, herramientas como Unbound permiten ajustar el tiempo de vida (TTL) mínimo de las entradas, evitando que aplicaciones con constantes peticiones generen un tráfico DNS excesivo y potencialmente perjudicial. Otra recomendación avanzada para quienes ejecutan resolutores DNS completos es la implementación de espejos locales de la zona raíz DNS, siguiendo estándares como el RFC 8806. Esto reduce aún más la necesidad de consultar servidores externos, mejorando la resiliencia y el rendimiento. También es fundamental monitorizar activamente el tráfico DNS en los servidores y la red para identificar patrones anómalos o excesivos. A menudo, algunas aplicaciones pueden generar múltiples solicitudes DNS por cada acción realizada, multiplicando el impacto y aumentando la probabilidad de ser limitados por los resolvers públicos.

Mediante capturas UDP y análisis detallados es posible depurar estos comportamientos y optimizarlos. En definitiva, el uso de 1.1.1.1 o cualquier DNS público como única fuente de resolución en servidores que operan en entornos críticos no solo conlleva riesgo, sino que puede conducir a fallos graves y a una degradación importante del servicio.

Adoptar soluciones robustas que contemplen una resolución recursiva cuidada, con cachés locales y un monitoreo constante, genera ambientes mucho más estables, escalables y resistentes. Los administradores y desarrolladores deben considerar estas implicaciones al planificar la infraestructura DNS en sus servidores. Un cambio simple y bien pensado puede evitar horas, incluso días, de caída operativa y problemas derivados de la indisponibilidad de la resolución de nombres. Finalmente, mientras que los DNS públicos son excelentes para uso en dispositivos personales o para pruebas rápidas, en servidores profesionales y clusters de desarrollo conviene implementar resolvers propios o modelos híbridos que garanticen fiabilidad a largo plazo. Este enfoque es clave para minimizar riesgos técnicos, respetar las políticas de los proveedores de servicios externos y asegurar un funcionamiento óptimo bajo cargas variables.

El DNS puede parecer una parte simple del sistema, pero ejecutarlo con la arquitectura correcta marca la diferencia entre un entorno sólido y uno vulnerable a fallos imprevisibles.