En el mundo dinámico del desarrollo de aplicaciones móviles y web, la seguridad se ha convertido en una prioridad indiscutible para desarrolladores y empresas por igual. Cada día, millones de usuarios confían en que sus datos y la funcionalidad de las aplicaciones que utilizan estarán protegidos contra accesos no autorizados y vulnerabilidades. Uno de los servicios más usados para optimizar la atribución y el enlace profundo en aplicaciones es Branch, una plataforma que facilita una mejor experiencia de usuario y un análisis más detallado. Sin embargo, recientemente se ha identificado una vulnerabilidad crítica en la API de Branch que podría comprometer la seguridad de las aplicaciones, lo que obliga a desarrolladores a revisar cuidadosamente sus integraciones para evitar posibles ataques y pérdida de datos valiosos. Branch ofrece servicios esenciales para el análisis y la personalización de enlaces en aplicaciones móviles y sitios web, convirtiéndose en un pilar para mejorar la conversión y retención de usuarios.

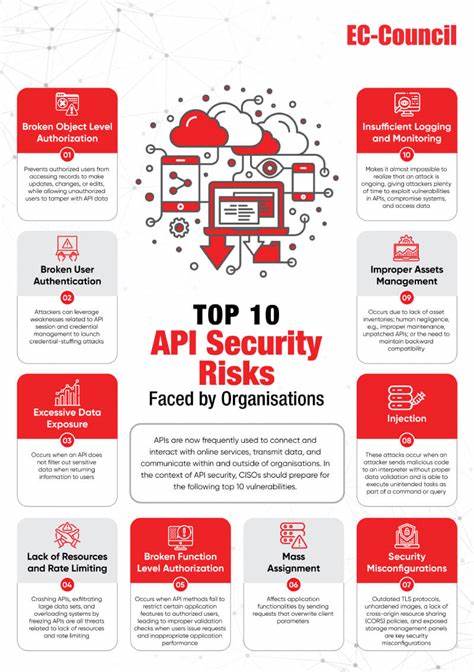

Su API permite a los desarrolladores interactuar y administrar datos vinculados a los enlaces que generan para su producto, permitiendo acciones como la creación, lectura y modificación de parámetros que afectan el comportamiento de las URLs. Sin embargo, esta misma capacidad, si no está adecuadamente protegida o presenta fallos, puede ser un vector de ataque mediante el cual un actor malintencionado accede, modifica o incluso controla partes fundamentales de la experiencia del usuario. La vulnerabilidad detectada radica principalmente en la falta de una verificación robusta en la autenticación y autorización dentro de la API, lo que permite que terceros no autorizados accedan a información confidencial o ejecuten acciones no previstas por los desarrolladores originales. Esto incluye la manipulación de enlaces, re-direccionamientos y datos de atribución, afectando no solo la integridad de la aplicación sino también la privacidad y seguridad de los usuarios finales. Esta amenaza evidencia la importancia crítica de integrar controles estrictos de seguridad en cada capa de la aplicación, especialmente en los servicios de terceros que forman parte del ecosistema.

La conectividad directa que Branch ofrece supone un riesgo inherente si no se implementan correctamente mecanismos como tokens de autenticación seguros, limitación de permisos y monitoreo constante de la actividad anómala. Los riesgos asociados a esta vulnerabilidad no se limitan a un mero fallo técnico; pueden derivar en consecuencias severas para la reputación de la empresa, pérdida de confianza por parte de los usuarios y potenciales sanciones legales por incumplimiento de normas como el Reglamento General de Protección de Datos (GDPR) o la Ley de Protección de Datos Personales, según la jurisdicción. Para desarrolladores y empresas, la detección de esta vulnerabilidad debe ser un llamado a la acción inmediato. Es fundamental realizar auditorías exhaustivas de seguridad que incluyan pruebas de penetración enfocadas en la API de Branch, así como una revisión detallada de las configuraciones y permisos asignados. Además, es aconsejable mantenerse informados acerca de las actualizaciones y parches que la plataforma Branch pueda proveer para mitigar estos riesgos.

Una práctica recomendada para proteger las aplicaciones es la implementación de autenticación basada en OAuth o mecanismos de seguridad equivalentes que aseguren que solamente entidades confiables puedan interactuar con la API. También es crucial establecer políticas estrictas de gestión de claves y credenciales, rotarlas periódicamente y evitar exponerlas en el código o repositorios. El monitoreo activo del tráfico y de los accesos a la API facilita la detección temprana de actividades sospechosas o inconsistencias que puedan señalar intentos de abuso. Esto debe complementarse con un plan claro de respuesta ante incidentes que permita actuar con rapidez ante cualquier indicio de compromiso. Para los usuarios finales, aunque la mayoría de las medidas de seguridad dependen del desarrollador o la empresa dueña de la aplicación, es recomendable estar atentos a comportamientos inusuales en las apps que utilizan, como redireccionamientos extraños, anuncios inesperados o pérdidas de funcionalidad, y reportar estas anomalías.

Mantener las aplicaciones siempre actualizadas también contribuye a disminuir riesgos. En resumen, la vulnerabilidad descubierta en la API de Branch pone en evidencia la necesidad de abordar la seguridad no solo desde el desarrollo interno sino también considerando las integraciones externas. La protección integral de una aplicación es tan sólida como el eslabón más débil, y en este caso, la dependencia hacia una plataforma de terceros con una brecha expone a riesgos significativos. Invertir tiempo y recursos en la configuración segura, la educación continua sobre ciberseguridad y la pronta reacción ante amenazas emergentes es vital para salvaguardar la calidad, confianza y éxito a largo plazo de cualquier aplicación. En un escenario digital donde las amenazas evolucionan constantemente, estar informado y preparado es la mejor defensa para evitar daños irreparables.

Para quienes usan Branch como parte de su estrategia de crecimiento y análisis, la invitación es clara: revisar a fondo las integraciones, implementar controles adicionales y mantener un ciclo constante de evaluación y mejora en seguridad. Solo así se podrá asegurar que la experiencia ofrecida a los usuarios no solo sea atractiva y funcional, sino también segura y confiable. La protección de tus aplicaciones comienza con el conocimiento y acción preventiva ante vulnerabilidades como la de la API de Branch.