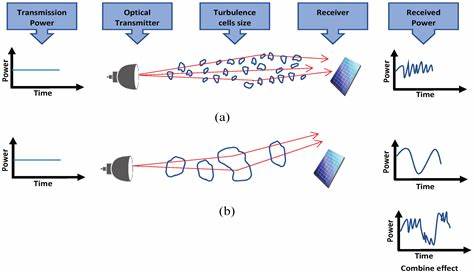

En el actual panorama de la ciberseguridad, Microsoft Office 365 se ha consolidado como una plataforma esencial para miles de organizaciones alrededor del mundo. Su elevada adopción viene acompañada por la implementación generalizada de mecanismos de protección, siendo la autenticación multifactor (MFA) uno de los más efectivos para proteger las cuentas contra accesos no autorizados. Sin embargo, la amenaza evolucionó con la aparición de herramientas sofisticadas como el kit de phishing conocido como "SessionShark", que ha emergido para desafiar directamente estos controles de seguridad. SessionShark se ha identificado como un phishing-as-a-service (PhaaS), un modelo que permite a los ciberdelincuentes obtener acceso a cuentas protegidas a través de técnicas avanzadas que simulan e interceptan las credenciales legítimas de los usuarios. Este kit actúa como una herramienta de adversario-en-el-medio (AiTM), interceptando tanto las credenciales de inicio de sesión como los tokens de sesión, lo que permite a los atacantes evadir la autenticación multifactor, una capa de seguridad pensada para prevenir precisamente este tipo de accesos maliciosos.

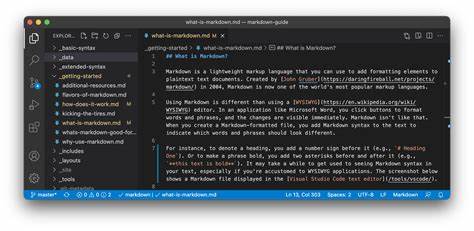

Lo que hace que SessionShark sea particularmente peligroso es su capacidad para replicar con gran precisión la interfaz de inicio de sesión de Microsoft Office 365. Este engaño visual se adapta dinámicamente a diversas condiciones para aumentar su credibilidad y evitar que los usuarios sospechen al introducir sus datos confidenciales. Cuando una víctima ingresa sus credenciales y, en algunos casos, completa el proceso de autenticación multifactor, el kit captura de inmediato toda esta información junto con la cookie de sesión válida, la cual puede ser utilizada para secuestrar la sesión y obtener acceso directo a la cuenta sin necesidad de una autenticación adicional. Esta captura instantánea se realiza mediante una integración con bots de Telegram, que notifican al atacante en tiempo real sobre las credenciales obtenidas, acelerando el proceso de toma de control antes de que las defensas puedan reaccionar o invalidar la sesión comprometida. Esta función de "Captura de Sesión Instantánea" refleja una evolución en las herramientas de phishing, facilitando ataques más rápidos y efectivos que superan las barreras tradicionales de seguridad.

Además, SessionShark incorpora sofisticadas medidas evasivas para asegurar que las plataformas de seguridad y los escáneres automáticos no detecten sus sitios fraudulentos. Entre estas estrategias destaca el uso de tecnología antibot que implica desafíos de verificación humana como CAPTCHAs, los cuales bloquean los rastreadores y sistemas automáticos que podrían reportar o bloquear las páginas phishing. Asimismo, la utilización de scripts personalizados y encabezados HTTP específicos dificulta la identificación mediante firmas conocidas en los sistemas de detección de amenazas. La infraestructura de alojamiento del kit phishing también está protegida mediante el uso de proxies de Cloudflare, una táctica que oculta la verdadera ubicación del servidor y dificulta la eliminación rápida del sitio fraudulento. Esta capa adicional reduce la capacidad de las entidades de seguridad para aplicar bloqueos basados en direcciones IP, prolongando la vida útil del ataque y aumentando su alcance.

Interesantemente, aunque SessionShark se promociona en redes delictivas cibernéticas, sus términos de servicio pretenden deslindar responsabilidades alegando que su uso es exclusivamente "educativo" y que los usuarios malintencionados serán suspendidos. Esta táctica busca ofrecer una fachada legal para un producto claramente diseñado con fines ilícitos. La aparición de SessionShark y de otros kits similares como Tycoon 2FA pone en evidencia una tendencia preocupante en la cibercriminalidad: el crecimiento del modelo como servicio para actividades ilegales. Al igual que el ransomware-as-a-service, donde se comercializa software malicioso preparado para extorsionar, los kits phishing-as-a-service permiten que operadores con pocos conocimientos técnicos puedan llevar a cabo ataques complejos, aumentando exponencialmente la cantidad y sofisticación de estos incidentes. Ante esta amenaza, la prevención se vuelve un pilar fundamental.

La concienciación y capacitación continua de los usuarios y empleados es indispensable para reducir el riesgo de caer en falsificaciones digitales. Reconocer indicios comunes de phishing, como URLs sospechosas o mensajes urgentes poco usuales, puede hacer la diferencia entre un incidente y una cuenta segura. Por otra parte, las soluciones tecnológicas avanzadas, apoyadas en inteligencia artificial, juegan un papel cada vez más importante. Estas herramientas son capaces de analizar comportamientos y patrones de phishing que van más allá de las simples firmas, detectando tácticas sofisticadas como las empleadas por SessionShark. Las defensas proactivas y en tiempo real pueden bloquear los sitios fraudulentos antes de que tengan un impacto significativo.

Es importante también fortalecer la seguridad organizacional implementando políticas robustas de acceso y monitoreo constante. El uso de autenticadores físicos, aplicaciones biométricas y protocolos adaptativos puede ser una barrera adicional contra estos intentos de secuestro de cuentas. Además, mantener los sistemas actualizados con los últimos parches de seguridad, incluida la gestión de vulnerabilidades en entornos críticos como Office 365, es fundamental para reducir los vectores de ataque. El caso de SessionShark representa un llamado de atención para empresas, individuos y administradores de seguridad. La evolución de las amenazas no solo pone en jaque los estándares tradicionales de seguridad, sino que también impulsa la necesidad de una visión integral y actualizada de la protección digital.

La combinación de educación, tecnologías avanzadas y mejor gobierno cibernético será clave para mitigar los riesgos y proteger la integridad de las plataformas más utilizadas globalmente. En resumen, el ataque a Microsoft Office 365 mediante el kit phishing SessionShark demuestra la sofisticación alcanzada por los ciberdelincuentes para evadir mecanismos tan sólidos como la autenticación multifactor. La comprensión de sus métodos y la adopción de medidas preventivas representan el camino más efectivo para enfrentar esta alarmante tendencia y asegurar las operaciones digitales en el entorno profesional y personal.