En un caso que ha captado la atención de autoridades y expertos en ciberseguridad, un empleado de un salón de uñas en Maryland se declaró culpable de conspiración para cometer fraude electrónico tras haber ocupado de manera fraudulenta hasta 13 trabajos remotos en el área de tecnología de la información (TI). Este entramado no solo involucra la suplantación de identidad, sino que también forma parte de una red global que emplea desarrolladores vinculados a Corea del Norte para acceder a sistemas altamente sensibles de gobierno y empresas en Estados Unidos. El hombre involucrado, Minh Phuong Ngoc Vong, de 40 años y residente en Bowie, Maryland, admitió ante la justicia haber permitido que su identidad estadounidense fuera utilizada por desarrolladores localizados en China, quienes a su vez, según las investigaciones del Departamento de Justicia de EE. UU., serían operativos norcoreanos.

Vong no contaba con experiencia ni formación en desarrollo de software, sin embargo, mediante documentos y habilidades de suplantación, logró acceder a varios trabajos de alto nivel en sectores estratégicos, cobrando cerca de un millón de dólares entre 2021 y 2024. El esquema fraudulento utilizado es parte de una operación mucho más amplia que, según informes y acciones legales recientes, ha servido para financiar de manera ilegítima el programa de armas nucleares y misiles balísticos de Corea del Norte. El plan consiste en que ciudadanos norcoreanos, escondidos en locaciones como China y Rusia, obtienen empleos remotos con empresas de Estados Unidos al usar identidades falsas o prestadas por estadounidenses que actúan como facilitadores. Estas actividades generan ingresos millonarios anualmente y constituyen una amenaza tangible para la seguridad nacional al brindar acceso a sistemas críticos del gobierno. Un aspecto particularmente alarmante de esta red es la infiltración en sectores vinculados a la defensa y seguridad nacional.

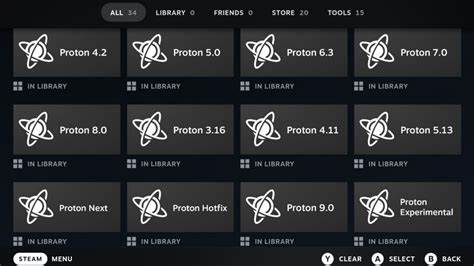

Por ejemplo, una de las compañías para las que Vong trabajó estaba involucrada en contratos con la Administración Federal de Aviación (FAA), encargada de monitorear activos aéreos en territorio estadounidense, incluyendo software utilizado por el Departamento de Defensa, Seguridad Nacional y el Servicio Secreto. Durante este contrato, se permitió a Vong acceder con una tarjeta de identificación personal y un portátil MacBook Pro con privilegios administrativos, que fueron usados para instalar software de acceso remoto. Esto facilitaba que los desarrolladores norcoreanos operaran directamente desde China, poniendo en riesgo la integridad de sistemas críticos. Las investigaciones aseguran que muchas de las personas que supuestamente trabajaban bajo los nombres de estas identidades, como la falsificación bautizada “William James”, no eran quienes decían ser, sino operativos norcoreanos. Al analizar entrevistas y reuniones virtuales, la divergencia entre la persona real y los impostores se hizo evidente, incluso cuando se muestran licencias de conducir y pasaportes estadounidenses verdaderos, las imágenes capturadas indicaban que la persona entrevistada no era la misma que participaba en las actividades diarias laborales.

Este caso es solo uno de los muchos que han salido a la luz recientemente, en los que se documentan diferentes modalidades para llevar a cabo estos fraudes masivos. Algunos estadounidenses han llegado a ofrecer sus hogares como “granjas de computadoras”, manteniendo decenas de laptops y dispositivos con credenciales oficiales para simular que el trabajo remoto se desarrollaba dentro de EE.UU. Un entramado que ha atrapado a docenas de personas, todas implicadas en un fraude que, según estimaciones de la ONU, moviliza entre 250 y 600 millones de dólares anuales, los cuales son dirigidos a financiar el arsenal norcoreano. Para las autoridades federales estadounidenses, la prioridad es desarticular esta red que no solo afecta económicamente a sus empresas, sino que representa un vector de riesgo para la seguridad, con la posibilidad de que actores extranjeros con intenciones hostiles tengan acceso a información clasificada o infraestructuras críticas.

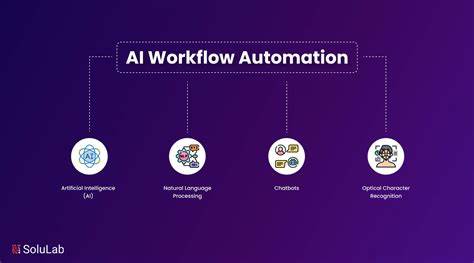

Agentes del FBI, el Departamento de Estado y el Departamento de Justicia trabajan en conjunto para detectar y neutralizar estas amenazas. Los procesos legales contra los facilitadores estadounidenses y los operativos internacionales se han intensificado con un número creciente de acusaciones y condenas. Especialistas en ciberseguridad coinciden en que el avance tecnológico y la expansión masiva del trabajo remoto han abierto nuevas puertas para este tipo de fraudes, donde la identidad digital y los accesos remotos se convierten en las claves para infiltrarse en sistemas seguros. Según Michael "Barni" Barnhart, investigador principal en riesgos internos de Dtex Systems, las investigaciones y arrestos recientes reflejan un progreso positivo en la lucha contra operaciones adversarias, aunque el peligro sigue vigente y en expansión. La complejidad de la amenaza lleva a que incluso grandes compañías Fortune 500 se conviertan en blanco de esta clase de ilícitos.

Informes recientes del Grupo de Inteligencia de Amenazas de Google señalan que trabajadores norcoreanos operan bajo múltiples identidades, haciendo malabares con hasta una docena de perfiles distintos a través de diferentes países, incluidos países europeos como Alemania y Portugal, donde han buscado puestos en defensa gubernamental y en contratistas de alto nivel. La amenaza va más allá del robo económico. Aunque la motivación inicial pueda ser financiera, la capacidad de estos actores para infiltrarse en sistemas estratégicos para la defensa, infraestructura crítica y tecnologías sensibles, supone un riesgo grave para la seguridad nacional e internacional. Como indica John Hultquist, analista principal del Grupo de Inteligencia de Amenazas de Google, el impacto potencial de esta red con conexiones a servicios de inteligencia puede resultar catastrófico si no se toman medidas preventivas robustas. El caso del empleado de salón de uñas no solo ilustra la vulnerabilidad de los procesos modernos de contratación remota en TI, sino que también muestra cómo los grupos ilícitos aprovechan la tecnología para sortear controles y reglamentaciones.