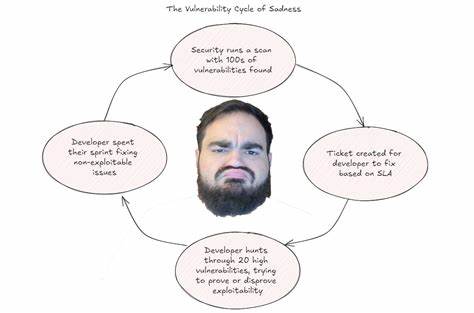

La ciberseguridad se ha convertido en un pilar fundamental para cualquier organización, especialmente en un mundo digitalizado donde las amenazas evolucionan constantemente y los atacantes aprovechan cualquier vulnerabilidad. Sin embargo, no todas las iniciativas de seguridad conducen a una mejora real; muchas terminan generando más trabajo administrativo y distrayendo a los equipos de resolver problemas cruciales. Este fenómeno se conoce como el anti-patrón de los generadores de trabajo inútil, cuya comprensión y prevención es vital para alcanzar una verdadera resiliencia en materia de seguridad. Los generadores de trabajo inútil nacen generalmente de una buena intención: detectar y remediar vulnerabilidades antes de que sean explotadas. En un inicio, las soluciones implementadas parecen efectivas, revelando numerosas debilidades y prometiendo aumentar la protección.

No obstante, a medida que se multiplican las alertas, los equipos empiezan a acumular tareas, muchas de las cuales no representan un riesgo real o son falsos positivos. Esta situación desemboca en un ciclo de alertas crecientes, recordatorios constantes, solicitudes de exenciones y reuniones sin fin para gestionar el creciente volumen de trabajo, que en última instancia consume gran parte de los recursos y la atención. Un aspecto crucial de este problema radica en la superficialidad con la que se abordan las causas fundamentales de las vulnerabilidades. Atender solamente el síntoma –las alertas o los hallazgos– sin analizar por qué se originaron, provoca que el equipo quede atrapado en resolver fallas menores o irrelevantes sin atacar las raíces del problema. Por ejemplo, una vulnerabilidad común como la inyección SQL no debe ser tratada únicamente con escáneres o parches rápidos; lo ideal es implementar mecanismos que impidan desde el diseño que los desarrolladores puedan introducir ese tipo de errores, como el uso obligatorio de consultas parametrizadas o bibliotecas seguras.

Este enfoque orientado a la causalidad implica aplicar un pensamiento profundo: cuestionar repetidamente el motivo tras cada vulnerabilidad detectada para descubrir fallas de arquitectura, procesos o cultura organizacional. La práctica de los “cinco porqués” ayuda a desentrañar los niveles subyacentes y proporciona opciones para soluciones integrales y duraderas, que evitan el desgaste asociado a las tareas repetitivas y apelmazadas. Además, la priorización incorrecta de soluciones puede alimentar el problema. Aunque las alertas y la detección son esenciales para obtener visibilidad, estas acciones deben formar parte de una estrategia más amplia. De no ser así, la dependencia excesiva en herramientas que generan notificaciones sin mecanismos que reduzcan la aparición recurrente de problemas conduce inevitablemente a la sobrecarga de los equipos.

Esto coincide con la llamada «Pirámide de Control de Seguridad», que señala cómo las soluciones más efectivas eliminan riesgos mediante el diseño y la ingeniería segura, mientras que las menos efectivas demandan mayor intervención humana, y por ende son más propensas a errores y agotamiento. El trabajo administrativo generado por estos sistemas, en definitiva, consume tanto tiempo como energía mental, pero sin resolver en profundidad los riesgos reales. Esto crea una doble pérdida para las organizaciones: recursos desviados del trabajo sustancial y una posible deslegitimación del área de seguridad, que puede ser percibida como una fuente constante de obstáculos y tareas tediosas sin resultados palpables. Si bien es cierto que no todas las compañías cuentan con la capacidad técnica o los mecanismos para implementar frameworks de seguridad sofisticados, esta limitación no debe servir como excusa para perpetuar soluciones que incrementan el trabajo inútil. La colaboración interdisciplinaria entre equipos de seguridad, desarrollo, operaciones y herramientas puede generar mecanismos efectivos adaptados a la realidad de cada organización.

Un ejemplo de ello es la creación de kits o componentes reutilizables con controles integrados, que evolucionan mediante las lecciones aprendidas de pruebas de penetración y colaboraciones entre productos. También resulta esencial distinguir entre los conceptos de “limpiar” y “mantener limpio” el código o los sistemas. La fase inicial consiste en resolver las debilidades existentes, pero esta labor es temporal y debe ser complementada con estrategias que prevengan la aparición continua de nuevas vulnerabilidades. Como metáfora, es como si estuviéramos destapando agua que entra en un barco, pero no cerráramos el agujero que la causa. Concentrarse exclusivamente en limpiar sin avanzar hacia mantener el entorno seguro es un camino sin fin y agotador.

Un enfoque exitoso incorpora establecer puntos razonables para clasificar qué vulnerabilidades deben resolverse según su gravedad y verdadero riesgo de explotación, en lugar de tratar de corregir cada alerta sin criterio. De esta forma, se asignan recursos y esfuerzos a problemas prioritarios, mientras se desarrollan mecanismos a largo plazo que eviten que el problema resurja. El uso de análisis basados en métricas como la explotabilidad o la relevancia operacional puede ayudar en esta priorización. La experiencia práctica también muestra que aun las mejores soluciones técnicas requieren una correcta implementación y soporte continuado. La comunicación cercana con equipos de desarrollo es crucial para evitar la fricción y los bloqueos típicos que pueden hacer naufragar iniciativas de seguridad, como la ruptura de pipelines de integración continua.

Abrir canales de diálogo para identificar y resolver problemas de usabilidad crea un ambiente donde la seguridad es vista como un facilitador y no un impedimento. En estudios de casos reales, como el ataque a la cadena de suministro mediante acciones comprometidas en GitHub, se evidencia la importancia de entender el contexto y las particularidades de las dependencias más allá del código principal. En lugar de implementar solo alertas que adviertan sobre acciones no confiables, la adopción de políticas que restrinjan el uso de este tipo de componentes no verificados ha demostrado ser una medida mucho más efectiva para mitigar el riesgo, aunque requiera una etapa previa de sensibilización y adaptación para los desarrolladores. Lo anterior confirma que la seguridad debe diseñar mecanismos sólidos, con fuerza para limitar automáticamente las malas prácticas, sin depender exclusivamente de la conciencia o el buen juicio individual. Además, debe planificarse su despliegue con anticipación para minimizar el impacto sobre la productividad y modificar gradualmente las conductas, acompañando siempre con una buena experiencia de usuario.

Un desafío común es encontrar el equilibrio entre la imposición de controles y la flexibilidad necesaria para la innovación y el trabajo ágil. El diseño de plataformas y frameworks orientados a la seguridad debe aspirar a hacer lo seguro lo más sencillo o incluso la única opción posible para los desarrolladores. Así, no solo se reduce el margen de error humano, sino que se disminuye la carga que supone la gestión constante de alertas y labores administrativas. La transición desde una postura basada en cumplimiento y mandatos hacia una cultura de seguridad integrada y preventiva demanda tiempo, recursos y compromiso transversal. Requiere superar la mentalidad de “seguridad como bloqueo” y fomentar modelos de gobernanza compartida entre equipos técnicos, producto y seguridad, donde las responsabilidades y beneficios de una plataforma segura sean claros para todos.

Finalmente, es fundamental cultivar una visión estratégica que reconozca que no existe una solución única o instantánea para la ciberseguridad. Los avances se logran con esfuerzo constante, aprendizaje iterativo y la valentía de cuestionar prácticas establecidas, aceptando que la excelencia se construye con gusto refinado y experiencia acumulada. En resumen, evitar los generadores de trabajo inútil implica comprender profundamente las causas de las vulnerabilidades, priorizar soluciones que ataquen estas causas de raíz, diseñar mecanismos que reduzcan la intervención humana y fomentar la colaboración multiárea para construir plataformas de seguridad integrales y sostenibles. Solo así es posible liberar recursos valiosos, elevar la efectividad del programa de seguridad y promover una cultura que valore la protección real por encima de la burocracia y la sobrecarga. El futuro de la ciberseguridad está en encontrar el equilibrio perfecto entre tecnología, procesos y personas, eliminando tareas repetitivas que no aportan valor y enfocando los esfuerzos en mecanismos inteligentes que prevengan la aparición de riesgos antes que en responder a ellos.

Este cambio de paradigma es indispensable para sobrevivir y prosperar en el entorno digital actual, donde la seguridad debe ser un facilitador invisible y no una carga visible que ralentice el progreso.