En los últimos años, el uso de bases de datos en memoria como Redis ha crecido significativamente, favorecido por su capacidad para manejar grandes volúmenes de datos y su velocidad extraordinaria. Sin embargo, esta popularidad también ha traído consigo riesgos de seguridad que las organizaciones deben tomar en serio. Recientemente, Trend Micro ha reportado un aumento alarmante en los abusos de instancias de Redis expuestas, que están siendo utilizadas para la ejecución remota de código y la minería de criptomonedas. En este artículo, exploraremos cómo se produce esta explotación, sus consecuencias y las mejores prácticas para proteger tu infraestructura. ## ¿Qué es Redis? Redis es un sistema de almacenamiento en memoria que permite la gestión de estructuras de datos como cadenas, listas y conjuntos.

Su rapidez y eficiencia lo convierten en una opción atractiva para aplicaciones en tiempo real, análisis de datos y caché. Sin embargo, esta tecnología también puede convertirse en una puerta abierta a vulnerabilidades si no se configura adecuadamente. ## Vulnerabilidad de las instancias de Redis expuestas Una instancia de Redis se considera "expuesta" cuando está accesible públicamente a través de la red sin medidas de seguridad adecuadas. Esto puede inadvertidamente dar acceso a atacantes, permitiéndoles ejecutar código malicioso en el servidor. Según la investigación de Trend Micro, la configuración por defecto de Redis permite conexiones desde cualquier dirección IP, lo que significa que cualquier persona con el conocimiento adecuado puede interactuar con la base de datos sin autenticación.

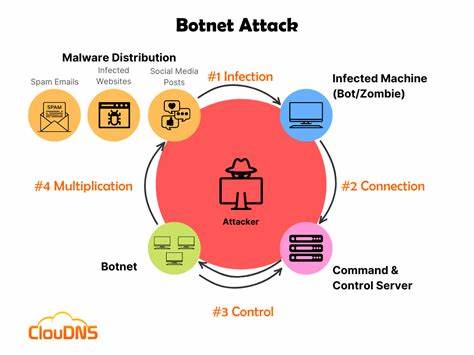

Ejecución Remota de Código El acceso no autorizado a una instancia de Redis expuesta puede llevar a la ejecución remota de código (RCE). Los atacantes pueden aprovechar esta vulnerabilidad para cargar y ejecutar scripts maliciosos. Esta técnica no solo compromete la integridad de los datos almacenados, sino que también puede permitir a los atacantes tomar el control total del servidor. Minería de Criptomonedas Otra tendencia preocupante relacionada con las instancias de Redis expuestas es su uso para la minería de criptomonedas. Los ciberdelincuentes pueden implementar scripts de minería en servidores vulnerables para aprovechar los recursos computacionales disponibles sin el consentimiento del propietario.

Esto puede resultar en un aumento significativo en el consumo de recursos y costos operativos, además de esponjar la infraestructura de TI de la organización. ## Consecuencias de las instancias de Redis expuestas Las implicaciones de tener instancias de Redis expuestas son graves. No solo se pone en riesgo la privacidad y la seguridad de los datos, sino que también pueden surgir costos financieros y legales. Las organizaciones pueden enfrentar demandas por violaciones de datos, pérdida de confianza de los clientes y daños a su reputación. Además, los recursos de TI se ven comprometidos al ser utilizados para actividades malintencionadas como la minería de criptomonedas.

## Cómo proteger tu instancia de Redis 1. Cambiar la configuración predeterminada Una de las primeras medidas a tomar es cambiar la configuración predeterminada de Redis. Esto incluye deshabilitar el acceso remoto o restringirlo solo a direcciones IP específicas. Utiliza la directiva "bind" para limitar las conexiones a direcciones locales o a aquellas que manejes de manera segura. 2.

Habilitar la autenticación Redis permite definir una contraseña para las instancias. Asegúrate de configurar una contraseña fuerte y única para dificultar aún más el acceso no autorizado. La autenticación es una de las líneas de defensa más básicas y efectivas. 3. Implementar cortafuegos Usar un cortafuegos para limitar el tráfico de red hacia la instancia de Redis es una práctica recomendada.

Solo permite el tráfico que específicamente necesita acceder a tus instancias, y bloquea todo lo demás. 4. Monitorear la actividad de Redis La vigilancia y el monitoreo constantes de la actividad de tu instancia de Redis son vitales para identificar accesos sospechosos o anómalos. Utiliza herramientas de monitoreo para seguir logs y detectar cualquier actividad inusual. 5.

Actualizar regularmente Mantener el software de Redis actualizado es crucial. Las nuevas versiones pueden solucionar vulnerabilidades de seguridad y mejorar la estabilidad del sistema. Configura alertas o un plan de actualización regular para tu infraestructura. ## Conclusión Las instancias de Redis expuestas representan un riesgo significativo para la seguridad de los datos y la infraestructura empresarial. Abusos como la ejecución remota de código y la minería de criptomonedas deben abordarse con seriedad.

Al implementar medidas de seguridad adecuadas y mantenerse informado sobre las últimas tendencias en amenazas, las organizaciones pueden protegerse de estos peligros. La seguridad nunca se debe tomar a la ligera, y Redis, que es una herramienta poderosa, requiere atención especial en su configuración y mantenimiento.