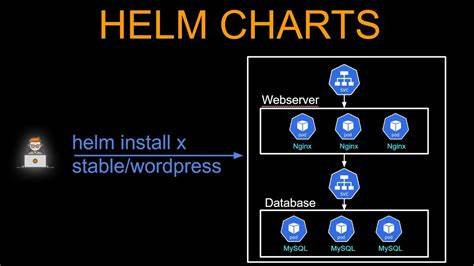

En la era digital actual, donde las aplicaciones en la nube y la infraestructura como código se han convertido en la base para el desarrollo y despliegue de servicios, la seguridad es más crítica que nunca. Kubernetes, como plataforma líder para la orquestación de contenedores, ha revolucionado la forma en que las organizaciones implementan sus aplicaciones, proporcionando flexibilidad, escalabilidad y eficiencia. Sin embargo, con esta creciente adopción también surgen nuevos desafíos, especialmente cuando se trata de asegurar adecuadamente los entornos. Microsoft ha emitido una advertencia importante sobre el uso de Helm charts predeterminados en despliegues de Kubernetes, destacando las posibles exposiciones a filtraciones de datos y ataques debido a configuraciones por defecto inseguras.Helm, conocido como el gestor de paquetes para Kubernetes, facilita la administración de aplicaciones complejas mediante paquetes llamados charts, que incluyen manifiestos YAML y plantillas para describir recursos y configuraciones necesarias.

La conveniencia de Helm radica en su capacidad para simplificar y estandarizar la instalación y actualización de aplicaciones en Kubernetes. Sin embargo, Microsoft ha señalado que los charts predeterminados, especialmente los de proyectos de código abierto, a menudo priorizan la facilidad de uso sobre la seguridad, lo que puede resultar en configuraciones erróneas que exponen servicios y datos sensibles inadvertidamente.Una de las principales preocupaciones radica en la exposición de servicios de manera externa sin restricciones de red adecuadas. Este escenario permite ataques directos desde fuera del entorno, explotando APIs sensibles o funcionalidades administrativas. Además, la falta de mecanismos robustos de autenticación y autorización por defecto amplifica el problema, permitiendo que actores malintencionados accedan y manipulen recursos críticos con relativa facilidad.

El riesgo aumenta cuando las organizaciones implementan estas herramientas sin una revisión exhaustiva de los manifiestos YAML o los charts de Helm involucrados, poniendo en juego la integridad y confidencialidad de los datos y sistemas.Microsoft identificó ejemplos concretos donde esta problemática es evidente. Proyectos como Apache Pinot, que expone componentes como el pinot-controller y pinot-broker mediante servicios LoadBalancer sin autenticación, ilustran cómo aplicaciones críticas pueden quedar completamente abiertas a Internet. Otro caso destacado es Meshery, cuya interfaz se publicita mediante una dirección IP externa, permitiendo que cualquier usuario pueda registrarse y obtener acceso a funcionalidades que incluso permiten la ejecución arbitraria de código. Selenium Grid también figura en esta lista, con la exposición de servicios NodePort que dependen exclusivamente de reglas de firewall externas para protegerse, un método que puede ser insuficiente ante ataques dirigidos o configuraciones erróneas.

Estos ejemplos reflejan cómo la seguridad no puede ser una reflexión posterior cuando se trabaja con configuraciones predeterminadas en Kubernetes. La automatización y la facilidad de despliegue no deben comprometer la protección de la infraestructura ni de la información. La exposición de interfaces administrativas, bases de datos y servicios críticos sin autenticación o con límites de acceso permisivos son puertas abiertas para hackers y actores maliciosos, que pueden aprovechar estos vectores para comprometer entornos y causar daños significativos, incluyendo la filtración masiva de datos o la interrupción operativa.Para mitigar estos riesgos, es fundamental que los equipos de DevOps y seguridad implementen buenas prácticas que incluyen revisar cada manifest y chart antes de su implementación. La personalización y endurecimiento de configuraciones, como restringir servicios a redes internas, habilitar mecanismos de autenticación y autorización robustos y evitar la exposición innecesaria, son pasos esenciales para reducir la superficie de ataque.

Además, la monitorización continua de contenedores y servicios desplegados permite detectar comportamientos anómalos y posibles intentos de explotación a tiempo, facilitando respuestas rápidas.La recomendación de Microsoft es clara: no confiar ciegamente en configuraciones "ready-to-use" o predeterminadas que simplifican la implementación a costa de la seguridad. La adopción de controles de seguridad en el ciclo de vida del desarrollo e implementación de aplicaciones en Kubernetes debe ser una prioridad para evitar que aplicaciones destinadas a mejorar la eficiencia y productividad se conviertan en vulnerabilidades significativas dentro de la infraestructura de una organización.Además de revisar y modificar los Helm charts utilizados, se sugiere realizar auditorías periódicas de seguridad y escaneos en interfaces accesibles públicamente para detectar exposiciones no deseadas. El uso de herramientas automatizadas que analicen configuraciones de Kubernetes y Helm puede apoyar la identificación temprana de posibles fallos y malconfiguraciones.

Asimismo, fomentar una cultura de seguridad dentro de los equipos que gestionan estos despliegues contribuye a mantener a la organización protegida frente a amenazas emergentes.El problema no es exclusivo de grandes empresas o entornos complejos. La proliferación de Kubernetes en pequeñas y medianas empresas también implica que estas recomendaciones deben adoptarse a todos los niveles para evitar ataques que pueden tener consecuencias graves, incluyendo daños reputacionales, legales y económicos. La seguridad debe estar integrada como parte integral del diseño, desarrollo y operación de aplicaciones en la nube.Finalmente, la advertencia de Microsoft pone en relieve un aspecto crucial del ecosistema tecnológico moderno: la necesidad de equilibrio entre facilidad de uso y seguridad.

Aunque herramientas como Helm facilitan y aceleran los despliegues, no deben ser utilizadas sin una comprensión adecuada de los riesgos y la implementación de salvaguardas efectivas. Incorporar prácticas sólidas de seguridad desde el inicio y mantener una postura vigilante es indispensable para proteger los datos y servicios en Kubernetes y evitar que configuraciones por defecto se conviertan en la puerta de entrada para ciberataques y filtraciones de información sensibles.