En el mundo del comercio electrónico, la confianza en los proveedores de software es fundamental para garantizar la seguridad y la integridad de las tiendas online. Sin embargo, un reciente hallazgo ha puesto en evidencia una vulnerabilidad severa que ha pasado desapercibida durante años. Un equipo forense especializado ha descubierto una puerta trasera integrada en varios componentes populares de comercio electrónico, que afecta a cientos de tiendas en todo el mundo, incluyendo a grandes multinacionales con miles de millones en ventas. Este ataque fue perpetrado mediante una sofisticada campaña de compromiso en la cadena de suministro, una modalidad de ataque que se considera de las más peligrosas en el ámbito de la ciberseguridad, debido a que apunta directamente a los proveedores y, por ende, a todos sus clientes subyacentes. El descubrimiento detalla que esta puerta trasera fue introducida hace aproximadamente seis años en veintiuna aplicaciones desarrolladas por varios vendedores reconocidos en el ecosistema ecommerce.

Aunque el malware estaba latente durante gran parte de este tiempo, comenzó a activarse recientemente, específicamente a partir del 20 de abril, situación que ha permitido a los atacantes tomar el control completo de los servidores de comercio electrónico afectados. Según estimaciones especializadas, entre 500 y 1000 tiendas están utilizando actualmente versiones comprometidas de estos componentes, exponiendo así su infraestructura, sus datos y la información de sus clientes a un riesgo considerable. La investigación revela que tres proveedores principales fueron afectados y utilizados como vectores para la inserción del código malicioso: Tigren, Meetanshi y Magesolution (MGS). Los servidores de descarga de estas compañías fueron vulnerados, facilitando que los atacantes pudieran inyectar una puerta trasera en sus paquetes de software que luego fueron distribuidos a miles de tiendas. Esta situación genera un efecto dominó donde la infección inicial de los proveedores se traduce en una expansión masiva de la amenaza hacia toda su base de usuarios, multiplicando la superficie de ataque y la dificultad para detectarla y mitigarla.

Entre las aplicaciones comprometidas se encuentran numerosas extensiones muy populares que cumplen funciones claves dentro de las tiendas online. Tigren, por ejemplo, vio comprometidas varias de sus extensiones relacionadas con funcionalidades como Ajaxsuite, Ajaxcart, Ajaxlogin, Ajaxcompare, Ajaxwishlist y MultiCOD. Meetanshi presenta una lista igualmente extensa de módulos afectados, incluyendo ImageClean, CookieNotice, Flatshipping, FacebookChat, CurrencySwitcher, DeferJS, y OutofstockNotifier. Por su parte, Magesolution (MGS) tiene comprometidas extensiones como Lookbook, StoreLocator, Brand, GDPR, Portfolio, Popup, DeliveryTime, ProductTabs, Blog, entre otras. Esta amplia variedad de módulos sugiere que gran parte de la infraestructura de numerosos comercios electrónicos podría haber estado o sigue estando comprometida de manera inadvertida.

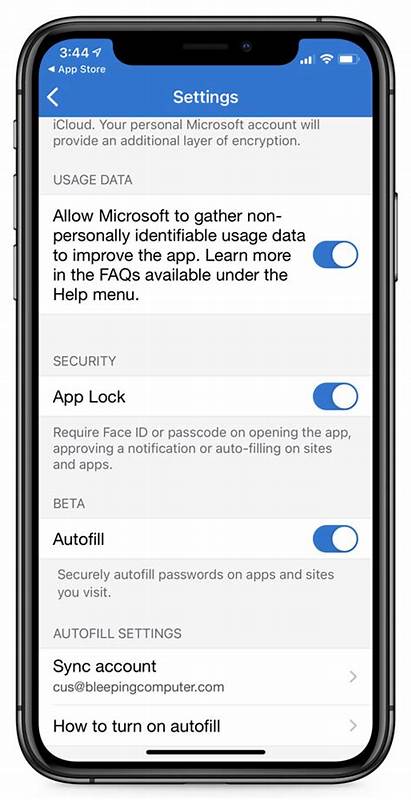

La puerta trasera se manifiesta mediante un mecanismo silencioso localizado en un archivo llamado License.php o LicenseApi.php, donde se ejecuta un código de autorización fraudulento. El núcleo de esta vulnerabilidad radica en una función denominada adminLoadLicense que ejecuta un archivo definido en tiempo de ejecución como código PHP. Esta función es accesible y manipulable por los atacantes vía otra función llamada adminUploadLicense, que en versiones de software más antiguas no requería ninguna forma de autenticación, lo que abre una grave brecha para la escalación del ataque.

Para las versiones más recientes, se introdujo un sistema de seguridad basado en una clave secreta que debe coincidir con una suma de verificación y una sal predefinida en el código, sin embargo, esta medida no ha sido suficiente para neutralizar la amenaza, debido a que las claves están codificadas y pueden estar expuestas. Además, cada proveedor utilizó claves y una estructura ligeramente diferente, pero el funcionamiento malicioso básico permaneció igual. El impacto de esta forma de ataque en la cadena del suministro es particularmente alarmante porque no solo compromete la integridad de las tiendas afectadas, sino que también pone en riesgo a los usuarios finales que visitan estas tiendas. Los atacantes al tener acceso a servidores legítimos y confiables pueden ejecutar una serie de acciones maliciosas, desde la manipulación de datos sensibles hasta la inserción de código malicioso que puede robar información financiera, introducir malware adicional o en última instancia afectar la reputación de las marcas comprometidas. Hay evidencia también de que un componente extra, el conocido “GoogleTagManager” de Weltpixel, estaba comprometido por una puerta trasera similar, aunque hasta el momento no se ha confirmado si el proveedor o las tiendas relacionadas han sido efectivamente hackeados.

La presencia de backdoors en componentes tan estratégicos que manejan etiquetas y scripts en los sitios web sugiere un vector adicional de riesgo y necesidad de profundizar en auditorías y análisis. Frente a esta crisis, los expertos recomiendan a todos los propietarios de tiendas en línea que utilizan alguno de estos componentes verificar urgentemente sus sistemas para detectar la presencia de esta puerta trasera. Herramientas especializadas de escaneo de malware para e-commerce, como el desarrollado por la empresa investigadora Sansec, permiten identificar estas amenazas automáticamente y guían en cómo eliminar los archivos maliciosos vinculados al falso sistema de licencias. Un paso crucial es eliminar cualquier referencia y archivo relacionados con las licencias falsas que permiten el control remoto no autorizado. Además, la industria debe tomar conciencia acerca de los peligros asociados con la dependencia de software de terceros, especialmente en modelos de negocio donde el software se distribuye y se actualiza masivamente desde servidores centrales.

La implementación de políticas de seguridad más estrictas por parte de los proveedores y la adopción de soluciones de monitoreo continuo por parte de los usuarios finales son prácticas recomendadas para mitigar las consecuencias de futuros ataques similares. La respuesta de los proveedores comprometidos ha sido diversa y en algunos casos preocupante. Mientras que Magesolution no ha emitido comentarios y sus paquetes con la puerta trasera permanecen disponibles para descarga, Tigren negó haber sufrido un compromiso a pesar de que los paquetes afectados siguen activos en su sitio web. Por último, Meetanshi reconoció la infiltración en sus servidores pero afirmó que su software base no había sido manipulado. Este tipo de inconsistencias en las respuestas refleja la complejidad y las posibles repercusiones legales y reputacionales de admitir públicamente tales brechas.

Un aspecto notable de este caso es la duración excepcionalmente larga del malware sin ser detectado, que plantea hipótesis respecto a las capacidades de detección y los controles de seguridad implementados en sectores que deberían tener especial atención en la protección digital. También resulta curioso que el verdadero abuso de esta puerta trasera sólo haya comenzado recientemente, lo que puede sugerir que los atacantes inicialmente abandonaron la puerta trasera como un recurso estratégico para aprovecharse en un momento oportuno o que fueron capaces de construir capacidades maliciosas más sofisticadas durante estos años. En conclusión, la presencia de una puerta trasera oculta en componentes clave del comercio electrónico pone en tela de juicio la seguridad integral de la infraestructura digital de muchas tiendas online alrededor del mundo. Los riesgos asociados no solo afectan la operación y seguridad de los comercios sino también la confianza de los usuarios y el valor de las marcas en un mercado altamente competitivo y vulnerable. La llamada a la acción está clara: es imprescindible realizar auditorías de seguridad profundas, aplicar parches y estar alerta ante señales sospechosas para evitar que esta amenaza siga afectando a más negocios.

La lección para la industria y sus clientes es fomentar una cultura de seguridad conjunta, donde la vigilancia, la transparencia y la colaboración sean los pilares que permitan anticipar y neutralizar estas amenazas antes de que puedan causar un daño irreversible. Mantenerse informado, utilizar herramientas especializadas y no subestimar la importancia de la integridad del software empleado son estrategias indispensables para proteger el futuro del comercio electrónico y la experiencia de compra de millones de usuarios globalmente.