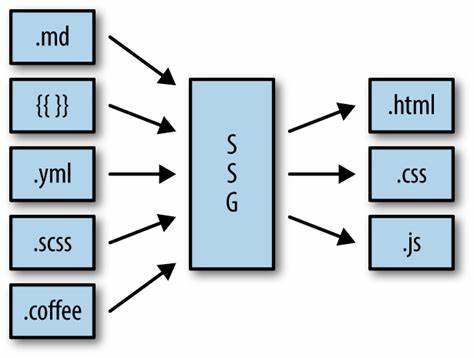

En el mundo del desarrollo de software, la confianza ciega en las herramientas que utilizamos puede ser un riesgo oculto. Los compiladores, piezas fundamentales que transforman el código fuente en programas ejecutables, suelen considerarse perfectos y confiables. Sin embargo, la realidad es más compleja. Los errores silenciosos introducidos por compiladores, conocidos como Compiler-Introduced Security Bugs (CISB), representan una amenaza significativa para la seguridad del software y, en consecuencia, para las infraestructuras digitales modernas. Un compilador correcto debe garantizar que el código generado sea semánticamente equivalente al código fuente original.

Esto significa que el programa ejecutable debe comportarse de manera idéntica a como fue diseñado por el desarrollador. No obstante, a pesar de esta equivalencia formal, pueden surgir problemas de seguridad debido a que las propiedades de seguridad se extienden más allá de la mera corrección de la traducción de código. La investigación reciente llevada a cabo en universidades reconocidas y publicada en conferencias de alto impacto, como USENIX Security '23, revela que incluso compiladores técnicamente correctos, como GCC y Clang, pueden introducir errores de seguridad que son complejos de detectar y aún más difíciles de mitigar. Estos errores suelen ser resultado de supuestos implícitos que el compilador hace, los cuales los desarrolladores pueden no conocer o no cumplir completamente, especialmente en un ecosistema donde la complejidad del lenguaje y las optimizaciones avanzadas confluyen. Un factor importante que contribuye a estas vulnerabilidades es el concepto de “comportamiento indefinido” en lenguajes de programación como C y C++.

Muchas optimizaciones del compilador se basan en la premisa de que el código no invoca comportamientos indefinidos. Sin embargo, bajo ciertas condiciones, el código de un programa puede contener esas regiones indefinidas de forma inadvertida. Cuando esto ocurre, el compilador puede generar código que, si bien es legal según los estándares, puede causar brechas de seguridad. Esta realidad ha generado un caos para los usuarios, quienes se enfrentan a la compleja tarea de entender y evitar dicho comportamiento. El reconocimiento de la existencia de estos errores introduce una paradoja interesante: ¿quién es responsable del error? Por un lado, los desarrolladores esperan que sus herramientas funcionen correctamente sin poner en riesgo la integridad de sus aplicaciones.

Por otro, los equipos de desarrollo de compiladores esperan que los usuarios escriban código estrictamente conforme a las especificaciones del lenguaje. Esta división deja a los usuarios en un terreno complicado, pues la barrera de conocimiento y precisión requerida para evitar comportamientos indefinidos y otros aspectos sutiles del lenguaje es considerable. El estudio en cuestión no solo identificó y clasificó varias vulnerabilidades introducidas por los compiladores a partir de miles de informes reales, sino que también llevó a cabo un análisis con usuarios para comprender mejor cómo perciben esas conductas. El hallazgo fue contundente: los usuarios subestiman la posibilidad de que el compilador genere errores de seguridad y, en muchos casos, no saben cómo gestionar estas situaciones, lo cual amplifica el riesgo de exposición. Más allá de los problemas técnicos, el fenómeno de errores silenciosos afecta la forma en que la industria del software aborda la calidad y la seguridad.

Tradicionalmente, la validación y verificación del código se centran en el código fuente y sus pruebas asociadas. Sin embargo, si el compilador puede alterar la seguridad de la pieza final, entonces la garantía debe extenderse hacia el proceso de compilación — una dimensión del ciclo de vida del software que suele pasarse por alto. Para mitigar estos riesgos, es fundamental fomentar una colaboración más estrecha entre desarrolladores de compiladores y usuarios finales. Los primeros deben ser transparentes sobre las limitaciones y riesgos inherentes a las optimizaciones y decisiones arquitectónicas que implementan. Los segundos, por su parte, deben fortalecer sus conocimientos sobre los comportamientos indefinidos y adaptarse a las mejores prácticas recomendadas para evitar activamente situaciones vulnerables.

El avance hacia compiladores más seguros también implica un esfuerzo en innovación en herramientas de análisis estático y dinámico que detecten patrones peligrosos en el código antes de la compilación o incluso alerten sobre posibles efectos adversos en el código generado. Estas tecnologías pueden ayudar a reducir la brecha de conocimiento y permitir un desarrollo de software más seguro y confiable. Finalmente, es crucial que la comunidad tecnológica y académica continúe investigando estos desafíos desde una perspectiva integral, no solo técnica sino también educativa y cultural. La educación sobre la correcta escritura y el entendimiento profundo del lenguaje son tan esenciales como los avances técnicos en el diseño de compiladores. Solo a través de una conciencia compartida y una acción coordinada será posible prevenir que los errores silenciosos amenacen la integridad de los sistemas que sustentan nuestro día a día.

En conclusión, aunque los compiladores son herramientas imprescindibles para la creación de software, no están exentos de introducir riesgos de seguridad a través de errores que permanecen ocultos y pasan desapercibidos hasta que son explotados. Reconocer y abordar estas vulnerabilidades es fundamental para mejorar la seguridad informática global, garantizando que el software no solo funcione correctamente, sino que también sea seguro y resistente a amenazas imprevistas durante su compilación. La llamada a la acción es clara: silent bugs, o errores silenciosos, sí importan, y merecen toda nuestra atención.