En la era digital actual, la seguridad y la estabilidad del sistema de enrutamiento de Internet son más importantes que nunca. La Infraestructura Pública de Claves de Recurso, conocida como RPKI (por sus siglas en inglés Resource Public Key Infrastructure), juega un papel esencial en proteger la autenticidad y confiabilidad de las rutas que conforman la columna vertebral de la conectividad global. A pesar de su importancia, la forma en que RPKI se implementa y se gestiona para lograr un alto nivel de resiliencia a interrupciones o ataques es poco conocida fuera del círculo técnico, aunque directamente impacta en la estabilidad de la red. En este contexto, resulta fundamental comprender cómo se ha diseñado, desplegado y optimizado la RPKI para maximizar su disponibilidad y rendimiento sin comprometer la robustez de la infraestructura de enrutamiento mundial. La RPKI es un conjunto jerárquico de certificados públicos digitales basados en el estándar X.

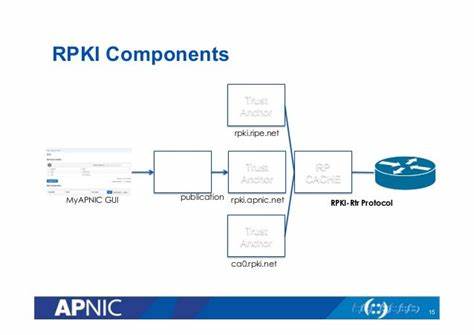

509 que asocian una clave pública con determinados recursos numéricos, entre ellos los prefijos de direcciones IPv4 e IPv6, así como los números de sistemas autónomos (AS). Gracias a esta infraestructura, los titulares legítimos de estos recursos pueden demostrar su control mediante firmas digitales utilizando claves privadas, y otros actores en la red pueden validar esa autoridad verificando las firmas contra los certificados públicos en la RPKI. Su uso predominante está en reforzar la seguridad del protocolo BGP (Border Gateway Protocol), el estándar para intercambiar información de rutas en Internet, por medio de filtros que validan que las rutas anunciadas realmente provienen de sus poseedores autorizados. La arquitectura de la RPKI no es monolítica; su organización jerárquica está distribuida a través de cinco grandes anchuras de confianza denominadas Trust Anchors, publicadas por cada uno de los cinco Registros Regionales de Internet (RIR): ARIN, RIPE NCC, APNIC, LACNIC y AFRINIC. Cada uno de estos actúa como raíz de su jerarquía local desde donde se emiten certificados y objetos firmados que permiten a operadores de red y proveedores de servicios mantener relaciones de confianza verificables.

Esta segmentación multiplica la redundancia y evita dependencias críticas únicas que puedan comprometer la disponibilidad general del sistema. Una diferencia crucial entre la RPKI y otro servicio distribuido ampliamente conocido como el DNS (Sistema de Nombres de Dominio) radica en su modo de operación. Mientras que el DNS responde a consultas bajo demanda y depende de la resolución en tiempo real para traducir nombres en direcciones IP, la RPKI opera mediante un modelo de aprovisionamiento previo. Es decir, los sistemas clientes o routers almacenan localmente las credenciales RPKI actualizadas mediante procesos periódicos de sincronización automática con los puntos de publicación de los cinco RIR. Estos datos son utilizados para generar listas de filtros que se aplican a las rutas BGP recibidas y enviadas, permitiendo desechar aquellas rutas consideradas inválidas según las políticas de validación RPKI.

Este mecanismo de sincronización no está basado en consultas en tiempo real, sino en barridos periódicos que pueden variar desde cada pocos minutos hasta intervalos más amplios dependiendo de la configuración local. Por lo tanto, si se produce una interrupción temporal en el acceso a los repositorios oficiales de RPKI, los clientes pueden continuar operando con la información válida almacenada mientras los certificados y objetos firmados sigan vigentes dentro de su período de validez. Esto brinda una tolerancia natural a interrupciones transitorias, ya que las rutas previamente validadas no se descartarán inmediatamente incluso si la conexión al repositorio se pierde, sino que su estatus pasará a un estado “desconocido” sin afectar la operatividad normal del enrutamiento. Es importante destacar que la RPKI maneja un modelo de tres estados para la validación de rutas: “válido”, “inválido” y “desconocido”. Esta triada permite a los operadores tener una aproximación equilibrada en la aceptación o rechazo de anuncios BGP, asegurando que solo las rutas dudosas o que explícitamente contradigan la información RPKI se descarten, mientras que rutas con estado “desconocido” pueden ser aceptadas sin riesgos graves.

En cuanto a la publicación del material de la RPKI, existen dos elementos principales: los Trust Anchor Locators (TALs) y los puntos de publicación pertenecientes a cada RIR. Los TALs transmiten la ubicación de los certificados raíz de confianza, pero no representan un punto crítico en la validación, ya que son descargados una sola vez y suelen distribuirse junto con las herramientas de validación como parte de paquetes de software. Por eso, estos archivos suelen estar hospedados en servidores unicast sin necesidad de alta replicación o distribución global. Los puntos de publicación de certificados y objetos firmados, en cambio, requieren altas garantías de disponibilidad y rendimiento, pues son la fuente de información periódica para cientos o miles de clientes RPKI distribuidos globalmente. Estos puntos permitían inicialmente la consulta mediante el protocolo RSYNC, pero debido a sus limitaciones en escalabilidad y soporte para distribución redundante, ha surgido un protocolo alternativo llamado RPKI Repository Delta Protocol (RRDP), basado en HTTP y compatible con infraestructuras CDN (Content Delivery Network).

RRDP ofrece una mejora sustancial, permitiendo un despliegue más distribuido, uso de cachés en HTTPS para reducir la carga en los servidores primarios y una mejor protección contra ataques de denegación de servicio o interrupciones. La implementación de RRDP junto con el uso de CDN y cualquier cast de rutas DNS o IP ha sido fundamental para elevar la resiliencia y velocidad de acceso al conjunto de datos RPKI a un nivel aceptable para la operación diaria en redes de alto tráfico. Este diseño asegura que, incluso ante ataques o desconexiones regionales, los clientes puedan acceder a réplicas cercanas manteniendo la actualización continua de sus filtros RPKI. Un aspecto interesante es que, diferente a otros servicios críticos como el DNS, no se busca una autosuficiencia geográfica o regional estricta en la distribución de los datos RPKI, pues la pérdida de acceso a los repositorios no induce un bloque total de la validación, sino simplemente una degradación a un estado semiconfiable. Esta propiedad reduce en parte la urgencia de replicar localmente copias en cada región, aunque siempre es deseable mantener la máxima disponibilidad global.