En abril de 2025, el panorama de la ciberseguridad ha enfrentado un repunte considerable en incidentes relacionados con ransomware, destacando de forma particular el grupo Qilin. Según los últimos informes de inteligencia en ciberseguridad, Qilin encabeza la lista de ransomware más activos, con un total de 45 brechas reportadas durante el mes, superando a otros grupos relevantes. Este aumento alarmante de ataques está estrechamente vinculado al uso de un malware novedoso conocido como NETXLOADER, un cargador .NET altamente sofisticado y difícil de detectar que ha revolucionado la forma en que las amenazas son desplegadas en las redes objetivo. El malware NETXLOADER es una pieza fundamental en el arsenal del ransomware Qilin.

Construido sobre la plataforma .NET y protegido con técnicas avanzadas de ofuscación a través de .NET Reactor 6, hace que su análisis sea especialmente complejo para los especialistas en seguridad. Esta herramienta oculta meticulosamente la carga útil maliciosa, dificultando la detección y reduciendo la posibilidad de prevenir su ejecución antes de que el daño se efectúe. Métricas obtenidas de la colaboración entre empresas de ciberseguridad indican que NETXLOADER utiliza múltiples técnicas evasivas, como la manipulación del flujo de control y métodos con nombres aparentemente aleatorios para evitar ser rastreado por mecanismos clásicos de análisis estático.

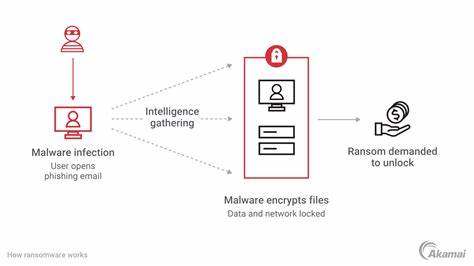

El modus operandi del grupo Qilin ha evidenciado un notable desarrollo desde su aparición en el ecosistema de amenazas a mediados de 2022. En su evolución más reciente, la campaña de Qilin no solo incorpora NETXLOADER sino que combina su funcionalidad con malware complementarios como SmokeLoader y el propio ransomware Agenda, también conocido como Agenda ransomware. Esta combinación permite a los atacantes desplegar una infección en múltiples etapas que incluye persistencia, evasión de detección y finalmente el cifrado extorsivo de datos críticos. Las evidencias muestran que las primeras fases de ataque suelen llegar a través de vectores como ataques de phishing o el uso indebido de cuentas legítimas, permitiendo al malware deslizarse en las redes objetivo sin levantar sospechas inmediatas. Una vez instalado, NETXLOADER se conecta a servidores externos para descargar cargas maliciosas adicionales, operando bajo estrictas técnicas de ofuscación que impiden entender su propósito sin analizarlo en memoria durante su ejecución.

Esta metodología hace que las defensas basadas en firmas o análisis estáticos sean insuficientes ante esta amenaza moderna. A través de la implementación de SmokeLoader, Qilin pone en marcha tácticas para evadir entornos virtualizados o sandbox utilizados por especialistas en seguridad para analizar el malware en tiempo real. Este proceso también incluye la terminación de ciertos procesos predefinidos para asegurar la máxima efectividad de la infección. Finalmente, se realiza una conexión con un servidor de mando y control para activar el ransomware Agenda, que utiliza técnicas como el reflective DLL loading para cargar su componente malicioso directamente en la memoria, evitando así archivos legibles que pudieran ser detectados. Es importante subrayar que Qilin ha expandido sus objetivos a nivel internacional, poniendo en jaque sectores muy diversos tales como salud, tecnología, servicios financieros y telecomunicaciones en países como Estados Unidos, Brasil, India, Filipinas y los Países Bajos.

Esta diversidad refleja una clara intención por parte del grupo de maximizar su alcance y el impacto de sus operaciones, aprovechando las vulnerabilidades de distintos entornos y sistemas. Un factor que ha contribuido al incremento en la actividad de Qilin es la reciente desactivación de otro grupo de ransomware llamado RansomHub, que era el segundo más activo en 2024. La desaparición abrupta de RansomHub no solo dejó un vacío en el ecosistema delictivo, sino que también provocó una migración de afiliados hacia Qilin, fortaleciendo sus capacidades y volumen de ataques. Esta dinámica refleja la naturaleza cambiante y adaptativa de los actores maliciosos en el ciberespacio que buscan constantemente oportunidades para persistir y maximizar sus ganancias ilícitas. Desde una perspectiva técnica, el desarrollo de NETXLOADER representa un avance significativo en la metodología de entrega de malware.

Su diseño rezuma complejidad y sofisticación que desafía las herramientas tradicionales de protección y análisis. Al ocultar la verdadera naturaleza del código, permite que la infección se despliegue de manera silenciosa y efectiva, poniendo en jaque las defensas perimetrales. Esto exige que las organizaciones adopten estrategias de ciberseguridad mucho más dinámicas y basadas en la detección de comportamientos anómalos en lugar de depender exclusivamente de firmas conocidas. La amenaza que representa Qilin no solo es un desafío tecnológico, sino también un llamado a la importancia de la concientización y la preparación en la gestión de riesgos digitales. Las industrias más afectadas deben implementar controles estrictos para minimizar la posibilidad de ataques, incluyendo la segmentación de redes, la gestión cuidadosa de accesos, la formación continua del personal y la actualización constante de sistemas y parches de seguridad.