En el panorama actual de la ciberseguridad, el término zero-day se ha convertido en sinónimo de riesgo elevado y sofisticación en ataques informáticos. Durante 2024, la dinámica en la explotación de estas vulnerabilidades no ha hecho más que evolucionar, marcando un período de transición donde no solo la cantidad de incidentes mantiene una línea ascendente constante, sino que también se observa un cambio significativo en los objetivos y métodos empleados por los actores maliciosos. Este fenómeno ha sido objeto de un exhaustivo análisis por parte del grupo Google Threat Intelligence Group (GTIG), que ha documentado y evaluado un total de 75 zero-days explotados en la naturaleza durante el pasado año, revelando un panorama que combina avances en defensa con nuevos retos derivados de un ecosistema digital cada vez más complejo y segmentado. Las vulnerabilidades zero-day representan aquellos fallos de seguridad en software o hardware que son explotados antes de que los desarrolladores puedan ofrecer parches o soluciones. Su principal peligro radica en la sorpresa y la falta de protección inmediata para los usuarios y las organizaciones, lo que permite a los atacantes operar con alto grado de sigilo y efectividad.

En 2024, aunque se ha notado una leve disminución con respecto a 2023, donde se detectaron 98 vulnerabilidades de este tipo, el número de zero-days explotados sigue siendo considerablemente más alto que en años anteriores, consolidando una tendencia alcista que refleja tanto la mejora en los mecanismos de detección como la expansión del arsenal de los ciberdelincuentes. Un aspecto clave destacado en el análisis es el giro progresivo hacia el ataque dirigido a tecnologías empresariales, en particular aquellas relacionadas con software de seguridad y dispositivos de red. Si en 2023 el 37% de las vulnerabilidades zero-day se centraban en productos orientados a empresas, en 2024 este porcentaje ascendió al 44%. Este desplazamiento pone en evidencia cómo los atacantes reconocen el mayor valor estratégico de comprometer infraestructuras empresariales, que al estar conectadas y operar con altos privilegios, pueden ofrecer un acceso mucho más amplio y rentable a los entornos digitales. La explotación de productos de seguridad y redes ha cobrado protagonismo con 20 vulnerabilidades detectadas en esta categoría, lo que representa más del 60% de los zero-days empresariales.

Dispositivos y software como las soluciones de firewall, VPNs y plataformas de administración centralizada se han convertido en objetivos de alto impacto para actores maliciosos que buscan no solo acceso, sino también persistencia y escalamiento de privilegios dentro de las redes atacadas. Esta situación se agrava por la limitada capacidad que suelen tener las herramientas tradicionales de detección y respuesta ante incidentes (EDR) para monitorizar y proteger estos entornos específicos. Paralelamente, los proveedores de tecnología han redoblado esfuerzos en la implementación de mitigaciones y mejoras de seguridad que han impactado positivamente en la reducción de explotaciones zero-day en ciertos sectores, especialmente en navegadores web y sistemas operativos móviles. Esta evolución se traduce en una disminución sustancial de ataques en estos ámbitos, lo que indica una madurez creciente en las prácticas de desarrollo y respuesta ante vulnerabilidades. Sin embargo, la sofisticación y persistencia de los actores detrás de estas amenazas no se han visto mermadas.

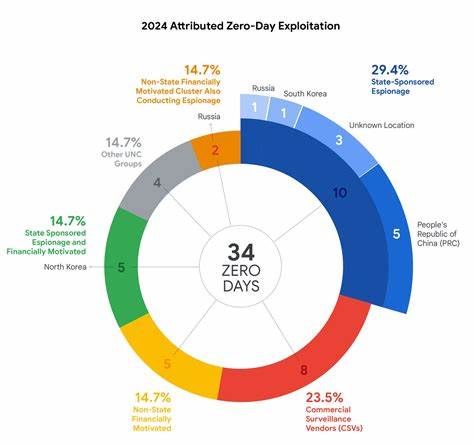

Los grupos estatales dedicados al ciberespionaje continúan siendo protagonistas en la utilización de zero-day, representando más de la mitad de las explotaciones atribuibles detectadas. Entre ellos, destacan las agrupaciones respaldadas por la República Popular China (RPC), que han perpetrado varias campañas focalizadas en tecnologías de seguridad y redes, reflejando una estrategia deliberada y recursos significativos para aprovechar estas vulnerabilidades en busca de objetivos específicos. Otro desarrollo significativo es la creciente participación de los proveedores de vigilancia comercial (CSV, por sus siglas en inglés), quienes han incrementado sus prácticas de seguridad operacional para dificultar su atribución y detección, aunque siguen siendo responsables de una parte sustancial de la actividad de zero-days. La venta y uso de exploits por parte de estos proveedores amplía el acceso a estas herramientas entre diversos actores, aumentando la complejidad y el alcance del escenario de amenazas. En un giro sin precedentes, actores norcoreanos ligados a una mezcla de motivaciones financieras y espionaje estatal alcanzaron en 2024 el mismo nivel de actividad de explotación zero-day que los grupos respaldados por China.

Este fenómeno subraya cómo las tácticas combinadas y la flexibilidad operativa permiten a estos colectivos maximizar el impacto de sus campañas, empleando zero-day no solo para operaciones de espionaje sino también para objetivos de lucro a través de técnicas como el malware distribuido a través de vectores publicitarios maliciosos y la manipulación de controladores de sistema para evitar mecanismos de defensa. En el ámbito de plataformas enfocadas al usuario final, la explotación zero-day mostró una tendencia a la baja especialmente en navegadores y dispositivos móviles, sectores que tradicionalmente han sido blanco preferente. Sin embargo, sistemas operativos de escritorio como Microsoft Windows continúan aumentando su incidencia en este tipo de ataques, reflejando que la prevalencia y el uso extendido de estas plataformas las mantienen como blancos atractivos para los atacantes. Entre las técnicas de explotación más comunes destacan las vulnerabilidades de tipo uso después de liberación (use-after-free), inyección de comandos y scripting entre sitios (XSS), que ilustran la persistencia de fallos en prácticas de programación y diseño, así como la dificultad para erradicarlos completamente en ambientes tan dinámicos y heterogéneos como los actuales. Uno de los ejemplos más llamativos en 2024 fue el descubrimiento de un sofisticado exploit de WebKit utilizado para robar cookies de usuarios de MacOS con hardware Intel, mediante la explotación remota y bypass de aislamiento de datos, que permitió acceder a credenciales de servicios como Microsoft Online.

Este ataque evidenció cómo los adversarios combinan vulnerabilidades conocidas con técnicas de explotación simplificadas para obtener información crítica sin necesidad de comprometer todo el sistema, lo que puede resultar suficiente para muchas operaciones de espionaje y robo de datos. Otra operación relevante fue la cadena de explotación identificada por GTIG contra navegadores Firefox y Tor, utilizada por el grupo CIGAR, que combina ejecución remota de código con escalación local de privilegios aprovechando vulnerabilidades en interfaces RPC de Windows, demostrando el nivel de detalle y especialización que requieren estos ataques para superar las barreras de seguridad implementadas actualmente en los sistemas modernos. El panorama futuro sugiere que la defensa contra zero-days seguirá siendo un esfuerzo continuo que demanda coordinación, innovación y especialización por parte de desarrolladores, vendors y comunidades de seguridad. La tendencia hacia la segmentación de objetivos, con un enfoque creciente en productos empresariales de alto valor y poco protegidos por herramientas convencionales, obliga a replantear los modelos tradicionales de protección y detección, incorporando principios de seguridad como el modelo de confianza cero, segmentación de redes y monitoreo continuo y especializado. Además, el aumento en la variedad de actores y el nivel de sofisticación en sus métodos advierte sobre la necesidad de invertir en procesos proactivos de auditoría, actualización y reforzamiento del ciclo de vida del desarrollo seguro.

Solo a través de la colaboración global y el compromiso de todas las partes involucradas será posible mitigar el impacto de las vulnerabilidades zero-day y proteger la integridad de los sistemas y datos en el futuro digital. En conclusión, el análisis del 2024 en explotación de zero-day revela un escenario en transformación, donde la amenaza persiste y evoluciona al tiempo que la industria y la comunidad de ciberseguridad avanzan con respuestas más efectivas. La vigilancia, la adaptación y la preparación se perfilan como elementos esenciales para afrontar estos desafíos, garantizando una defensa más robusta y resiliente ante las amenazas informáticas que marca esta nueva era digital.

![You Don't Know Git – Edward Thomson – NDC London 2025 [video]](/images/AA8A62C1-0D02-4713-8C79-C7666C95EB49)