En la era digital actual, nuestras cuentas en plataformas como Spotify representan mucho más que simples perfiles; son espacios personales con gustos y preferencias que requieren una protección adecuada. Spotify, reconocido mundialmente como uno de los servicios de streaming musical más populares, permite a sus usuarios escoger nombres de usuario creativos, inclusive combinando caracteres Unicode poco convencionales, como símbolos o letras de alfabetos internacionales. Sin embargo, esta flexibilidad, aunque aplaudida, ha abierto la puerta a vulnerabilidades significativas que pueden ser explotadas por actores malintencionados. El secuestro o hijacking de cuentas es uno de los riesgos más temidos dentro del ecosistema digital y su modo de operación en Spotify revela un caso fascinante que combina características técnicas, seguridad y la complejidad de gestionar identidades en línea en un entorno global. Spotify es uno de los pocos servicios que admite nombres de usuario Unicode, permitiendo así una enorme variedad de caracteres que van más allá del alfabeto latino tradicional.

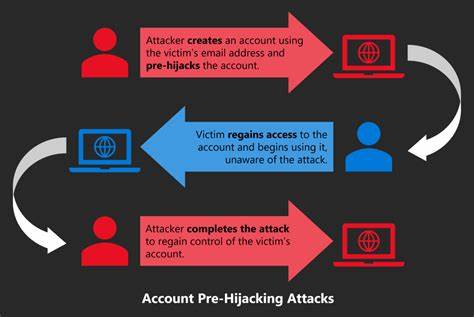

Inclusive un usuario puede tener un nombre con símbolos únicos, como el muñeco de nieve ☃️, lo que añade un atractivo especial para la creatividad y la personalización. Sin embargo, el permitir una selección tan abierta no está exento de problemas, en particular cuando se consideran las normas de canonicalización, o normalización, que buscan garantizar que, ante variaciones visuales o de codificación, un nombre se entienda y gestione de manera uniforme a nivel interno. El problema surgió de forma dramática cuando usuarios descubrieron la capacidad para secuestrar cuentas mediante la creación de nombres de usuario visualmente similares al nombre original, pero en realidad compuestos por caracteres Unicode distintos. Por ejemplo, una cuenta llamada bigbird podría ser replicada mediante un nombre con caracteres de superíndice unicode que, para el ojo humano, parecen indistinguibles o muy similares. Lo alarmante es que, usando este truco, se podían realizar solicitudes de restablecimiento de contraseñas y terminar controlando la cuenta legítima de alguien más, sin autorización.

Este tipo de ataque expuso un fallo en el sistema de gestión de usuarios de Spotify, específicamente en la función encargada de transformar nombres de usuario a una forma canónica imprimible que los sistemas internos usan para validar identidad y duplicidad. El proceso llamado canonicalización debía ser idempotente, lo que significa que aplicar la función repetidamente debería producir el mismo resultado, asegurando la estabilidad y predictibilidad. No obstante, la función empleada, basada en un protocolo llamado nodeprep usado en XMPP, no cumplía esta propiedad con ciertos caracteres Unicode fuera del estándar Unicode 3.2, lo que permitió la exploitación. Para entender mejor, la problemática radica en que los nombres de usuario que contienen caracteres especiales fuera de ciertos rangos definidos pueden resultar en transformaciones contradictorias según la cantidad de veces que se aplique la normalización.

Por ejemplo, un nombre que se “normaliza” inicialmente a un formato, pero al aplicar la función una segunda vez, se transforma en otro diferente. Este comportamiento facilitó que un atacante pudiera crear una cuenta casi clonada con un nombre ‘canónico’ diferente inicialmente, para después, al aplicar otra transformación, asociarse con la cuenta legítima y manipularla. Spotify rápidamente tuvo que cerrar temporalmente la creación de cuentas nuevas mientras investigaban y se desarrollaban soluciones para mitigar la amenaza. La primera intervención segura consistió en permitir la creación de nombres de usuario solo si éstos eran estables bajo la función de normalización, es decir, que el nombre introducido fuese igual a su forma canónica tras aplicar la función de limpieza y estandarización. Esto sirvió para prevenir nuevas vulnerabilidades explotables mediante este método.

El origen del problema estuvo relacionado no sólo con la complejidad de Unicode y la gestión internacionalizada de identidades digitales, sino también con cambios en el propio entorno tecnológico. La función nodeprep proviene de una implementación en el framework Twisted para Python, que tuvo una regresión al actualizar de Python 2.4 a 2.5, causando una falta de validaciones que antes sí existían, particularmente en la comprobación de si los caracteres input estaban dentro de la versión especificada de Unicode. El paso de una versión de un lenguaje de programación a otra impulsó, sin intención, la vulnerabilidad, evidenciando cuán dependientes somos de los entornos y librerías subyacentes en la seguridad de las aplicaciones.

Este incidente subraya la importancia crítica de validar rigurosamente los datos de entrada para cualquier sistema que maneje identidades digitales. En particular, cuando se permite el uso de caracteres internacionales y de simbolismos complejos. Muchos servicios optan por restringir los nombres de usuario al alfabeto ASCII básico o limitan los caracteres permitidos para evitar ambigüedades y confusiones ocasionadas por similitudes visuales o diferencias en codificación, pero esto también puede ser excluyente para usuarios globales que desean expresarse con mayor diversidad lingüística. El caso de Spotify demuestra que es posible mantener un equilibrio entre permisividad en los nombres de usuario y seguridad, pero sólo con un enfoque consciente y técnicamente sólido. La solución pasa por definir reglas claras de validación y normalización, asegurarse de que las funciones de transformación sean idempotentes y aplicar controles que impidan la coexistencia de nombres visual o funcionalmente similares.

En ese sentido, cualquier plataforma que pretenda gestionar un gran volumen de usuarios internacionales deberá tener en cuenta la complejidad inherente a Unicode, evitar suposiciones simples y estar preparado para atacar problemas en profundidad. Otra lección fundamental tiene que ver con la actitud hacia los reportes de vulnerabilidades por parte de la comunidad. En el caso descrito, los usuarios que reportaron el fallo en el foro de soporte fueron atendidos con seriedad, y aunque inicialmente el incidente fue problemático para el equipo técnico, el acercamiento colaborativo permitió acelerar la resolución y, además, recompensar a quienes contribuyeron. Excluir a los usuarios que descubren problemas de seguridad puede ser contraproducente ya que su perspectiva externa es muy valiosa para encontrar y reproducir errores difíciles de detectar internamente. Este episodio no solo revela desafíos técnicos, sino también plantea reflexiones sobre la gestión de identidades en un mundo cada vez más interconectado y diverso culturalmente.

Internet no está limitado a un solo alfabeto ni forma de escritura, y las soluciones digitales deben abrazar esta diversidad sin sacrificar la seguridad y la confianza del usuario. En conclusión, el caso de los nombres de usuario creativos y el secuestro de cuentas en Spotify pone de manifiesto los riesgos que conllevan las funciones sofisticadas para la personalización y una gestión inadecuada de las transformaciones de cadenas en sistemas de autenticación y autorización. Para los usuarios, es un recordatorio de la importancia de utilizar contraseñas fuertes y únicas, aprovechar las opciones de autenticación multifactor cuando estén disponibles y mantenerse atentos a cualquier actividad sospechosa en sus cuentas. Para los desarrolladores y equipos de seguridad, es una llamada a considerar todos los ángulos de la validación, especialmente cuando su producto tenga alcance global y soporte de caracteres Unicode amplios. No se trata sólo de implementar una función, sino de verificar su comportamiento en todos los casos extremos, entender las especificaciones técnicas en profundidad y prepararse para actuar rápidamente en el evento de fallos.