Ruby, uno de los lenguajes de programación más populares y queridos por desarrolladores, ha atravesado numerosas transformaciones a lo largo de su historia para optimizar su rendimiento, seguridad y experiencia de usuario. Uno de los cambios más significativos y debatidos en los últimos años fue la decisión de eliminar características de seguridad implementadas por largo tiempo, como la variable global $SAFE, junto con los métodos y mecanismos asociados a taint y trust. Esta evolución, reflejada en la Feature #16131, se concretó oficialmente en 2019 y marcó un antes y un después en la manera en que Ruby gestiona la seguridad a nivel de objetos y código. Para entender la importancia y el trasfondo de esta decisión, primero es imprescindible conocer qué son $SAFE, taint y trust, cuál fue su propósito original y por qué, con el paso del tiempo, su utilidad práctica disminuyó considerablemente hasta convertirse en una carga para la comunidad y los desarrolladores. En sus inicios, Ruby incorporó el sistema de taint tracking, una idea inspirada en Perl, destinada a reforzar la seguridad del lenguaje frente a datos externos.

Cuando se recibe información que proviene de fuentes no confiables, como la entrada de usuarios, esta se marca como "tainted" (contaminada). La variable global $SAFE era un mecanismo para determinar el nivel de restricción que el programa debía aplicar al manipular esos datos o ejecutar operaciones potencialmente inseguras. La intención era que si un objeto estaba tainted, ciertas acciones que pudiesen comprometer la seguridad quedasen bloqueadas o restringidas dependiendo del nivel establecido en $SAFE. Este concepto fue muy útil en la época en que los programas web se ejecutaban predominantemente bajo CGI, donde la validación y filtrado de datos no estaban tan avanzados ni integrados como en la actualidad. Sin embargo, con el auge de frameworks modernos y herramientas que manejan la validación y saneamiento de datos de forma explícita, el sistema de taint perdió relevancia rápidamente.

La mayoría de las bibliotecas actuales ni siquiera soportan esta funcionalidad. Por ejemplo, servidores y frameworks conocidos como Rack no marcan la QUERY_STRING como tainted, lo que vuelve imposible que el mecanismo funcione correctamente en escenarios modernos. Además de la pérdida de utilidad, la gestión de $SAFE y taint representaba un problema para el ecosistema de Ruby a varios niveles. En primer lugar, la complejidad añadida para mantener y entender el sistema era considerable. La variable $SAFE, debido a su influencia global y comportamiento no siempre intuitivo, complicaba el desarrollo y podía causar errores difíciles de diagnosticar.

Lo mismo sucedía con los métodos asociados, como taint, untaint, trust y untrust, que alteraban el estado de los objetos y podían interferir en su manipulación sin una función clara o justificada en la mayoría de los proyectos actuales. En segundo lugar, se detectaron múltiples vulnerabilidades basadas en fallos o malentendidos relacionados con $SAFE y el sistema taint. Esto empeoraba la percepción sobre su utilidad, pues un sistema diseñado para mejorar la seguridad podía ser una fuente de inseguridades inadvertidas. Además, el rendimiento también se veía afectado, ya que operaciones comunes, como la concatenación de cadenas, debían incluir chequeos extras para manejar la propagación del estado tainted, aumentando la carga innecesariamente. Por todo esto, desde la comunidad central de Ruby y figuras clave como Yukihiro Matsumoto, creador del lenguaje, se impulsó un cambio drástico.

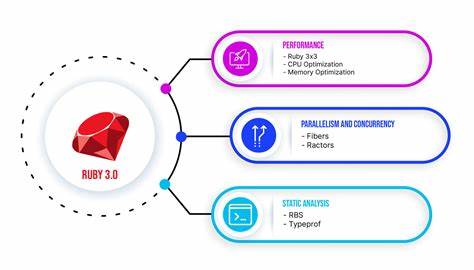

Se decidió eliminar gradualmente el soporte para $SAFE, taint y trust en nuevas versiones de Ruby, con un plan que permitiera a los desarrolladores adaptarse sin romper el software existente de manera inmediata. El proceso comenzó en Ruby 2.7, donde el sistema de taint se convirtió en un no-op, es decir, las funciones relacionadas ya no realizaban ningún cambio efectivo pero sí emitían advertencias en modo verbose para notificar a los usuarios de la deprecación. La variable $SAFE durante esta etapa mantenía un comportamiento reducido, limitado a enviar advertencias al ser modificada o accedida. Para la versión 3.

0, se dejó de emitir estas advertencias, y $SAFE dejó de tener cualquier efecto en el comportamiento del programa, funcionando simplemente como una variable global normal. Los métodos relacionados con taint y trust seguían presentes pero advertían silenciosamente a los desarrolladores que su uso estaba obsoleto. El punto final llegó en Ruby 3.3, donde el código referente a taint, trust y los métodos conexos fue completamente eliminado del lenguaje y sus bibliotecas estándares. Este avance, aunque rompía compatibilidad hacia atrás, fue recibido con aceptación debido a que el sistema apenas se utilizaba y ya existían alternativas más robustas para manejar la seguridad y validación de datos en las aplicaciones.

Sin embargo, esta transición no estuvo exenta de desafíos y requería la colaboración de mantenedores de múltiples proyectos, bibliotecas y gemas. Fue necesario revisar y modificar un gran número de componentes relacionados con la estándar library y gems incluidas, como Rubygems, Bundler, irb, Rake y muchas otras, para eliminar llamadas a métodos taint/untaint y actualizaciones relacionadas con $SAFE. Debido a que muchos de estos proyectos mantienen soporte para varias versiones de Ruby, el proceso implicó el uso de condicionales para preservar la compatibilidad o la elaboración de parches específicos para diferentes entornos. Los desarrolladores de otras implementaciones de Ruby, como TruffleRuby, también expresaron su apoyo hacia esta eliminación, subrayando que el sistema taint y $SAFE tenían escasos casos de uso reales, y mantenían una complejidad innecesaria y costos de rendimiento considerables. Es interesante destacar que, aunque el sistema taint fue concebido para aumentar la seguridad, su implementación y uso en la práctica terminaron siendo limitados y frecuentemente ignorados o evitados por los programadores contemporáneos.

La evolución de las prácticas recomendadas en desarrollo web y de software, junto con la aparición de librerías y metodologías más efectivas para el saneamiento y control de datos, desplazaron por completo estas características. La eliminación de $SAFE y taint en Ruby es un ejemplo claro de cómo un lenguaje de programación debe adaptarse a los tiempos y necesidades reales de sus usuarios. Mantener características que ya no aportan valor puede resultar más perjudicial que beneficioso, sobre todo cuando aumentan la complejidad y pueden inducir a errores o falsas sensaciones de seguridad. Con este cambio, Ruby consolida un enfoque más pragmático y ligero, delegando la seguridad en capas superiores del stack tecnológico y dejando atrás mecanismos integrados que, aunque innovadores en su momento, se quedaron obsoletos en el contexto actual. Para los desarrolladores la recomendación es entender que la gestión de la seguridad de entradas y salidas debe realizarse de manera explícita y localizada, utilizando validación, filtrado y escapes adecuados, en lugar de confiar en estados implícitos o mecanismos automáticos inherentes al lenguaje.

En conclusión, Feature #16131 representó un paso necesario en la evolución de Ruby como lenguaje moderno, eliminando vestigios de sistemas de seguridad internos que dejaron de ser útiles, para dar paso a prácticas más robustas, mantenibles y adaptadas a las necesidades actuales de los desarrolladores y sus aplicaciones.