En el entorno digital contemporáneo, las empresas de ciberseguridad se encuentran en la primera línea de defensa contra múltiples actores maliciosos que intentan vulnerar sus sistemas, pero la realidad es que estas compañías también son objetivos estratégicos para criminales y estados-nación que buscan explotar sus conocimientos, tecnologías y acceso. Defender una empresa especializada en la protección cibernética implica enfrentar amenazas complejas y dinámicas que requerirán análisis profundo, colaboración interna e innovación constante para salvaguardar tanto sus recursos como la confianza de sus clientes. Una particularidad crítica que distingue a las empresas de ciberseguridad es que no solo analizan amenazas; las experimentan en carne propia. Al ser un blanco de alto valor, cualquier intrusión exitosa podría otorgar a los atacantes acceso privilegiado a datos sensibles y a la arquitectura de defensa desplegada en miles de organizaciones. Por lo tanto, la defensa va más allá de proteger infraestructuras típicas: se trata de salvaguardar la propia integridad de las soluciones de seguridad, lo cual demanda una constante autoverificación y mejora.

Uno de los vectores de ataque más destacados en los últimos tiempos ha sido el intento de infiltración mediante procesos de reclutamiento, especialmente realizados por trabajadores de tecnología afiliados a Corea del Norte. Estas operaciones emplean un volumen exorbitante de aplicaciones falsas, utilizando identidades robadas o fabricadas para intentar colocar agentes internos dentro de la organización. Este tipo de amenaza representa un desafío multifacético porque mezcla elementos de ingeniería social, inteligencia operativa y lavado de capitales a través de redes complejas, haciendo que la defensa requiera una colaboración intensa entre equipos de inteligencia, recursos humanos y la automatización de filtrados para detectar comportamientos anómalos con rapidez. La integración de la inteligencia de amenazas con los procesos de contratación se convierte así en un pilar fundamental. Al habilitar flujos de trabajo cooperativos con los equipos de talento, se facilita la identificación precoz de perfiles sospechosos y se generan señales que pueden ser alimentadas en plataformas dedicadas a la vigilancia y análisis de comportamiento, fortaleciendo la detección proactiva.

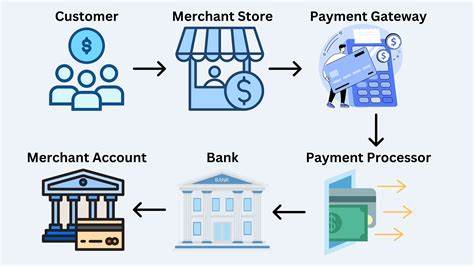

Esta sinergia entre departamentos es indispensable para transformar áreas normalmente ajenas a la ciberseguridad en escudos que ayuden a frenar infiltraciones desde el interior. Además de amenazas internas disfrazadas, las empresas de ciberseguridad deben lidiar con actores financieros motivados, como grupos profesionales de ransomware que buscan acceso directo a consolas administrativas y puntos finales protegidos. La obtención ilícita de privilegios en estas plataformas permite a los atacantes deshabilitar mecanismos de protección, manipular configuraciones o evadir detecciones, poniendo en riesgo no solo la integridad de la empresa objetivo sino la seguridad de sus clientes, quienes confían en que sus entornos digitales están protegidos adecuadamente. Estos atacantes emplean tácticas que incluyen campañas de ingeniería social, explotación de credenciales robadas y técnicas para saltar controles internos. En el mercado clandestino existe una economía floreciente dedicada a la compra, venta y renta de accesos a ambientes empresariales protegidos, junto con servicios especializados para probar malware frente a diferentes soluciones de seguridad antes de su ejecución en entornos reales.

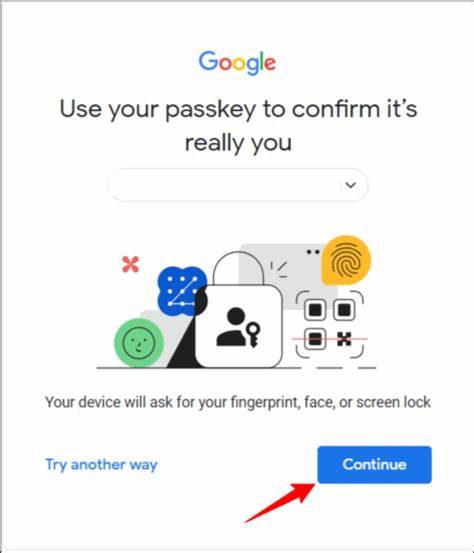

Esta sofisticación incrementa la complejidad del panorama de riesgo y la necesidad de implementar monitoreo constante y políticas robustas para revocar accesos comprometidos a la menor señal de actividad anómala. Un modelo emergente que complica aún más el espacio de ataque es el de grupos que evitan la intermediación del mercado negro mediante campañas dirigidas para obtener licencias legítimas de productos de seguridad usando identidades falsas y empresas fachada. Al conseguir software y servicios con licencias oficiales, pueden utilizar estos recursos para afinar malware, intentar evadir detecciones u operar con un menor riesgo de ser detectados. Esta modalidad resalta la importancia de reforzar los controles de identificación y verificación en la cadena comercial y de reventa, particularmente en puntos donde el conocimiento del cliente puede ser insuficiente o inconsistente. En cuanto a amenazas estatales, recientes investigaciones han evidenciado campañas de espionaje informático ejecutadas por actores patrocinados por gobiernos, especialmente China y Corea del Norte.

Estos grupos, conocidos por su persistencia y sofisticación, emplean una variedad de malware avanzado y técnicas para obtener una ventaja estratégica. Por ejemplo, el uso de backdoors programados en lenguajes modernos, ofuscaciones complejas y redes infraestructura dinámicas han permitido a estos adversarios permanecer sin ser detectados por largos períodos mientras acceden a información sensible o buscan comprometer la cadena de suministro. Un caso ilustrativo fue el ataque indirecto mediante la intrusión a un proveedor de servicios logísticos utilizado por una empresa de ciberseguridad. Aunque la empresa principal no fue comprometida directamente, la asociación con un tercero vulnerable expuso la fragilidad de las cadenas de suministro en el mundo digital y enfatizó la necesidad de realizar monitoreo continuo y evaluaciones de riesgos a todos los niveles del ecosistema operativo. Las organizaciones deben entender que la seguridad no termina en sus propias instalaciones; el alcance de las amenazas se extiende a proveedores, socios y colaboradores.

Mediante la integración eficaz del conocimiento de amenazas con los equipos encargados del manejo de proveedores, logística y operaciones físicas, se puede acelerar la identificación de riesgos y mejorar la capacidad de respuesta ante incidentes. Además, incorporar metadatos con contexto de amenazas dentro de inventarios de activos y procesos de gestión facilita una mejor visibilidad para trazabilidad y ayudará a sostener respuestas ágiles y pertinentes cuando la seguridad se vea comprometida por factores externos. Una defensa efectiva también requiere expandir los modelos de amenazas para contemplar explícitamente la cadena de suministro, incluyendo las tácticas específicas empleadas por adversarios estatales y criminales que recurren a colaboradores externos e infraestructuras subcontratadas para acceder a objetivos finales. Este enfoque proactivo, ajustado a realidades contemporáneas, optimiza la preparación ante intrusiones indirectas y fomenta prácticas de seguridad basadas en inteligencia contextualizada. La inteligencia en amenazas cibernéticas ha dejado de ser un simple complemento operativo para transformarse en la columna vertebral de la estrategia defensiva de toda empresa del sector privado.

Su impacto es transversal, facilitando no solo la detección y mitigación anticipada de ataques, sino también la protección contra intentos internos de infiltración y la verificación rigurosa en los canales comerciales para evitar que actores maliciosos utilicen vías legítimas para introducirse en el ecosistema empresarial. Además de proteger su infraestructura técnica, las empresas deben fomentar una cultura organizacional que integre la inteligencia en amenazas a los procesos de recursos humanos, ventas y soporte. Cada una de estas áreas puede ofrecer señales tempranas y contribuir a un frente unido contra la proliferación de amenazas. Por ejemplo, en procesos de ventas, la validación exhaustiva de clientes y distribuidores ayuda a evitar la concesión de licencias a actores fraudulentos, mientras que el seguimiento en soporte puede descubrir patrones anómalos de comportamiento relacionados con posibles abusos o compromisos. La colaboración multidisciplinaria y la automatización son esenciales para que estas estrategias sean escalables y sostenibles.