En un mundo cada vez más digitalizado, la gestión y protección de la identidad se ha convertido en un pilar fundamental para la seguridad de las organizaciones y usuarios. Las amenazas tradicionales, como el robo de contraseñas o ataques de fuerza bruta, han dado paso a técnicas más sofisticadas, impulsadas por la inteligencia artificial (IA), capaces de engañar incluso a los sistemas de autenticación más robustos. Por eso, garantizar la seguridad durante todo el ciclo de vida de la identidad, desde el momento en que un usuario se une a una plataforma hasta el momento en que recupera sus credenciales, es una necesidad imperante y un desafío que requiere atención integral y continua. La forma en que los atacantes aprovechan la tecnología para vulnerar sistemas ha evolucionado notablemente. Hoy en día, no basta con proteger el acceso con contraseñas fuertes o métodos de autenticación multifactor convencionales como SMS u OTP.

Los ciberdelincuentes utilizan deepfakes, estafas de suplantación y ataques de ingeniería social potenciados por IA para infiltrar sistemas sin alarmas visibles, lo que implica que el mero control sobre la autenticación ya no garantiza la seguridad completa. Los ataques basados en inteligencia artificial explotan brechas en diferentes fases del ciclo de vida de la identidad digital, no solo durante la autenticación. La etapa inicial de registro o enrolamiento del usuario puede ser manipulada para crear cuentas falsas que luego sirven como punto de partida para comprometer sistemas. De igual forma, el proceso de recuperación de cuentas, comúnmente un punto débil, puede ser objeto de ataques que permiten a hackers usurpar identidades sin detección. Estos vectores de amenaza requieren una estrategia de seguridad holística que considere todos los puntos donde la identidad se crea, accede, utiliza y restablece.

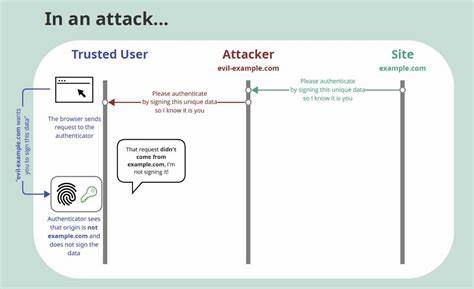

Las organizaciones que reconocen estas vulnerabilidades han comenzado a implementar métodos pioneros que van más allá de las prácticas tradicionales. La autenticación multifactor resistente al phishing es una de las herramientas clave para elevar la seguridad. En lugar de depender solo de mensajes SMS o códigos de un solo uso, que pueden ser interceptados o suplantados, estos mecanismos combinan elementos de hardware seguros que garantizan que solo dispositivos confiables y verificables puedan acceder a los sistemas. Esto ayuda a asegurar que el acceso esté permitido solo desde terminales que cumplen con políticas de seguridad estrictas, minimizando la superficie de ataque. Además, una recuperación de cuentas fluida pero segura es vital para prevenir que los atacantes aprovechen los procesos de restablecimiento.

Al reducir la carga del centro de ayuda mediante protocolos automatizados y controles precisos, se limita la posibilidad de que se produzcan brechas durante el restablecimiento de credenciales, uno de los momentos más críticos del ciclo de vida de la identidad. Los casos prácticos en organizaciones modernas demuestran que es posible detener fraudes antes de que causen daños significativos. El uso de métodos avanzados de identidad, monitoreo continuo y evaluación del riesgo contextual ha permitido anticipar y neutralizar intentos de suplantación y acceso no autorizado con mayor eficacia. Este enfoque valioso no solo protege a los usuarios sino también fortalece la confianza en los sistemas digitales, facilitando operaciones más seguras y confiables. Es esencial comprender que la mayoría de las brechas de identidad no comienzan con ataques técnicos evidentes, sino con usuarios falsos que parecen reales y que manipulan las vulnerabilidades humanas y tecnológicas para entrar en los sistemas.

Esta realidad impone un cambio de enfoque: pasar de medidas reactivas centradas en detectar intrusiones a estrategias proactivas que integren educación en seguridad, tecnologías resistentes y procesos seguros en toda la cadena de gestión de identidades. Webinars especializados, como el ofrecido por Beyond Identity y Nametag, complementan el conocimiento y preparan a profesionales en ciberseguridad para enfrentar estas amenazas. Estos espacios formativos permiten conocer cómo funcionan las técnicas actuales de engaño digital y cómo implementar medidas prácticas que aseguren cada etapa del ciclo de vida de la identidad, desde la incorporación del usuario hasta la recuperación y el acceso diario. La seguridad de la identidad no puede quedarse en soluciones parciales o aisladas. Cada componente —registro, autenticación, acceso, uso y recuperación— debe integrarse en un sistema coherente, alineado con políticas modernas y tecnologías innovadoras.

Solo así se logrará anticipar las amenazas, reducir las brechas y proteger la información sensible en un entorno donde la inteligencia artificial es tanto una herramienta de progreso como un arma en manos equivocadas. Finalmente, para cualquier organización o individuo que gestione sistemas de identidad o controle accesos, adoptar estas prácticas es crucial para mantenerse un paso adelante de los atacantes. La exposición digital es más alta de lo que muchos creen y las consecuencias de una brecha pueden ser devastadoras en términos de pérdida de datos, reputación y recursos económicos. La inversión en seguridad integral del ciclo de vida de la identidad constituye una de las defensas más efectivas frente a un panorama de riesgos cada vez más sofisticado y dinámico.

![[Free Webinar] Guide to Securing Your Entire Identity Lifecycle Against AI-Powered Threats](/images/FDFFF953-621F-455E-A9A6-D48947324F19)