En el panorama global de la ciberseguridad, los ataques dirigidos y sofisticados representan una amenaza creciente para gobiernos y organizaciones clave. Desde junio de 2024, un grupo avanzado de amenazas persistentes conocido como Earth Kurma ha llevado a cabo una serie de campañas dirigidas a países del Sudeste Asiático, focalizándose particularmente en los sectores gubernamental y de telecomunicaciones. Esta ofensiva destaca por el uso de rootkits a nivel de núcleo y herramientas que emplean servicios de almacenamiento en la nube para el exfiltrado de datos sensibles, convirtiendo este escenario en un desafío notable para la seguridad regional y global. Earth Kurma es un actor cibernético cuyo historial se remonta a noviembre de 2020, y aunque su atribución definitiva permanece incierta, se sabe que reutilizan infraestructuras y códigos de campañas anteriores para personalizar sus herramientas y adaptarse a los entornos víctimas. El modus operandi de este grupo se basa en la instalación sigilosa de malware customizado, incluyendo rootkits como KRNRAT y Moriya, los cuales permiten establecer un control persistente a nivel del kernel, otorgando así un acceso profundo y difícil de detectar dentro de los sistemas comprometidos.

Los rootkits empleados por Earth Kurma utilizan técnicas denominadas “living-off-the-land” que consisten en aprovechar herramientas legítimas del sistema operativo para evadir detección, por ejemplo, mediante el uso del archivo syssetup.dll para cargar el malware, en lugar de introducir archivos maliciosos evidentes que pudieran ser bloqueados o identificados con mayor facilidad por los sistemas de seguridad tradicionales. Entre las tácticas para obtener y mantener el acceso, los atacantes explotan una gama de herramientas que facilitan el reconocimiento y movimiento lateral dentro de la red comprometida, tales como NBTSCAN para escaneo de redes, Ladon, un framework de código abierto asociado con grupos vinculados a China, y FRPC, WMIHACKER e ICMPinger para facilitar la navegación y ejecución de comandos remotos. Para capturar credenciales, Earth Kurma utiliza un keylogger conocido como KMLOG, indicando su interés en obtener información sensible y privilegiada que facilite la escalada de privilegios y el acceso persistente. Otro aspecto que distingue este grupo es su empleo de múltiples cargadores o loaders denominados DUNLOADER, TESDAT y DMLOADER.

Estas herramientas son capaces de ejecutar cargas útiles en memoria sin dejar rastros en disco, incrementando la dificultad para su detección. A través de estos loaders se despliegan beacons de Cobalt Strike, backdoors y rootkits, consolidando una presencia furtiva y robusta en los sistemas afectados. El exfiltrado de datos es una fase crítica en la campaña de Earth Kurma y se realiza mediante la utilización de servicios de almacenamiento en la nube ampliamente utilizados, como Dropbox y Microsoft OneDrive. Para tal fin, el grupo ha desarrollado herramientas a medida, como SIMPOBOXSPY y ODRIZ, que permiten empaquetar documentos específicos con extensiones .pdf, .

doc, .docx, .xls, .xlsx, .ppt, y .

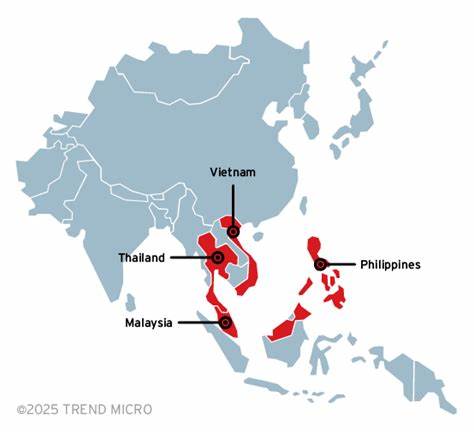

pptx, archivándolos en directorios temporales protegidos por contraseñas, y posteriormente subirlos a cuentas controladas por los atacantes a través de tokens de acceso legítimos pero robados o comprometidos. Esta elección de plataformas legítimas para transferir datos facilita la evasión de controles y sistemas de monitoreo, ya que el tráfico hacia dichos servicios en la nube suele considerarse confiable y es muy difícil de bloquear sin afectar operaciones legítimas. La sofisticación de Earth Kurma no solo reside en sus herramientas, sino también en su adaptabilidad y en la capacidad de mantener una presencia cohesionada y sigilosa en las infraestructuras víctimas. La reutilización de código y la explotación de infraestructuras propias o de las víctimas les permite ajustar sus ataques conforme cambian las defensas, haciendo mucho más desafiante su identificación y mitigación. Países como Filipinas, Vietnam, Tailandia y Malasia han sido identificados como los objetivos más afectados, lo que refleja un claro interés geopolítico en las capacidades de vigilancia y obtención de información estratégica de estos territorios.

La posible relación o solapamiento de técnicas y herramientas entre Earth Kurma y otros grupos como ToddyCat complica aún más la atribución y demuestra la convergencia de tendencias y recursos dentro del mundo de las amenazas cibernéticas patrocinadas por estados o actores sofisticados. Los expertos en seguridad cibernética destacan la importancia de fortalecer las medidas defensivas en los sectores críticos, especialmente implementando controles avanzados que puedan detectar comportamiento anómalo asociado con cargas útiles en memoria y el uso de servicios en la nube para exfiltrado. Asimismo, la monitorización constante y el análisis de tráfico saliente hacia plataformas de almacenamiento deben ser parte integral de las políticas de seguridad para poder identificar indicios tempranos de compromiso. El uso de rootkits a nivel kernel, como KRNRAT y Moriya, hace que la remediación sea especialmente complicada, principalmente porque estos malware manipuladores del sistema operativo pueden ocultar archivos, procesos y conexiones, reduciendo efectividad de herramientas antivirus convencionales. Para contrarrestar estas amenazas, es fundamental emplear soluciones especializadas en detección de rootkits y comportamientos inusuales, así como realizar auditorías frecuentes y análisis forense para identificar anomalías en los sistemas.

La ciberseguridad en el Sudeste Asiático está enfrentando retos significativos con campañas como la de Earth Kurma, que reflejan un escenario donde la combinación de técnicas avanzadas y la explotación de servicios en la nube se convierte en la fórmula para amenazas persistentes y ciber espionaje sofisticado. La colaboración entre sectores públicos y privados, junto con la actualización constante de tácticas defensivas, será esencial para proteger la integridad de infraestructuras críticas y datos valiosos en la región. En conclusión, Earth Kurma representa una alerta para todos los actores involucrados en la seguridad del Sudeste Asiático y del mundo. Su uso de rootkits sofisticados, combinados con herramientas personalizadas que utilizan plataformas de almacenamiento legítimas para la exfiltración de datos, demuestra cómo las campañas de APT evolucionan y se adaptan para evadir detección y maximizar el impacto. Es crucial adoptar enfoques integrales de defensa que combinen tecnología avanzada, capacitación constante y protocolos estrictos para mitigar el riesgo y enfrentar con éxito esta amenaza creciente.

La vigilancia continua, la investigación colaborativa y la conciencia situacional son pilares fundamentales para contener la expansión de grupos como Earth Kurma, que continúan operando y evolucionando en un ambiente cibernético cada vez más complejo y desafiante.