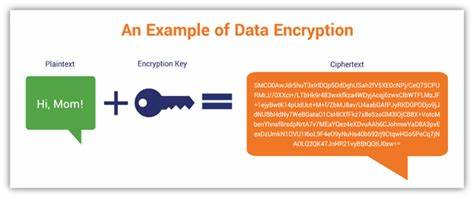

La encriptación es, sin duda, uno de los pilares fundamentales de la seguridad en el mundo digital moderno. Desde las simples aplicaciones de mensajería hasta sistemas complejos que manejan información altamente confidencial, la criptografía permite proteger datos y comunicaciones frente a accesos no autorizados, asegurando que la información solo pueda ser leída por quienes cuentan con las claves adecuadas. Sin embargo, incluso cuando la encriptación funciona de manera perfecta y sin fallas técnicas, la protección puede venirse abajo por factores externos o humanos que escapan al control de la tecnología. Aunque pueda parecer paradójico, que la encriptación falle no siempre significa que existió un problema dentro del algoritmo o de su implementación. En muchos casos, los fallos de seguridad se deben a lo que expertos denominan "problemas de gestión de claves" o errores en la administración del acceso a la información.

En consecuencia, la clave no está en cuestionar la fortaleza matemática de la criptografía sino en comprender que el mayor reto no es crear sistemas invulnerables, sino administrar correctamente los accesos. Históricamente, la criptografía ha avanzado enormemente. Lo que comenzó con simples cifrados de sustitución en tiempos antiguos, como los utilizados por Julio César, evolucionó hacia complejos sistemas de clave pública y privada que se basan en problemas matemáticos extremadamente difíciles de resolver sin la información adecuada. Estos métodos modernos garantizan que, sin la clave correcta, los datos permanecen ilegibles e inútiles para cualquier atacante. Sin embargo, esta sofisticación técnica ha dado pie a un falso sentido de seguridad en muchas organizaciones y usuarios, quienes creen que al usar herramientas con encriptación avanzada, su información está inquebrantablemente protegida.

La realidad es más compleja: las vulnerabilidades no siempre están en el cifrado mismo sino en otros puntos del sistema, especialmente en quienes tienen la responsabilidad y capacidad de gestionar las claves de acceso. Un caso emblemático que ejemplifica cómo puede fallar la seguridad aun con encriptación robusta es el incidente ocurrido en marzo de 2025, cuando el Asesor de Seguridad Nacional Mike Waltz añadió por error al periodista Jeffrey Goldberg a un grupo de chat integrado por miembros del gobierno, en donde se discutían operaciones militares sensibles. La aplicación usada para estas comunicaciones era Signal, reconocida por su fuerte encriptación de extremo a extremo y múltiples capas de protección, incluso contra futuras amenazas cuánticas. Pero el error fue humano: el periodista recibió las claves necesarias para descifrar toda la información compartida en ese grupo. No hubo falla en los algoritmos ni brecha en la infraestructura tecnológica, sino un simple fallo en la administración de accesos.

Este tipo de errores son más comunes de lo que parece, ya sea que alguien envíe información al destinatario equivocado, comparta archivos en una carpeta incorrecta o, como en este caso, otorgue acceso a las personas equivocadas. Este incidente es la vivencia práctica de un concepto que algunos expertos denominan la "ley de Kissner". Lea Kissner, co-creadora del sistema de autorización Zanzibar de Google y actual directora de seguridad en LinkedIn, señala que la criptografía convierte muchos problemas en problemas de gestión de claves, y que estos son mucho más difíciles de manejar de lo que se piensa. La ley de Kissner invita a reflexionar sobre la paradoja que vive la seguridad digital: por un lado, existe una encriptación cada vez más sólida y auditada, diseñada para proteger datos con la mayor certeza matemática posible. Por otro lado, la gestión de las claves, que define quién puede tener acceso a esa información, es un entorno mucho más caótico y menos maduro.

Las preguntas que deberían preocupar a cualquier organización incluyen: ¿Cómo verificar la identidad de una persona antes de entregarle una clave? ¿Quién está autorizado para generar o distribuir esa clave? ¿Qué mecanismos existen para revocar o rotar claves en caso de que se filtren sin perder el acceso legítimo? Muchos ataques son, en esencia, ataques a la administración de las claves y no al cifrado en sí. Las brechas más frecuentes comienzan con acciones aparentemente triviales y poco sofisticadas, como el phishing dirigido a un empleado interno para robar su acceso. Poco importa cuán compleja sea la encriptación si las claves ya están en manos equivocadas. Además, existen ataques técnicos conocidos como side-channel attacks que explotan aspectos técnicos diversos, desde la manera en que los dispositivos procesan las operaciones hasta la fuga de información a través de mensajes de error. Pero, aunque peligrosos, estos ataques representan un campo de batalla donde atacante y defensor están en un constante intercambio de movimientos y mejoras.

El verdadero problema se sitúa en el factor humano, donde un descuido puede deshacer años de avances en criptografía. La gestión de claves requiere un equilibrio delicado entre seguridad y usabilidad. No sirve de nada tener sistemas blindados si el usuario final se ve imposibilitado de acceder o si la burocracia para conceder acceso representa un obstáculo para la operación. Por eso, las soluciones ideales varían según el contexto y las necesidades particulares de cada sistema o aplicación. Además de la gestión técnica de las claves, existe la necesidad de establecer y promover una cultura de seguridad que valide constantemente quién debe tener acceso a qué información y fortalezca los procedimientos internos para evitar errores humanos.

La formación, las revisiones periódicas y el diseño de procesos que minimicen la posibilidad de equivocaciones son tan importantes como los sistemas criptográficos empleados. En conclusión, aunque la criptografía moderna es capaz de ofrecer niveles de protección casi inquebrantables desde el punto de vista técnico, el verdadero reto para la seguridad digital está en administrar correctamente las llaves que abren estas puertas. Los incidentes de seguridad a menudo no vienen acompañados de un fallo matemático sino de decisiones humanas equivocadas o procesos deficientes de gestión de acceso. Por ello, la pregunta esencial no es solo "¿Está todo encriptado?", sino más bien "¿Quién tiene las claves?" y "¿Cómo se están gestionando esas claves?". La seguridad es un sistema completo donde cada eslabón tiene su importancia.

Encriptar es solo el inicio. Sin una gestión adecuada de los accesos y una cultura organizacional responsable, la criptografía moderna puede funcionar perfectamente y, aún así, el sistema entero estar expuesto y vulnerable.

![Redis vs. Valkey Performance [video]](/images/303E09DB-731E-4134-9152-8B521C2D6A5A)