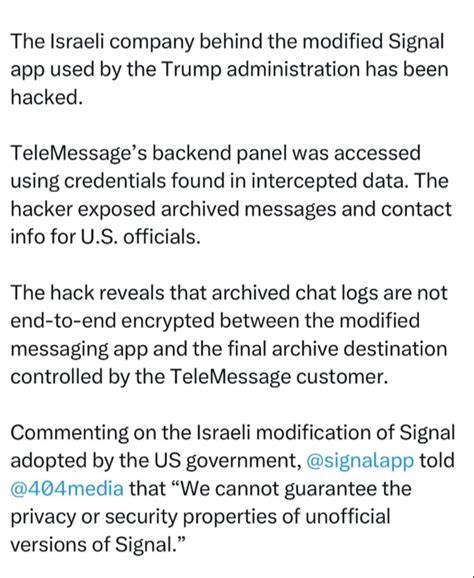

En un mundo donde la privacidad digital y la seguridad de las comunicaciones son prioritarias, la revelación de que TeleMessage, una aplicación usada por altos funcionarios del gobierno estadounidense, puede acceder a chats en texto plano, ha encendido las alarmas en la comunidad tecnológica y política. TeleMessage, desarrollada por una empresa israelí, ofrece versiones modificadas de aplicaciones de mensajería populares como Signal, WhatsApp, Telegram y WeChat. Sin embargo, a diferencia de sus equivalentes más seguros, esta aplicación modifica la experiencia tradicional para incluir funciones que permiten la archivación de mensajes y registros de comunicaciones en servidores externos que no protegen adecuadamente la información sensible. Este problema se popularizó después de que se descubriera que varios funcionarios y asesores del expresidente Donald Trump, incluyendo a Mike Waltz, estaban utilizando TM SGNL, una versión modificada de Signal que no mantiene las garantías de cifrado extremo a extremo (E2EE) características de la aplicación original. La diferencia fundamental radica en que, mientras Signal cifra los mensajes directamente entre los dispositivos emisores y receptores, de modo que ni siquiera sus propios servidores pueden leer los contenidos, TeleMessage rompe esta cadena de seguridad al almacenar mensajes en texto claro en un servidor centralizado administrado por la propia empresa, ubicado en la nube pública de AWS.

Dicha configuración facilita la visualización y el acceso a conversaciones privadas por parte de terceros. El origen de TeleMessage y su relación con la seguridad es importante entenderlo. La empresa fue fundada en 1999 por Guy Levit, exmiembro de una unidad técnica de inteligencia del ejército israelí. Esta vinculación genera dudas sobre la potencial colaboración con agencias de inteligencia y la exposición de información sensible a organismos externos. Aunque hasta la fecha no hay evidencia concreta de que los datos hayan sido compartidos con el gobierno israelí, la arquitectura del sistema y la falta de cifrado de extremo a extremo en la transmisión y almacenamiento de mensajes son una señal de alerta significativa.

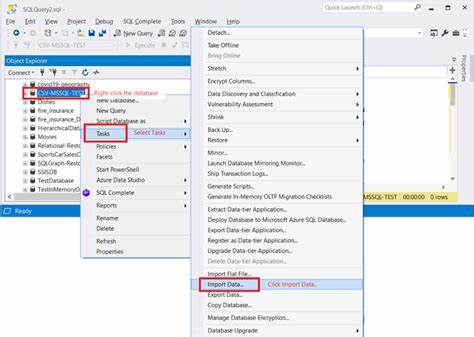

El análisis técnico exhaustivo basado en el código fuente de la app TM SGNL para Android revela que la aplicación registra todas las conversaciones de Signal y otros servicios en una base de datos local, desde donde luego se sincronizan automáticamente con un servidor remoto de TeleMessage, el cual almacena los mensajes sin cifrar. Este proceso sucede en segundo plano y es transparente para el usuario, que puede no ser consciente de que sus comunicaciones están siendo enviadas y almacenadas sin la protección que esperarían de una aplicación basada en Signal. El almacenamiento de estos chat logs incluye detalles completos de mensajes con datos tales como remitentes, destinatarios, textos, archivos adjuntos y metadatos, facilitando una completa supervisión de las conversaciones archivadas. La inseguridad inherente también se comprobó mediante un hackeo del servidor de archivos de TeleMessage ocurrido en mayo de 2025. Un atacante explotó una vulnerabilidad trivial que permitió la exfiltración de una enorme cantidad de datos en bruto, incluyendo mensajes de Signal, Telegram, WhatsApp y WeChat en formato JSON, todo en texto plano.

La divulgación mostró evidencia irrefutable de que las conversaciones archivadas estaban accesibles sin cifrado, confirmando los riesgos señalados en el análisis del código y causando que la compañía suspendiera temporalmente sus servicios de archivo. Uno de los aspectos preocupantes reside en los usuarios finales de la app, quienes incluyen no solo a funcionarios del gobierno, sino también a entidades como la policía de Washington D.C., firmas financieras como JP Morgan y empresas de tecnología incluyendo Andreessen Horowitz. Esto significa que además de las comunicaciones oficiales del gobierno de Estados Unidos, conversaciones sensibles empresariales y policiales también pueden estar almacenadas y vulnerables en estos servidores.

El caso se volvió un tema de interés nacional cuando el senador Ron Wyden envió una carta al Departamento de Justicia solicitando una investigación exhaustiva sobre los riesgos que plantea TeleMessage para la seguridad nacional estadounidense. La preocupación central se fundamenta en la posibilidad de que información confidencial, relativa a la seguridad, decisiones políticas y asuntos sensibles, haya sido expuesta de manera inadvertida o incluso intencional mediante el acceso a estos registros. La explicación técnica detrás de la falla reside en cómo la aplicación TM SGNL maneja el flujo de información. Una vez que un usuario utiliza la aplicación para enviar o recibir mensajes, estos quedan almacenados en una base de datos SQLite dentro del dispositivo. Posteriormente, en intervalos regulares, un componente denominado SyncAdapter consulta dichas bases de datos, identifica los mensajes aun no enviados al servidor (marcados como WaitingToBeDelivered), y los transfiere en texto plano a los servidores de TeleMessage mediante llamadas API POST a una URL pública alojada en AWS.

Durante esta etapa, el contenido viaja sin cifrado extremo a extremo, lo que resulta en una brecha completa de la privacidad esperada. Los desarrolladores detrás de TeleMessage intentaron justificar parte del proceso afirmando que soportan “cifrado de extremo a extremo desde el teléfono móvil hasta el archivo corporativo”, pero esta afirmación ha sido desmentida. Los estudios demostraron que la comunicación entre la app y el servidor no es realmente cifrada de extremo a extremo, sino que ocurre solamente mientras los datos están almacenados en el dispositivo antes de ser enviados a una infraestructura donde permanecen en texto claro o con cifrados poco robustos y manejados internamente. Estos hallazgos ponen de manifiesto las limitaciones Morales y técnicas que enfrentan las aplicaciones modificadas que se alejan de estándares sólidos para lograr funcionalidades adicionales como el archivado forzoso para cumplir leyes o regulaciones internas. En particular, el caso de TeleMessage evidencia cómo la inclusión de funciones corporativas o gubernamentales, como el registro y auditoría de conversaciones, puede comprometer la privacidad individual y la integridad de la comunicación.

Además de las preocupaciones técnicas, el hecho de que estas aplicaciones fueran usadas en conversaciones en donde se discutieron temas de suma gravedad, como ataques militares o decisiones políticas, eleva la preocupación. La posibilidad de que la inteligencia extranjera haya podido acceder a estos mensajes a través de intermediarios o por la simple arquitectura del servicio representa un riesgo tangible para la soberanía digital y la seguridad estratégica. Los desarrolladores de la aplicación original Signal han sido rigurosos en mantener un modelo de seguridad sólido que protege la privacidad y evita el almacenamiento innecesario de datos confidenciales en servidores que podrían ser vulnerados. La manipulación de su código base para crear versiones que almacenan y transmiten mensajes en texto claro va en contra de los principios de diseño y promesas de privacidad que hicieron famosas a las aplicaciones originales. En conclusión, la polémica generada alrededor de TeleMessage resalta la importancia de evaluar críticamente las aplicaciones y sistemas de comunicación que son adoptados por instituciones públicas y privadas, especialmente cuando se manejan datos extremadamente sensibles.

La confianza ciega en soluciones que presenten funciones avanzadas sin una auditoría y evaluación profunda puede resultar en brechas de seguridad y compromisos con la privacidad, con consecuencias perjudiciales para individuos y naciones. Para usuarios y organismos interesados en mantener la máxima seguridad en sus comunicaciones, este caso sirve como un aprendizaje para elegir herramientas que realmente cumplan con las normas de cifrado y protección robusta de datos, así como para implementar políticas estrictas de revisión y monitaroización continua de sistemas críticos. La transparencia en el desarrollo y la responsabilidad en el manejo de información son valores indispensables para proteger la privacidad y la seguridad en la era digital.