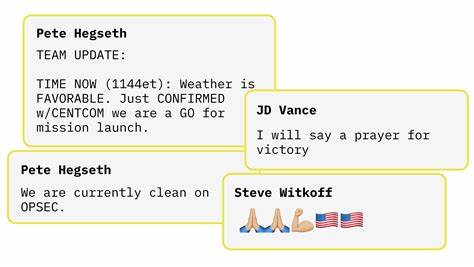

En los últimos años, la aplicación de mensajería Signal se ha consolidado como sinónimo de privacidad y seguridad en las comunicaciones digitales. Esto ha llevado a muchos usuarios, desde activistas hasta funcionarios gubernamentales, a confiar en su robusto cifrado para proteger sus conversaciones. Sin embargo, una revelación reciente ha sorprendido al mundo tecnológico y político: una versión no oficial del app Signal fue utilizada clandestinamente por altos funcionarios vinculados a la administración Trump. Esta versión, desarrollada por la empresa israelí TeleMessage, no solo difiere en varios aspectos técnicos de la aplicación original sino que también revela serios problemas de seguridad y privacidad que ponen en jaque la confidencialidad de las comunicaciones de estos usuarios. El hallazgo comenzó con la publicación del código fuente de esta versión no oficial del app Signal utilizado por figuras como Mike Waltz, Pete Hegseth, JD Vance y Tulsi Gabbard.

La evidencia se hizo pública cuando un enlace para descargar el archivo Signal.zip apareció en internet, permitiendo a expertos en ciberseguridad y criptografía analizar la aplicación a profundidad. Lo más sorprendente es que este código fuente no solo estaba accesible sino también completo, incluyendo un .git con todo el historial de desarrollo y la información de sus contribuyentes, revelando detalles importantes sobre quiénes estuvieron involucrados en su creación, incluidos sus correos electrónicos y ramas del proyecto. Uno de los principales problemas detectados fue la existencia de credenciales codificadas directamente en el código fuente, un hallazgo sumamente grave para una aplicación que se supone debe garantizar la privacidad absoluta de las conversaciones.

Este punto expone la app a una amplia gama de ataques que pueden comprometer la confidencialidad. Además, el análisis técnico demostró que, a pesar de ser presentada como una alternativa segura y similar a Signal, esta versión permitía a TeleMessage acceder a los chats en texto plano, facilitando la vigilancia y recopilación de información privada de quienes la utilizaban. Otra vulnerabilidad destacada fue la baja dificultad con la que hackers pudieron acceder a los servidores de TeleMessage y extraer enormes cantidades de datos, incluyendo 410 GB de volcados de memoria. Estos dumps contenían información sensible sobre usuarios y conversaciones, entre ellos no solo funcionarios del gobierno estadounidense sino también empleados de grandes organizaciones y empresas de renombre mundial. Esta brecha evidenció la falta de medidas efectivas para proteger los datos almacenados en la infraestructura detrás de la aplicación.

La publicación del código y la subsecuente investigación no solo arrojaron luz sobre las fallas de seguridad sino que también mostraron que la aplicación estaba bajo licencia GPLv3, otorgando a cualquier persona la libertad no solo de estudiar el código sino también de modificarlo y distribuir versiones derivadas bajo la misma licencia. Esto abrió la puerta a la comunidad para auditar, crear herramientas de análisis y publicar sus propios informes, una actividad fundamental para la transparencia y mejora en el ámbito del software de seguridad. Un aspecto interesante es el origen geográfico y tecnológico de la aplicación. El repositorio original estaba alojado en un servidor privado de GitLab en el dominio telemessage.co.

il, claramente vinculado a Israel. Esto no solo indica la procedencia del desarrollador sino también apunta a que el desarrollo y mantenimiento de esta versión de Signal se realizó dentro de un entorno cerrado y privado, no accesible para el público, algo que contrasta con la naturaleza abierta y auditada de la aplicación oficial de Signal. Los expertos han expresado preocupación ante el hecho de que funcionarios que manejan información sumamente sensible hayan optado por una herramienta con vulnerabilidades conocidas en lugar de usar apps con respaldo y revisión comunitaria como Signal oficial. Esta situación plantea dudas acerca de las razones que motivaron dicha elección, que van desde la conveniencia de contar con herramientas con acceso clandestino para terceros hasta la falta de asesoramiento adecuado en seguridad informática. La repercusión de estas exposiciones es enorme, ya que pone bajo escrutinio la seguridad de comunicaciones en entornos políticos y gubernamentales.

El hecho de que se hayan utilizado versiones comprometidas en discusiones relacionadas con información clasificada o incluso actividades ilegales sugiere riesgos severos de filtraciones y manipulaciones. La confianza depositada en aplicaciones modificadas y no auditadas puede traducirse literalmente en la pérdida de control sobre comunicaciones que deberían ser impenetrables. Desde el punto de vista legal y ético, la circulación y uso de un software con puertas traseras o vulnerabilidades intencionales abre debates sobre la responsabilidad de los desarrolladores, la supervisión de organismos regulatorios y la necesidad imperante de que las herramientas de seguridad sean transparentes. La licencia GPLv3 bajo la que se encuentra este código obliga a que cualquier modificación sea abierta y comparte los cambios con la comunidad, pero esto no equivale a que la versión original fuera segura ni que fuera plenamente honesta en su relación con los usuarios. Asimismo, la difusión de estas herramientas y análisis ha incentivado la creación de recursos abiertos como el TeleMessage Explorer, que permiten una mayor comprensión y evaluación del funcionamiento interno de estas aplicaciones.

Esto contribuye al fortalecimiento de la comunidad en torno a la seguridad de la información y a la presión constante para que solo se usen aplicaciones auditadas y confiables en sectores donde la privacidad es crítica. En conclusión, la revelación sobre el código fuente del app no oficial de Signal empleado por funcionarios asociados a Trump es un llamado de alerta sobre la importancia de verificar la autenticidad y seguridad de las herramientas digitales utilizadas para comunicaciones confidenciales. La presencia de vulnerabilidades graves, credenciales expuestas y accesos ocultos a los datos contrasta violentamente con las expectativas y promesas de seguridad que normalmente se asocian a Signal. Esta situación también pone en evidencia la delicada relación entre tecnología, política y seguridad informática, donde el panorama puede cambiar rápidamente al descubrirse irregularidades en aplicaciones que deberían ser impenetrables. Es imprescindible que tanto individuos como organizaciones gubernamentales y privadas revisen sus decisiones en materia de software para comunicaciones, apostando por soluciones que garanticen transparencia, auditoría abierta y robustez contra ciberataques.

A medida que la digitalización avanza y las amenazas se sofisticaron, confiar en aplicaciones no verificadas puede convertirse en un riesgo enorme con consecuencias serias para la seguridad nacional, la privacidad personal y la integridad de la información. Finalmente, esta historia sirve para recordar que incluso en contextos donde la privacidad es crucial, como la administración pública o la política, la elección errónea del software puede traicionar esa misma privacidad. La comunidad tecnológica y los usuarios siguen vigilantes, analizando y denunciando estos hechos para que la tecnología se alinee con los principios de seguridad y ética que deben regir la protección de la información en la era digital.