En los últimos años, la mensajería encriptada de extremo a extremo ha emergido como una necesidad crítica en una era digital donde la privacidad y la seguridad de las comunicaciones son temas fundamentales. Aplicaciones como Signal o WhatsApp han llevado este tipo de cifrado a millones de usuarios, prometiendo la confidencialidad de los mensajes ante interceptaciones externas. Sin embargo, a pesar de las sólidas bases criptográficas, la experiencia de usuario y la complejidad en la verificación de identidades han planteado desafíos significativos que pueden socavar la verdadera seguridad de estas plataformas. Un caso reciente ocurrido en marzo de 2025 puso bajo la lupa estos desafíos. Un reportero estadounidense fue añadido por error a un grupo de Signal creado para miembros del gobierno de Estados Unidos, donde se discutían planes militares secretos.

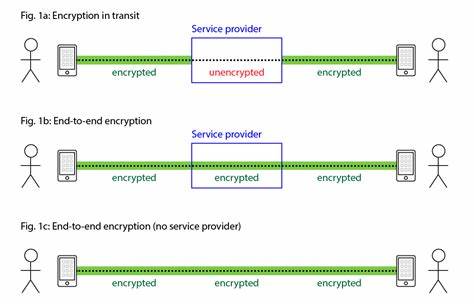

Este incidente, aunque aparentemente accidental, revela fallas profundas en cómo las plataformas manejan la identidad y la confianza en contextos críticos. La esencia de la mensajería encriptada de extremo a extremo reside en garantizar que sólo los interlocutores legítimos puedan leer los mensajes intercambiados. Esto se consigue mediante complejos sistemas de cifrado que utilizan claves criptográficas, identificables a través de largas cadenas alfanuméricas conocidas como “números de identidad” o huellas digitales criptográficas. Estos números confirman la autenticidad del interlocutor y eliminan la posibilidad de intermediarios malintencionados que intercepten o suplanten identidades. No obstante, estos números son poco accesibles y difíciles de memorizar para la mayoría de los usuarios, por lo que la integración con sistemas familiares, como la agenda telefónica de los smartphones, simplifica la experiencia.

En esta interfaz, los números de teléfono funcionan como identificadores primarios, evitando que el usuario tenga que gestionar directamente los números de identidad criptográficos. Sin embargo, esta comodidad entraña riesgos que pueden ser fácilmente subestimados. El incidente del grupo de Signal en cuestión demuestra que confiar únicamente en la correspondencia nombre-número telefónico puede generar errores catastróficos, especialmente cuando los dispositivos sugieren contactos erróneos o cuando el software no distingue correctamente a los usuarios. En un contexto tradicional, un error al marcar un número puede significar un simple inconveniente o una comunicación errónea sin mayor trascendencia. Pero cuando esa información se utiliza para acceder a comunicaciones cifradas sensibles, la equívoca asociación puede derivar en brechas de seguridad y divulgación de secretos.

Este problema está relacionado con la herencia cultural y tecnológica del modelo tradicional del directorio telefónico. Durante décadas, las agendas se han manejado con una lógica funcional en la que equivocaciones causaban molestias, pero rara vez afectaban la privacidad o la seguridad de la información. En cambio, en los sistemas modernos de mensajería segura, la identidad correcta es fundamental, y el modelo heredado no se adapta completamente a estas nuevas exigencias. Además, la verificación del número de identidad criptográfico a través del “número de seguridad” o “safety number” en Signal es una práctica recomendada pero poco utilizada por la mayoría de los usuarios debido a su complejidad y la falta de mensajes claros que expliquen su importancia. La notificación que advierte cambios en el número de seguridad suele ser discreta y fácil de pasar por alto, dejando a muchos usuarios sin la conciencia de la posible exposición a riesgos de suplantación o ataque.

Este vacío informativo crea una falsa percepción de que la verificación de la identidad a través de estos códigos es anecdótica o prescindible. Sin embargo, la suplantación de identidad puede ser devastadora. Organizaciones intermediarias, como proveedores de servicios de mensajería, compañías telefónicas o plataformas de comunicación, podrían potencialmente interceptar o manipular los mensajes si la verificación correcta no se realiza, lo que abre la puerta a ataques conocidos como “hombre en el medio”. Otro elemento relevante en la usabilidad de estos sistemas es la gestión y presentación de los participantes en conversaciones grupales. En el caso mencionado, el reportero apareció con unas iniciales que no correspondían al nombre real esperado, lo que añade confusión y dificulta la confianza en la identidad de los interlocutores.

La falta de información clara y contextual sobre quiénes forman parte de un chat grupal y cómo fueron añadidos es un punto flaco que podría prevenir errores críticos. Las plataformas actuales no suelen contemplar mecanismos efectivos de “introducción” entre los participantes. En reuniones físicas, la identidad y el contexto de cada persona suelen aclararse al comienzo, creando un entorno controlado y conocido. En la mensajería digital, la trazabilidad y presentación de la identidad es mucho más opaca, y la ausencia de protocolos claros de introducción o verificación grupal vuelve vulnerables las comunicaciones cuando los grupos son grandes o sensibles. Un posible camino para mejorar la usabilidad sin sacrificar seguridad es darle la responsabilidad al moderador del grupo en la gestión estricta de quienes pueden entrar al chat, evitando que cualquier miembro pueda agregar participantes sin supervisión.

Esto limitaría la posibilidad de adiciones accidentales o malintencionadas. Sin embargo, aun así sería necesario reforzar la transparencia y visibilidad de la identidad y del proceso de incorporación de cada integrante. Adicionalmente, las plataformas podrían desarrollar sistemas que permitan un tipo de “fiesta de firma de claves” digital, donde cada participante pueda verificar y corroborar las identidades de los otros, idealmente con mecanismos simples como escaneos fáciles de códigos QR u otras formas intuitivas. Esto fomentaría un ambiente de confianza compartida en grupos donde la seguridad es primordial. El equilibrio entre seguridad y usabilidad en la mensajería encriptada es delicado y requiere reflexión constante.

La privacidad no es un objetivo estático, sino que debe adaptarse a la realidad de los usuarios y sus comportamientos. Un sistema ultra seguro que sea incomprensible o demasiado complicado para la mayoría puede ser contraproducente, pues terminará siendo ignorado o mal utilizado, disminuyendo la protección real. El caso de la filtración del chat gubernamental es una llamada de atención para todos los desarrolladores, expertos en seguridad y usuarios finales. Mostró que la tecnología más avanzada no es suficiente si la interface y los procedimientos que rodean la verificación de identidad no están diseñados pensando en el usuario y en los riesgos reales del entorno. Para mejorar la confianza y seguridad, es crucial que las plataformas comuniquen con claridad y transparencia los riesgos y las ventajas de cada acción relacionada con la identidad criptográfica, y que incorporen métodos sencillos para que los usuarios puedan verificar e introducir a nuevos participantes de forma segura y comprensible.

En conclusión, la mensajería encriptada de extremo a extremo es una herramienta poderosa para proteger la privacidad, pero su efectividad depende no sólo de la solidez criptográfica sino también de la forma en que las identidades se gestionan y verifican en la práctica. La experiencia adquirida a través del incidente destacado revela la necesidad imperiosa de mejorar la usabilidad y los protocolos de verificación para evitar errores de confianza que puedan comprometer la seguridad en contextos críticos. La protección de secretos, sean privados o estatales, requiere tanto tecnología como procesos humanos adecuados y conscientes de los riesgos y responsabilidades que implica la comunicación segura en la era digital.