Craft CMS, uno de los sistemas de gestión de contenido más respetados y utilizados por desarrolladores web en todo el mundo, se ha convertido recientemente en el centro de una seria alarma de seguridad. Investigadores y expertos en ciberseguridad han detectado que hackers están explotando dos vulnerabilidades críticas, con un impacto potencialmente devastador para cientos de servidores afectados. La cadena de ataques, que aprovechan fallas tanto en el framework PHP Yii como en componentes específicos de Craft CMS, revela nuevamente la importancia de mantener softwares actualizados y de implementar prácticas rigurosas de seguridad informática. Las fallas detectadas, conocidas técnicamente como CVE-2024-58136 y CVE-2025-32432, representan riesgos elevados para la integridad y disponibilidad de los sitios web construidos sobre este CMS. CVE-2024-58136, con una puntuación CVSS de 9.

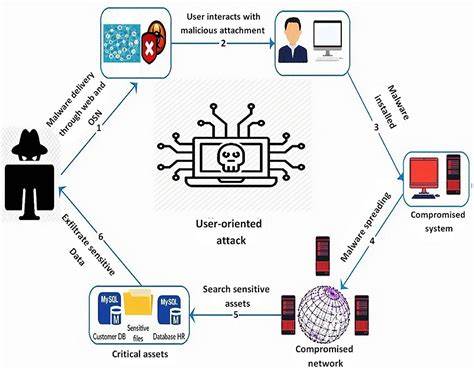

0, describe un problema relacionado con la inadecuada protección de rutas alternativas dentro del framework Yii, que utiliza Craft CMS de base; esta vulnerabilidad es una regresión de un fallo detectado previamente en 2024, lo que indica que ciertas correcciones no fueron completamente efectivas o se introdujeron nuevas debilidades. Por otro lado, CVE-2025-32432, con la máxima puntuación CVSS de 10.0, es una vulnerabilidad de ejecución remota de código (RCE) que afecta directamente a Craft CMS, teniendo su origen en la funcionalidad de transformación de imágenes. Esta última vulnerabilidad permite que un actor malicioso sin necesidad de autenticación previa pueda enviar peticiones POST especialmente diseñadas al servidor vulnerado. Al llegar a un endpoint dedicado a la transformación de imágenes, el servidor interpreta erróneamente los datos enviados, posibilitando así la inyección y ejecución de código arbitrario.

El riesgo aumenta debido a que para explotar este fallo, el atacante debe identificar un ID de activo válido dentro del sistema —una pieza única de identificación que asigna Craft CMS a cada recurso multimedia o documento— tarea que se facilita mediante múltiples intentos automatizados de solicitud. Tras determinar un ID válido, el hacker puede desplegar scripts en Python que envían repetidas peticiones para verificar la vulnerabilidad y, si es positiva la respuesta, descargan un archivo malicioso desde un repositorio en GitHub para tomar control del servidor. Los expertos monitorearon esta actividad maliciosa particularmente activos desde mediados de febrero de 2025. Durante estos días, se perfeccionaron los métodos de ataque para aumentar la probabilidad de éxito, incluyendo el uso reiterado del archivo malicioso denominado inicialmente como filemanager.php, que luego fue renombrado a autoload_classmap.

php para evitar detección temprana. La sofisticación y rapidez con que los atacantes operan reflejan el nivel avanzado al que ha llegado la amenaza, y subrayan la necesidad urgente de aplicar parches y medidas de mitigación en servidores vulnerables. Los datos recogidos hasta el 18 de abril de 2025 indican que aproximadamente 13,000 instancias vulnerables de Craft CMS existen en diversos países, de las cuales cerca de 300 han sido comprometidas efectivamente. Aunque la presencia de intentos de explotación no siempre significa una infección efectiva, sí sirve como señal de alerta para que administradores y responsables de seguridad identifiquen patrones sospechosos en los registros (logs). Un indicador común de estos ataques es la detección de solicitudes POST sospechosas hacia la ruta actions/assets/generate-transform que contienen la cadena __class en su cuerpo, una pauta de exploración para hallar vulnerabilidades.

Ante la amenaza creciente, la recomendación más efectiva para empresas y desarrolladores es actualizar Craft CMS a las versiones que contienen parches para ambas vulnerabilidades, específicamente las versiones 3.9.15, 4.14.15 y 5.

6.17 o superiores. Además, se aconseja la revisión de las llaves de seguridad, la rotación de credenciales de bases de datos y el reinicio de contraseñas de usuario para minimizar las posibilidades de explotación después de un intento de intrusión detectado. Desde el punto de vista del perímetro de defensa, la implementación de reglas en firewalls que bloqueen este tipo de solicitudes maliciosas es fundamental para limitar la exposición. La publicación de esta alerta coincide con otras vulnerabilidades recién explotadas, como la detectada en Active! Mail (CVE-2025-42599), que también presenta un riesgo alto de ejecución remota de código debido a un desbordamiento de búfer en el sistema de pila.

Estas incidencias reflejan una tendencia preocupante en la que los atacantes encuentran y aprovechan debilidades en software comúnmente utilizado para comprometer organizaciones y obtener acceso no autorizado con fines maliciosos. Craft CMS, reconocido por su flexibilidad y seguridad, enfrenta ahora el reto de reconstruir la confianza mediante respuestas rápidas y efectivas para neutralizar estas amenazas. Los usuarios deben estar atentos a los comunicados oficiales y a la liberación de actualizaciones que mitiguen dichas vulnerabilidades, evitando retrasos en su aplicación para disminuir el riesgo de ser víctimas de intrusiones. La ciberseguridad en el entorno web requiere un esfuerzo constante para identificar, divulgar y remediar vulnerabilidades. Estas recientes explotaciones de Craft CMS demuestran cómo la combinación de fallos en componentes de terceros y en la arquitectura propia del sistema puede facilitar ataques sofisticados.

Además, ponen en evidencia la importancia de una comunidad activa de investigadores que detecte fallas de manera proactiva y de un ecosistema tecnológico que responda con parches y mejores prácticas. En conclusión, la amenaza derivada del aprovechamiento de estas vulnerabilidades en Craft CMS es una llamada de atención para administradores web, desarrolladores y responsables de seguridad. Es imperativo mantener plataformas actualizadas, monitorear continuamente las actividades inusuales y adoptar políticas de seguridad robustas para proteger activos digitales valiosos. La prevención, junto con una rápida respuesta ante incidentes, constituye la mejor estrategia para evitar consecuencias económicas y reputacionales difíciles de revertir.