El mundo digital está constantemente bajo amenaza y el hackeo de cuentas populares en redes sociales es una realidad que afrontan muchas empresas y usuarios día tras día. En mayo de 2025, la reconocida plataforma de desarrollo de bases de datos y backend Supabase sufrió un incidente de seguridad significativo cuando su cuenta oficial en X, antes conocida como Twitter, fue vulnerada por atacantes maliciosos. Este incidente no solo expone ciertas vulnerabilidades por parte de los usuarios y las plataformas, sino que también ofrece valiosas lecciones sobre la importancia de las buenas prácticas en ciberseguridad. El ataque ocurrió el 9 de mayo de 2025 y, afortunadamente, el equipo de Supabase pudo recuperar el control de su cuenta rápidamente, detectando y neutralizando las acciones del atacante. Para comprender a fondo lo sucedido, es importante analizar paso a paso el modus operandi utilizado y los elementos que hicieron posible el compromiso de la cuenta.

En primer lugar, el ataque se inició por medio de un correo electrónico de phishing altamente sofisticado. La víctima, es decir, el equipo de Supabase encargado de la gestión de la cuenta, recibió un email con un remitente que imitaba ser una notificación oficial de la propia plataforma X. El asunto del correo indicaba que había un problema con el contenido publicado por la cuenta de Supabase, generando alarma inmediata. Esto activó el sentido de urgencia para el equipo, quienes fueron invitados a apelar la supuesta restricción utilizando un enlace incluido en el mensaje. Este enlace, sin embargo, era un vector de ataque disfrazado bajo la apariencia de un proceso legítimo de revisión.

Al hacer clic en él, el equipo fue dirigido a una página fraudulenta en la cual se solicitaba ingresar la contraseña de la cuenta para «verificar» la identidad y desbloquear el acceso. La ingeniosa recreación visual de la página engañó a los usuarios, lo que permitió al atacante obtener las credenciales necesarias para acceder a la cuenta oficial. Un aspecto llamativo y peligroso de este hackeo fue que, una vez dentro, el atacante procedió a desactivar la autenticación de dos factores (2FA), una medida de seguridad que se implementa para añadir una capa adicional de protección más allá de la contraseña. Al deshabilitar esta función, se abrió una ventana para que se realizaran acciones malintencionadas sin recibir avisos inmediatos o requerir más verificaciones de identidad. Además, el intruso intentó agregar cuentas delegadas, es decir, otorgar accesos adicionales a otras personas o bots, lo que podría haber facilitado el control continuo de la cuenta.

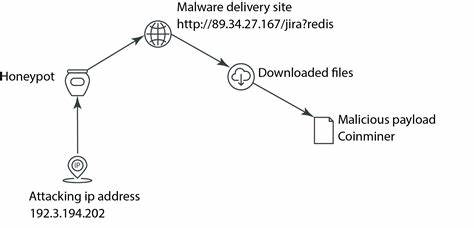

También conectó aplicaciones de terceros como Buffer y Hootsuite, herramientas comunes para la gestión y programación de publicaciones en redes sociales. El propósito de estas conexiones era manipular la cuenta y difundir mensajes fraudulentos o spam sin la necesidad de acceder directamente a la cuenta constantemente. Durante el tiempo en que el atacante tuvo el control de la cuenta, se enviaron varios tweets relacionados con criptomonedas, específicamente spam que podía estar asociado con estafas. Este tipo de actividad perjudica gravemente la reputación de la marca y puede llevar a la pérdida de confianza de sus seguidores y clientes. Afortunadamente, una vez que el equipo de Supabase se dio cuenta del acceso no autorizado, tomaron medidas inmediatas para recuperar el control.

El proceso incluyó restablecer todas las configuraciones de seguridad, cambiar las contraseñas y revocar los permisos de las aplicaciones conectadas. También se pusieron en contacto con la comunidad para alertar sobre la situación y ofrecer apoyo en caso de que alguna persona detectara comportamientos sospechosos relacionados con el incidente. Este evento no solo es un llamado de atención para Supabase, sino para todas las organizaciones y usuarios que manejan cuentas en plataformas sociales con gran visibilidad. Las técnicas de phishing continúan evolucionando y, a menudo, logran engañar incluso a usuarios experimentados y equipos técnicos capacitados. Para fortalecer la seguridad y evitar ser víctimas de ataques similares, es fundamental adoptar prácticas como la verificación estricta de la autenticidad de los emails recibidos, especialmente aquellos que solicitan acciones inmediatas o datos sensibles.

Nunca se recomienda ingresar credenciales a través de enlaces en correos electrónicos sin antes corroborar la legitimidad del mensaje directamente en la plataforma oficial. Adicionalmente, mantener la autenticación de dos factores activada y, cuando sea posible, utilizar métodos más robustos como llaves físicas o autenticadores de aplicaciones puede evitar que terceros accedan a las cuentas incluso si conocen la contraseña. Otro punto crucial es revisar periódicamente las aplicaciones y servicios conectados a las cuentas, revocando accesos que ya no sean necesarios o que parezcan sospechosos. Las integraciones con plataformas de gestión social, por prácticas comunes y comodidad, no deben pasar por alto su monitoreo constante. El equipo de Supabase también destacó la importancia de la comunicación directa y rápida con los perfiles de seguridad y soporte de las plataformas para mitigar cualquier posible daño.

Así mismo, informaron que ante cualquier actividad sospechosa relacionada con su cuenta la comunidad podía contactar a los administradores oficiales vía mensajes directos u otros canales seguros. En conclusión, el hackeo a la cuenta de Supabase en X refleja una realidad compleja entorno a la seguridad digital y la importancia de estar atentos ante señales de phishing y ataques informáticos. La velocidad de respuesta y la implementación de estrategias adecuadas de defensa fueron fundamentales para contener el problema y minimizar sus consecuencias. Este caso debe motivar a profesionales, empresas y usuarios comunes a reforzar sus protocolos de seguridad, educarse constantemente sobre las amenazas actuales y mantener una actitud vigilante frente a cualquier intento de acceso no autorizado. La protección de la identidad digital y la confianza de la comunidad online dependen en gran medida de estas acciones preventivas y correctivas.

No hay duda que, en la era de la información, la ciberseguridad es un aspecto imprescindible que requiere inversión, conocimiento y compromiso constante para evitar daños mayores y preservar la integridad en el ecosistema digital.