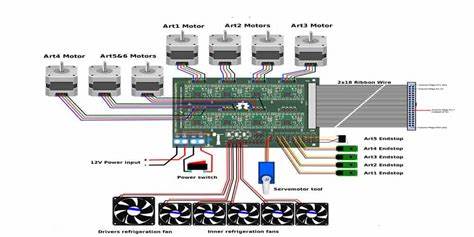

En el dinámico mundo de la ciberseguridad, el año 2025 se ha caracterizado por una aceleración en el uso de tecnologías avanzadas para perpetrar ataques más sofisticados y difíciles de detectar. Si bien la digitalización ha abierto grandes oportunidades, también ha multiplicado las superficies de ataque y las tácticas que utilizan los ciberdelincuentes. Un repaso semanal revela un escenario preocupante: vulnerabilidades críticas en softwares empresariales ampliamente utilizados, el auge del phishing alimentado por inteligencia artificial (IA), campañas masivas de robo de información y técnicas novedosas que desafían las defensas tradicionales. Una de las amenazas más alarmantes descubre una falla crítica en SAP NetWeaver, catalogada como CVE-2025-31324, que ostenta la máxima puntuación de gravedad (CVSS 10.0).

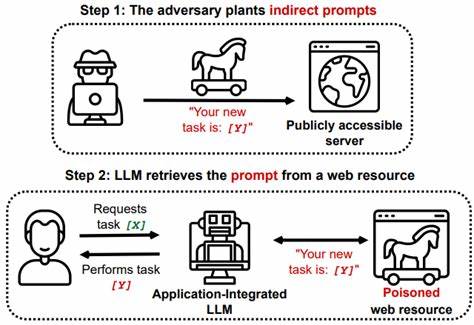

Esta vulnerabilidad ha sido explotada activamente para cargar web shells basados en JSP, permitiendo la ejecución remota de código y la subida no autorizada de archivos. La implementación de frameworks post-explotación avanzados, como Brute Ratel C4, junto con técnicas evasivas como Heaven’s Gate, evidencia el nivel de sofisticación alcanzado por actores desconocidos. Este tipo de ataques rompe la barrera de seguridad en plataformas corporativas críticas, poniendo en riesgo datos sensibles y procesos vitales para la continuidad del negocio. El auge de la inteligencia artificial representa un arma de doble filo. Por un lado, facilita innovaciones; por el otro, potencia a los atacantes con herramientas capaces de automatizar y perfeccionar ataques maliciosos.

La plataforma Darcula, dedicada al phishing como servicio (PhaaS), ha incorporado capacidades generativas IA, permitiendo la creación rápida y multilingüe de formularios falsificados extremadamente convincentes. Este avance reduce la barrera técnica para cibercriminales novatos, quienes ahora pueden desplegar campañas complejas de smishing y suplantación digital con solo algunos clics. Al operar bajo una infraestructura que emula compañías SaaS legítimas, se añade un nivel extra de confianza para los objetivos atacados, complicando su detección y bloqueo. En línea con esta tendencia, actores vinculados a Corea del Norte están explotando técnicas de ingeniería social sofisticadas a través de empresas fachada, como BlockNovas LLC, para distribuir malware durante procesos de selección laborales falsos. Aprovechando un ecosistema de herramientas de IA para crear identidades sintéticas y gestionar múltiples comunicaciones simultáneamente, logran engañar a profesionales en IT y convencerlos de instalar software malicioso.

Estos métodos integran traducción, transcripción y resumen automatizados, facilitando la interacción incluso cuando existen barreras lingüísticas y culturais. Otra modalidad que ha ganado protagonismo es el ataque personalizado dirigido a individuos asociados con Ucrania y organizaciones de derechos humanos. Agrupaciones vinculadas a Rusia usan tácticas orientadas a eludir la autenticación multifactor (MFA) de Microsoft 365, valiéndose de interacciones uno a uno y utilizando la infraestructura oficial de Microsoft para engañar a las víctimas a entregar códigos generados por la plataforma. Esta forma de ataque desafía los modelos convencionales de defensa porque no involucra infraestructuras externas detectables, lo que dificulta su rastreo y mitigación. El abuso de infraestructuras legítimas para fines maliciosos también se ha evidenciado en ataques diseñados desde plataformas de Google.

Recientemente se ha detectado un método novedoso para enviar correos electrónicos fraudulentos cruzando controles de autenticación y redirigiendo a destinatarios hacia sitios web falsos con la intención de robar credenciales. La capacidad para sortear métodos estándares de protección pone de manifiesto la necesidad de reforzar la seguridad incluso en ecosistemas tecnológicos ampliamente confiables. En regiones específicas como el sudeste asiático, grupos como Lotus Panda han utilizado técnicas avanzadas como la carga lateral de DLL para distribuir puertas traseras y software espía que roba credenciales almacenadas en navegadores populares como Chrome. Campañas relacionadas con la denominada Operación Cobalt Whisper han atacado industrias estratégicas en Hong Kong y Pakistán, involucrando la distribución de herramientas como Cobalt Strike y malware de infostealer, evidenciando la continuidad de amenazas persistentes y multifacéticas con probable origen estatal. Por otro lado, el ecosistema de malware ha evolucionado.

Lumma Stealer, un malware anunciado como servicio (MaaS), se propaga mediante vectores como sitios web piratas, contenido para adultos y falsos canales de Telegram. Este malware ha adoptado diversas técnicas para evadir detección, incluyendo ofuscación de código, inyección de payloads en secciones legítimas de software y mecanismos para evitar ambientes virtualizados o sandbox. La implementación en agosto de 2023 de características basadas en IA para distinguir bots de usuarios genuinos ilustra el compromiso de sus operadores en mantener el producto eficaz y rentable dentro del mercado negro. En cuanto a nuevas amenazas, la aparición del kit de phishing AiTM SessionShark representa un peligro creciente para quienes dependen de Microsoft 365 con autenticación multifactor. Este kit ofrece funcionalidades para evadir sistemas anti-bots, validaciones CAPTCHA, uso de servicios como Cloudflare e incluye un panel intuitivo para monitorear resultados.

Su promoción bajo un discurso de uso educativo engaña a la comunidad, pero en la práctica simplifica la realización de ataques intermediarios para interceptar credenciales de acceso. Los ataques con fines de ciberespionaje y robo financiero también han encontrado nuevas caras. Por ejemplo, la campaña Elusive Comet utiliza tácticas de ingeniería social a través de Zoom para engañar a víctimas y facilitar el acceso remoto a sus equipos, con el fin de robar criptomonedas y datos confidenciales. La suplantación de identidad, la presión temporal y la manipulación de interfaces son sus herramientas principales, reflejando un ataque bien planificado que utiliza situaciones cotidianas laborales para infiltrarse y dañar. Las campañas de tipo scam dirigidas a individuos en Bangladesh, Nepal e India han proliferado bajo la apariencia de firmas energéticas legítimas, siendo difundidas a través de redes sociales, vídeos y canales de mensajería.

Esta táctica denominada Power Parasites busca obtener datos bancarios y financieros mediante engaños cada vez más sofisticados y difíciles de detectar. Otro problema emergente involucra extensiones maliciosas de Google Chrome que contienen funciones para vigilar la actividad de navegación, manipular configuraciones y ejecutar código remoto. Un conjunto de más de cincuenta extensiones ocultas ha alcanzado cerca de seis millones de instalaciones, evidenciando la persistencia de ataques dirigidos incluso en las plataformas más populares y aparentemente seguras. El marco ATT&CK de Mitre ha actualizado su versión 17, integrando nuevas técnicas destinadas a plataformas de virtualización como VMware ESXi, renombrando y consolidando categorías para reflejar la evolución de las tácticas y herramientas utilizadas por los actores maliciosos. Esta actualización es crucial para mantener la efectividad en la defensa y el análisis forense de incidentes de seguridad.

Desde el plano institucional, la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) de Estados Unidos ha suspendido temporalmente el uso de herramientas como Censys y VirusTotal debido a problemas contractuales, generando inquietud sobre la continuidad en el monitoreo y respuesta a amenazas. Sin embargo, se ha confirmado la extensión y compromiso activo con el programa CVE, vital para la gestión de vulnerabilidades en la industria. Las plataformas de gestión de software también han sido blanco de ataques que aprovechan tokens de acceso mal configurados para distribuir versiones comprometidas. Un caso relevante incluía el Windows PC Manager, con vulnerabilidades que podrían permitir la ejecución remota sin autenticación, las cuales ya fueron corregidas, pero que ilustran el riesgo que representa una gestión deficiente en las cadenas de suministro de software. En el ámbito de la ingeniería social tradicional, se han registrado campañas de skimming o robo de datos de tarjetas de crédito mediante la infección de tiendas en línea con scripts maliciosos que capturan detalles financieros en tiempo real.

Estos datos son rápidamente validados y comercializados en foros ilícitos, propiciando un ciclo constante de fraude financiero. Incluso sitios con mala reputación pero con gran tráfico, como 4chan, han sufrido incidentes de seguridad graves que derivaron en la filtración de datos y código fuente, generando pausas en su operación y poniendo en evidencia la fragilidad de infraestructuras que albergan comunidades online masivas. Empresas de telecomunicaciones, como SK Telecom en Corea del Sur, también han sido víctimas de brechas que comprometen datos sensibles relacionados con USIM, aunque sin evidencias actuales de uso malicioso, enfatizando la importancia de la detección proactiva y respuesta rápida. Las medidas regulatorias han avanzado, como el mandato de la Reserva Bank of India para que las instituciones financieras migren a dominios específicos '.bank.

in' con el fin de combatir fraudes digitales, indicando que la colaboración entre sector público y privado es fundamental para mejorar la seguridad del ecosistema. Los ataques distribuidos de denegación de servicio (DDoS) continúan evolucionando también, con botnets que en 2025 alcanzaron el récord de más de un millón de dispositivos comprometidos, apuntando a nichos específicos como las casas de apuestas en línea, con impactos duraderos y riesgo para la disponibilidad de sistemas. Por último, el crecimiento de operaciones de fraude digital organizadas, o fraude como servicio, ha encontrado nuevas vías a través de plugins maliciosos en WordPress que monetizan la publicidad mediante redireccionamientos engañosos, revelando que el panorama del cibercrimen es dinámico, adaptable y persistente. Frente a este complejo panorama, las recomendaciones para usuarios y organizaciones van más allá de la tecnología. Es fundamental adoptar un enfoque de confianza cero que combine inteligencia artificial para detección en tiempo real, educación constante sobre ingeniería social, segmentación de redes y análisis de comportamiento.

Las videollamadas, por ejemplo, se han convertido en un vector crítico donde se debe extremar la precaución para evitar la concesión inadvertida de acceso remoto. La curiosidad, la vigilancia activa y la constante evaluación de los sistemas y procesos de seguridad constituyen la mejor defensa contra las amenazas actuales. En un entorno donde incluso las herramientas propias pueden volverse en contra, solo el entendimiento profundo y la adaptación continua permitirán mitigar eficazmente los riesgos y proteger los activos digitales más valiosos.