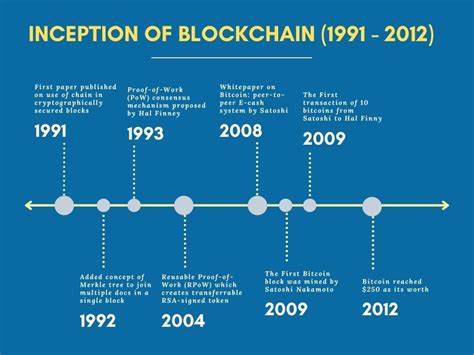

En los últimos años, la seguridad en el ámbito de la tecnología blockchain y el desarrollo de criptomonedas ha tomado un papel crucial debido al creciente interés y adopción de estas tecnologías. No obstante, esta evolución ha generado también nuevas amenazas cibernéticas, especialmente de grupos de hackers patrocinados por estados, como es el caso de un grupo norcoreano conocido como Slow Pisces. Este colectivo ha sido vinculado recientemente a campañas sofisticadas que tienen como objetivo principal a desarrolladores de criptomonedas mediante la explotación de la red profesional LinkedIn para propagar malware infostealer. El uso de LinkedIn como plataforma principal para estos ataques responde a la búsqueda de una mayor efectividad y personalización. Los hackers se hacen pasar por reclutadores legítimos, contactando directamente a profesionales del desarrollo de software en el espacio de criptomonedas, lo que genera una apariencia de confianza que facilita el primer contacto.

En esta dinámica, los reclutadores ficticios envían PDFs aparentemente inofensivos, que describen supuestas ofertas laborales, intentando captar el interés de sus víctimas para iniciar el siguiente paso de la campaña. Este método no es solo ingenioso, sino que también refleja un cambio estratégico en las tácticas de entrega de malware. En lugar de emplear phishing masivo tradicional, Slow Pisces adopta una aproximación mucho más personalizada y controlada, identificando cuidadosamente a sus objetivos y ajustando la entrega del malware basándose en factores como la ubicación geográfica, la dirección IP, el tiempo de acceso y los encabezados HTTP. Esto permite al grupo evadir detecciones tempranas y maximizar el impacto de sus ataques contra blancos seleccionados. Los cargos útiles distribuidos en esta campaña son dos nuevos tipos de malware llamados RN Loader y RN Stealer.

RN Loader tiene la función de recopilar información básica del sistema infectado y transmitirla a los centros de control de los atacantes. Por otro lado, RN Stealer es un programa mucho más avanzado que roba datos altamente sensibles, incluyendo nombres de usuario, configuraciones específicas del sistema operativo macOS, claves SSH, credenciales almacenadas y configuraciones de servicios en la nube como AWS, Kubernetes y Google Cloud. Una particularidad destacable es el uso de repositorios en GitHub como vehículo para distribuir el malware. Los hackers crean repositorios con código aparentemente legítimo, que incluyen proyectos comunes como aplicaciones para analizar datos bursátiles, estadísticas deportivas o información meteorológica, junto con un componente malicioso incorporado. Este método aprovecha la reputación y confiabilidad que ofrece GitHub para atraer a desarrolladores desprevenidos que clonan o ejecutan código sin sospechar el riesgo.

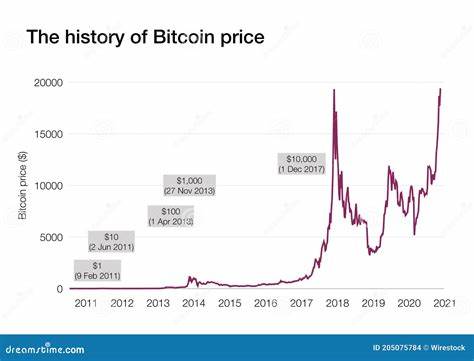

El hecho de que Slow Pisces emplee lenguajes de programación populares como Python, JavaScript y Java facilita la infiltración en diferentes frentes del desarrollo de software, dependiendo del tipo de rol profesional al que se dirigen. Además, la inclusión selectiva de técnicas avanzadas de ocultación, como la deserialización de YAML o el uso de funciones EJS escapeFunction solo cuando es estrictamente necesario, dificulta la detección del malware y complica el análisis por parte de expertos en seguridad. Estas sofisticadas tácticas de ataque evidencian que no se trata solo de robo de datos, sino de un esfuerzo sistemático y organizado para penetrar en uno de los sectores más dinámicos y lucrativos de la economía digital: las criptomonedas. La estimación de pérdidas atribuibles a Slow Pisces es alarmante, con más de mil millones de dólares sustraídos en 2023 de múltiples organizaciones relacionadas con criptomonedas. Esto incluye cuantiosos robos, como un fraude por 308 millones de dólares de una compañía japonesa y otro de 1,5 mil millones de dólares en un exchange ubicado en Dubái.

Para los profesionales que trabajan en proyectos de criptomonedas, este escenario representa un llamado urgente a reforzar las medidas de seguridad. La distinción rigurosa entre dispositivos personales y corporativos, la implementación de políticas estrictas para el uso de redes sociales profesionales y la verificación minuciosa de los contactos y las ofertas de trabajo son elementos fundamentales para protegerse ante amenazas dirigidas. Además, es indispensable que los desarrolladores estén capacitados para identificar señales de phishing y manipulaciones en plataformas digitales, así como para adoptar una postura proactiva frente a la instalación de software mediante repositorios. El uso de entornos aislados para probar código desconocido, la revisión exhaustiva del contenido de los repositorios y la implementación de soluciones de seguridad que detecten comportamientos sospechosos en memoria pueden marcar la diferencia para evitar la infección. Paralelamente, las plataformas mismas juegan un papel crítico.

En respuesta a esta campaña, GitHub y LinkedIn han eliminado las cuentas y repositorios asociados con estos ataques, una acción que pone de manifiesto el compromiso necesario de los proveedores de servicios para mitigar amenazas en sus ecosistemas. Sin embargo, la capacidad de estos grupos para renovar y adaptar sus tácticas implica que la vigilancia debe mantenerse constante. Este tipo de campañas reflejan un fenómeno más amplio en el cual actores estatales o patrocinados por estados utilizan técnicas de ingeniería social aliados a la tecnología para atacar sectores cruciales de la economía digital global. En particular, el sector de las criptomonedas, por su naturaleza descentralizada y por el alto valor transaccional, se ha convertido en un objetivo prioritario que atrae la atención de grupos que operan al margen de la ley y con recursos significativos. En conclusión, la amenaza que representan grupos como Slow Pisces resalta la importancia de la ciberseguridad como un pilar fundamental dentro del desarrollo de cualquier proyecto tecnológico, especialmente en áreas tan sensibles y expuestas como las criptomonedas.

La combinación de educación, herramientas técnicas, políticas estrictas y cooperación entre plataformas es la vía más segura para minimizar riesgos y proteger tanto a las empresas como a los profesionales que trabajan en este entorno altamente competitivo y vulnerable.