En el mundo cada vez más conectado en el que vivimos, la seguridad digital se ha convertido en una prioridad esencial tanto para individuos como para organizaciones. Recientemente, el caso de Kyle Schutt, un ingeniero de software asociado a DOGE, ha cobrado relevancia debido a la infección de su computadora personal por malware y la posterior aparición de sus credenciales en múltiples bases de datos de stealer logs o registros de robo de información. Este incidente pone en evidencia la gravedad de las vulnerabilidades en torno a la protección de datos personales y profesionales, así como los riesgos asociados a la filtración de credenciales en la era digital. Kyle Schutt, un profesional de 37 años identificado como ingeniero de software para DOGE, fue objeto de un ataque cibernético que comprometió su dispositivo personal. Según reportes, su ordenador fue infectado con un tipo de malware diseñado específicamente para robar información confidencial, como nombres de usuario y contraseñas, mediante técnicas que registran las pulsaciones del teclado o monitorean formularios web.

Lo particularmente preocupante del caso es que las credenciales del ingeniero aparecieron en al menos cuatro conjuntos de datos distintos conocidos como stealer logs, publicados desde finales de 2023. Este fenómeno evidencia no solo la facilidad con la que una computadora puede ser infiltrada, sino también la complejidad para rastrear la fuente y el momento exacto del ataque. Poner en el contexto la magnitud de la filtración de datos es fundamental para comprender el impacto de estos incidentes. A través de la plataforma Have I Been Pwned, se observa que la dirección de correo electrónico personal de Schutt ha sido parte de 51 brechas de datos conocidas y apareció en cinco pastes distintos a lo largo de años, implicando que su información ha estado expuesta repetidamente en diferentes eventos de filtración. Desde ataques masivos como la brecha de Adobe en 2013, que comprometió a más de 153 millones de usuarios, hasta la vulneración en LinkedIn en 2016 y la filtración más reciente en 2024 relacionada con un sitio de noticias conservador, la información personal de Schutt ha estado distribuida en múltiples incidentes.

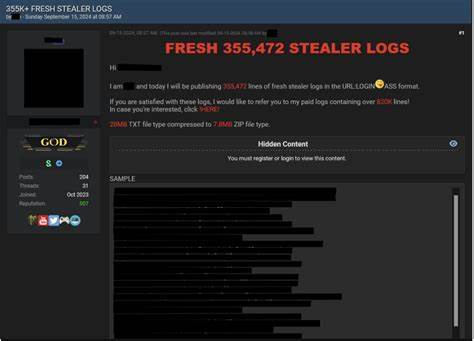

Aunque estar incluido en una brecha no implica responsabilidad o acción indebida por parte del usuario, su recurrencia sí resalta la persistencia del riesgo al que estuvo expuesto. Más preocupante aún que las brechas tradicionales son los stealer logs, que constituyen una forma avanzada de robo de credenciales. Estos registros son recopilados mediante malware sofisticado que captura las rutas URL junto con los nombres de usuario y contraseñas introducidas en diferentes sitios. Al infectar un dispositivo, el software malicioso monitoriza discretamente las interacciones del usuario, enviando la información capturada a sus atacantes, quienes luego pueden utilizarla o distribuirla. Cuatro importantes conjuntos de stealer logs contenían datos de Schutt, entre ellos Naz.

API, una masiva base de datos con más de 100 gigabytes de registros publicada en un conocido foro de hacking en 2023, que incluía 71 millones de correos electrónicos únicos y 100 millones de contraseñas. Además, en 2024 y 2025 fueron filtrados otros lotes incluso más grandes, que contenían hasta 23 mil millones de filas de datos de este tipo. El caso suscita una reflexión profunda sobre las prácticas de seguridad dentro del entorno laboral y personal, especialmente para personas vinculadas a áreas tecnológicas de alto riesgo. Se desconoce si Schutt empleaba un dispositivo dedicado estrictamente para tareas profesionales en DOGE o si utilizaba su computadora personal para ambos fines. La posibilidad de que las credenciales fuese accesibles en un equipo infectado no es menor; de existir un control deficiente, esto podría exponer no solo su información sino también datos sensibles de la organización para la que trabaja, creando un riesgo mayor que va más allá del individuo.

Dogecoin (DOGE), siendo una entidad cuya operativa influye en áreas fundamentales, ha sido cuestionada en cuanto a la gestión interna y la competencia de su equipo. La filtración apunta a un posible descuido en cuanto a las políticas de seguridad informática, que debería incluir la segregación absoluta entre dispositivos personales y corporativos, además de la implementación rigurosa de medidas de protección como el uso de gestores de contraseñas, contraseñas fuertes y únicas, y la adopción plena de la autenticación de dos factores (2FA) para minimizar el impacto de filtraciones. La realidad de la actual era digital nos obliga a reconocer la vulnerabilidad constante frente a amenazas cibernéticas potencialmente devastadoras. Aunque estar presente en múltiples brechas y registros de robo puede parecer un fenómeno común —dado que cualquier persona con presencia en Internet está en riesgo— la frecuencia y la cantidad de datos comprometidos en este caso particular subrayan la necesidad urgente de reexaminar y reforzar la postura de ciberseguridad individual y corporativa. Para mitigar riesgos, es esencial adoptar medidas preventivas sólidas que reduzcan la probabilidad de ser infectados con malware o sufrir el robo de credenciales.

El uso de administradores de contraseñas para generar y almacenar combinaciones fuertes y únicas disminuye significativamente la efectividad del robo de datos. Asimismo, nunca reutilizar contraseñas en múltiples sitios evita que la exposición en un lugar afecte otras cuentas. La autenticación de dos factores es una barrera adicional vital que dificulta el acceso no autorizado incluso cuando un atacante dispone de la contraseña. En conclusión, el caso de Kyle Schutt ejemplifica la compleja y peligrosa realidad de las infecciones por malware y la consecuente filtración de datos sensibles. Más allá del impacto personal, revela la importancia crítica para empresas y profesionales de implementar y mantener prácticas de seguridad cibernética robustas.

La vigilancia constante, la educación en ciberseguridad y la adopción de tecnologías y protocolos destinados a proteger los datos constituyen la defensa principal ante amenazas que continúan evolucionando y proliferando a nivel global. La reflexión que deja este episodio debe ser un llamado para que usuarios y organizaciones comprendan que en la era digital, proteger la información personal y profesional ya no es opcional, sino una exigencia ineludible para garantizar la integridad y la confianza en el ecosistema digital.