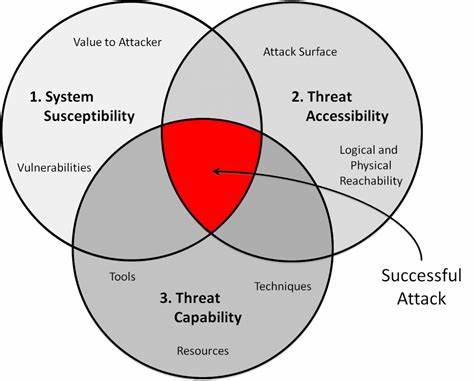

En la era digital actual, la ciberseguridad tradicional se ha centrado mayormente en proteger sistemas contra hackers altamente capacitados que buscan acceder a datos sensibles o interrumpir servicios críticos. Sin embargo, esta mirada habitual pasa por alto un espectro más amplio y menos técnico de amenazas: los daños sociales que las tecnologías pueden facilitar o amplificar en la vida cotidiana. En este contexto surge el modelo HARMS, una inovadora metodología que propone una perspectiva humana en la evaluación de riesgos y vulnerabilidades técnicas, enfocándose en cómo la tecnología puede ser utilizada para causar perjuicios a nivel interpersonal. El planteamiento tradicional de la seguridad informática suele priorizar amenazas técnicas complejas como malware, phishing o ataques de denegación de servicio, dejando un vacío en la protección contra abusos que no requieren habilidades informáticas avanzadas pero que provocan daños igualmente graves. Casos como el abuso doméstico apoyado en dispositivos conectados, la vigilancia invasiva o la manipulación digital son formas de mal uso que el enfoque clásico no contempla suficientemente.

Human HARMS es un acrónimo que engloba cinco tipos de daños sociales relacionados con el uso abusivo de la tecnología: Acoso (Harassment), Acceso e infiltración (Access and infiltration), Restricciones (Restrictions), Manipulación y alteración (Manipulation and tampering), y Vigilancia (Surveillance). Cada uno de estos aspectos representa una forma específica en que las tecnologías actuales, como los dispositivos inteligentes en el hogar, pueden ser explotadas para controlar, intimidar o herir emocionalmente a otras personas. El acoso digital, por ejemplo, se manifiesta cuando un individuo utiliza herramientas tecnológicas para hostigar o molestar a otra persona de manera persistente. Los dispositivos como altavoces inteligentes pueden ser manipulados para reproducir mensajes ofensivos o sonidos molestos que generen estrés o ansiedad en las víctimas. Además, estos aparatos, en manos equivocadas, pueden alterar información personal, como modificar citas en calendarios conectados, lo que puede causar desorientación y dificultades sociales.

El acceso y la infiltración se refieren a situaciones en las cuales un atacante, sin necesidad de conocimientos técnicos sofisticados, puede aprovechar vulnerabilidades o el diseño de un sistema para ingresar sin permiso a dispositivos o plataformas que controlan aspectos importantes de la vida cotidiana. Un abusador doméstico, por ejemplo, podría acceder remotamente a cámaras de seguridad, dispositivos de domótica o incluso registros de comunicaciones para vigilar a su pareja o familiares, violando su privacidad y seguridad. Las restricciones constituyen otro tipo de amenaza social, donde el uso de la tecnología se orienta a limitar la autonomía y libertad de acción de una persona. Esto puede darse al bloquear el acceso a ciertos servicios digitales o recursos indispensables para la vida diaria, o modificar configuraciones para impedir realizar actividades normalmente permitidas. Tales tácticas pueden fortalecer dinámicas de control y dependencia típicas en situaciones de abuso.

Por su parte, la manipulación y alteración implica la modificación intencional de datos, configuraciones o comportamientos de dispositivos para engañar o confundir al usuario. La interferencia en sistemas automatizados –como los que regulan el hogar inteligente– puede desencadenar eventos inesperados que pongan en duda la memoria o la percepción de la realidad de las personas afectadas, lo que puede afectar su salud mental y su bienestar. Finalmente, la vigilancia se refiere al seguimiento y monitoreo no consentido de las personas a través de medios tecnológicos, invadiendo la intimidad y controlando sus actividades sin su conocimiento. Los dispositivos conectados recopilan datos constantemente, y si estos son utilizados maliciosamente, pueden facilitar la obtención de información sensible para ejercer control o ejercer chantaje emocional. Lo que distingue al modelo HARMS de otros enfoques reconocidos como STRIDE es su clara orientación hacia las implicancias humanas y sociales de la tecnología, en lugar de limitarse a evaluar vulnerabilidades técnicas.

Si bien existen coincidencias entre componentes –como la vigilancia en HARMS y la divulgación de información en STRIDE–, cada uno aborda dimensiones distintas del riesgo. Por ejemplo, el acoso no tiene equivalente directo en STRIDE y destaca la necesidad de abordar la mala utilización de la tecnología para infligir daño psicológico. La interacción entre las diferentes categorías de HARMS es frecuente y compleja. Un solo ataque o abuso puede involucrar varios tipos de amenazas simultáneamente, lo que exige un análisis integral y consciente del contexto social y técnico. Un caso ilustrativo es el doxxing, que combina la vigilancia para recopilar información privada y el acoso para difundirla públicamente con intención de daño.

El valor real de Human HARMS radica en que invita a diseñadores, desarrolladores e investigadores a ir más allá de las medidas técnicas clásicas y considerar cómo los dispositivos y aplicaciones pueden ser reproyectados para prevenir estos tipos de mal uso. En la práctica, esto significa incorporar salvaguardas pensadas para proteger a usuarios vulnerables dentro de sus entornos cotidianos, como evitar el acceso fácil a configuraciones sensibles o incluir notificaciones transparentes sobre cambios en dispositivos. En un mundo donde la internet de las cosas y la conectividad ubicua están en auge, esta visión humana y multidimensional de la seguridad se vuelve imprescindible. La proliferación de tecnologías inteligentes crea oportunidades sin precedentes para mejorar la calidad de vida, pero también abre nuevas vías para la explotación y el abuso. Por lo tanto, es fundamental adoptar un enfoque holístico y centrado en las personas que permita equilibrar innovación y protección.

Integrar el modelo HARMS en la práctica habitual de desarrollo y auditoría de sistemas implica fomentar una conciencia más profunda sobre las implicaciones sociales de la tecnología. Implica también colaborar estrechamente con expertos en derechos humanos, psicología y sociología para mapear riesgos de forma exhaustiva y proponer mitigaciones efectivas. Además, la incorporación de formatos más humanos y empáticos en la educación sobre ciberseguridad puede sensibilizar tanto a profesionales como a usuarios finales sobre la importancia de detectar y responder a amenazas sociales. Con un enfoque combinado, apoyado en múltiples modelos complementarios, será posible construir sistemas que no solo sean robustos técnicamente, sino también seguros y respetuosos a nivel social y emocional. En conclusión, la seguridad informática no puede ni debe ser entendida exclusivamente como la protección contra ataques técnicos sofisticados.

Human HARMS representa un paso crucial hacia una concepción más amplia que identifica y mitiga daños sociales facilitados por la tecnología. Este modelo proporciona una guía valiosa para diseñar sistemas que resguarden a las personas de formas de abuso menos visibles pero profundamente dañinas. El futuro de la ciberseguridad requiere integrar este enfoque humano para crear entornos digitales donde la tecnología sirva verdaderamente para empoderar y proteger a todos, evitando que sea una herramienta más en manos de quienes buscan causar daño. La adopción de esta perspectiva transformará el desarrollo tecnológico y permitirá construir una sociedad más segura, justa y consciente del potencial –y los riesgos– que conlleva la tecnología en nuestras vidas.

![Why Prescription Drug Prices in the US Are So High [2024]](/images/767F5126-1870-4D6D-9951-1AC00A277F98)