La constante evolución de la tecnología y la seguridad informática obliga a la comunidad global a adaptarse a nuevos estándares y protocolos que prometen mayor seguridad y eficiencia. En este contexto, la deprecación de algoritmos criptográficos antiguos es una práctica habitual para mitigar riesgos y proteger sistemas. Sin embargo, el proceso de abandonar el algoritmo SHA1 ha generado una dinámica que muchos consideran innecesaria e improductiva, conocida como la "degradación inútil" o "pointless churn" en inglés. Este fenómeno merece una reflexión profunda sobre sus causas y consecuencias, especialmente cuando se considera el impacto real en la práctica y las alternativas disponibles. SHA1, abreviatura de Secure Hash Algorithm 1, fue durante mucho tiempo un estándar ampliamente utilizado en seguridad informática para la generación de resúmenes o hashes de datos.

Su función principal era garantizar la integridad de la información y validar la autenticidad en diversos procesos como firmas digitales, gestión de certificados, validación de archivos y más. Sin embargo, su diseño comenzó a ser cuestionado cuando investigadores lograron encontrar colisiones, es decir, dos diferentes entradas de datos que generaban el mismo resumen SHA1, minando así su confiabilidad. El caso más significativo y público de la vulnerabilidad de SHA1 fue la presentación de dos archivos PDF con contenido diferente pero con el mismo hash SHA1. Esta hazaña técnica reveló una debilidad fundamentada, aunque su ejecución demandó un enorme esfuerzo computacional y no se tradujo en un ataque inmediato y generalizado a sistemas reales. De hecho, para realizar la colisión se requirió mucha más potencia y tiempo del que la mayoría de actores maliciosos tendría fácil acceso, por lo que, aunque la amenaza era innegable, su aplicabilidad práctica permaneció limitada durante un período considerable.

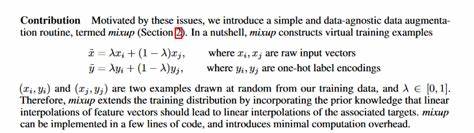

Sin embargo, la reacción de la industria y reguladores fue rápida y en muchos casos, radical. SHA1 comenzó a ser declarado obsoleto y fue prohibido en múltiples entornos, incluyendo ciertos entornos corporativos y herramientas de software usadas ampliamente. Esta prohibición generalizada llevó a cambios apresurados y a migraciones hacia algoritmos más robustos como SHA256. Lo paradójico es que, si bien la seguridad debería ser la prioridad principal, esta transición obligatoria trajo consigo consecuencias técnicas que no siempre se consideraron en su totalidad. Por ejemplo, en un caso puntual dentro de un proyecto que implementaba Hashcash —un sistema de prueba de trabajo usado para disminuir el correo basura o spam— un desarrollador, siguiendo la política de la empresa, reemplazó SHA1 por SHA256 sin evaluar el impacto técnico completo.

El resultado fue un algoritmo aproximadamente una vez y media a dos veces más lento, afectando el rendimiento y la experiencia de usuario, además de perder compatibilidad con numerosas herramientas y sistemas de terceros que solo eran compatibles con SHA1. Este ejemplo pone en evidencia la llamada "degradación inútil" o desgaste innecesario generado por la deprecación de SHA1. Cambios que, aunque bien intencionados, no siempre producen mejoras prácticas proporcionales a los costos en rendimiento, compatibilidad y esfuerzo de desarrollo. En algunos casos, estas adaptaciones resultan en sistemas menos eficientes, fracturas en ecosistemas de software existentes y un incremento significativo de tareas de mantenimiento y refactorización. Otro aspecto a considerar es la integración de SHA1 en herramientas críticas y sistemas ampliamente extendidos, como Git, uno de los sistemas de control de versiones más usados en desarrollo de software.

Git incorporó desde hace muchos años medidas específicas para detectar colisiones SHA1 y mitigar su impacto. Esto ha mantenido a Git como una plataforma segura para la mayoría de casos, sin que los usuarios necesiten cambiar inmediatamente a algoritmos más avanzados. Este hecho genera preguntas importantes sobre si la urgencia y el alcance de la descontinuación de SHA1 han sido justificados o si, en ciertas circunstancias, la atención estaría mejor dirigida hacia la integración de soluciones de mitigación basadas en el contexto y no a la eliminación total del algoritmo. Al fin y al cabo, la seguridad debe ser una cuestión práctica y efectiva, no solo basada en teorías o casos muy específicos y difíciles de replicar en la práctica real. Además, la velocidad de adopción de nuevas tecnologías criptográficas no siempre es homogénea.

Mientras sectores más conservadores y regulados presionan por la adopción inmediata de estándares más seguros, otros entornos más flexibles o con limitaciones técnicas enfrentan retos para migrar sin comprometer la estabilidad o compatibilidad con sistemas existentes. Esta desconexión entre la teoría y la práctica puede generar “churn” o fricción innecesaria en la producción y mantenimiento de software. Concretamente, el costo de modificar o actualizar sistemas para eliminar SHA1 puede ser significativo. Los desarrolladores deben dedicar tiempo y recursos a entender cómo implementar alternativas, probar su integración, ajustar rendimiento y resolver incompatibilidades con herramientas externas. Todo esto mientras se mantienen las funcionalidades críticas y la experiencia de usuario intactas.

En muchos casos, las organizaciones deben sopesar entre el riesgo implícito de usar un algoritmo menos robusto y el impacto tangible en sus operaciones diarias. La historia de la deprecación de SHA1 nos recuerda que la seguridad informática es un equilibrio delicado entre innovación, pragmatismo y recursos disponibles. No siempre la eliminación de un estándar antiguo es la mejor o única solución. En ocasiones, soluciones híbridas o mejoradas, apoyadas por mejores prácticas y controles adicionales, pueden servir mejor al ecosistema tecnológico que cambios bruscos y globales. Finalmente, es importante destacar que la criptografía y la seguridad evolucionan con y para los usuarios.

Los avances en ataques y defensas se dan en un constante tira y afloja. Es responsabilidad de los desarrolladores, empresas y comunidad tecnológica observar estas tendencias, evaluar riesgos de manera objetiva y diseñar estrategias que favorezcan tanto la seguridad como la eficiencia y la interoperabilidad. En resumen, la deprecación de SHA1 ha sido un proceso marcado por buenas intenciones, pero también por una fuerte dosis de desgaste técnico y operativo que en algún momento podría haberse evitado. Entender este fenómeno permite a la industria aprender y mejorar la gestión de futuras transiciones en seguridad, buscando un equilibrio óptimo que minimice el "churn" innecesario y maximice el valor real aportado a los sistemas y usuarios.