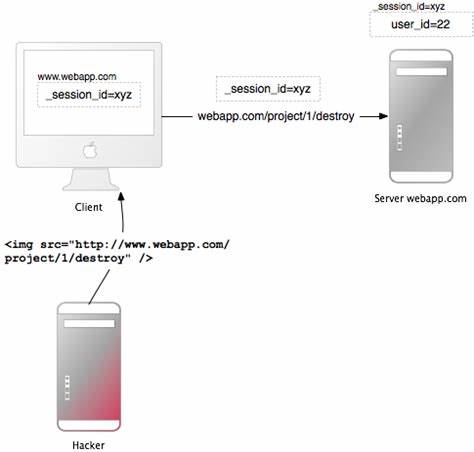

En el mundo del desarrollo web, la seguridad es un aspecto fundamental que no puede ser relegado a un segundo plano. Ruby on Rails, uno de los frameworks más populares y utilizados para crear aplicaciones web, ofrece diversidad de herramientas y mecanismos para garantizar la integridad y protección de las aplicaciones que desarrolla. Sin embargo, existen vulnerabilidades que, a pesar de los esfuerzos por corregirlas, siguen poniendo en riesgo a los sistemas. Una de ellas es el Cross-Site Request Forgery o CSRF, un tipo de ataque que explota la confianza que un sitio tiene en el navegador del usuario. El Cross-Site Request Forgery consiste en inducir a un usuario autenticado a realizar acciones no deseadas en una aplicación web en la que está logueado, sin que este lo perciba.

Atacantes se aprovechan de esta confusión para manipular solicitudes legítimas, generando efectos perjudiciales como cambios en configuraciones, transferencias de fondos, o cualquier operación sensible que la aplicación permita. Ruby on Rails, en sus versiones actuales y desde la implementación de un parche en 2022 y 2023 dedicado a mitigar esta amenaza, continúa siendo vulnerable a ataques que se basan en la forma en que el framework genera y maneja los tokens de autenticidad. Estos tokens, utilizados para validar la legitimidad de las solicitudes enviadas por el usuario, se diseñaron para actuar como una barrera contra solicitudes maliciosas, siendo esenciales para la protección CSRF. En Rails, la generación de estos tokens implica la producción de dos elementos: un "one time pad" (OTP), que es un valor aleatorio único para cada token, y un "raw token" o token base, que puede ser una cadena global o uno generado específicamente para un formulario determinado, dependiendo si se usa protección por formulario. El problema radica en el método por el cual Rails crea el token "enmascarado" (masked token), que combina el OTP y el "raw token" mediante una simple concatenación después de aplicar una operación XOR entre ambos.

Esta técnica, en teoría, busca evitar ataques basados en el análisis de tráfico cifrado, pero en la práctica resulta ser inseguros. Puesto que el OTP se incluye junto con el token cifrado, un atacante puede fácilmente extraerlo y reconstituir o incluso modificar el token genuino. Este diseño permite a un tercero con acceso al token interceptado decodificarlo, obtener el "raw token" y, posteriormente, generar nuevos tokens válidos que pasarán las validaciones del servidor. Es decir, la seguridad que se pretendía conseguir con la encriptación se ve comprometida porque la clave utilizada (el OTP) está expuesta, eliminando la confidencialidad esperada. Esta vulnerabilidad afecta tanto a las implementaciones que usan tokens globales, como a aquellas que adoptan la protección a nivel de formulario, en las que el token está designado específicamente para la acción y método HTTP correspondiente.

En ambas variantes, los atacantes pueden recrear tokens con la misma validez, generando potenciales escenarios para la falsificación de solicitudes. Un aspecto especialmente preocupante es que la explotación de esta debilidad no requiere de un conocimiento profundo ni de técnicas complejas por parte del atacante. Existen herramientas sencillas basadas en JavaScript que, tomando un token legítimo robado, permiten modificar componentes del OTP y recrear un token válido automáticamente. Esta facilidad aumenta el riesgo de que aplicaciones Rails sigan siendo objetivos efectivos de este tipo de ataques. Desde el punto de vista de la defensa, resulta fundamental comprender que la mera existencia de un token CSRF no garantiza protección absoluta.

La forma en que se maneja y construye ese token es vital para evitar que pueda ser manipulable o predecible. En el caso de Rails, la inclusión del OTP junto con el token cifrado no cumple con este principio básico de seguridad, debido a que el secreto utilizado para cifrar no se mantiene confidencial. La recomendación principal para desarrolladores y administradores de sistemas basados en Ruby on Rails es mantenerse atentos a las actualizaciones oficiales del framework que corrijan esta implementación defectuosa. El equipo de Rails debe revisar y modificar la forma en que se crean los tokens, evitando la inclusión directa de claves en los tokens enviados al cliente. Mientras tanto, es posible implementar medidas complementarias para reducir el riesgo, como reforzar las validaciones en el backend, usar cabeceras personalizadas para distinguir solicitudes legítimas, y limitar el alcance de los tokens usando mecanismos más robustos que no expongan sus componentes internos.

Sin embargo, ninguna de estas es una solución definitiva frente a la debilidad central identificada en el mecanismo actual. Además, los administradores deben prestar atención a la configuración del almacenamiento y entrega de los tokens CSRF, monitorizar intentos sospechosos de uso de tokens válidos fuera del contexto habitual y educar a los usuarios sobre prácticas seguras en el manejo de sesiones y certificados autenticados. En conclusión, el Cross-Site Request Forgery sigue siendo un desafío en la seguridad de aplicaciones web, y la implementación en Ruby on Rails, a pesar de los intentos de parcheo, presenta un mecanismo vulnerable que puede ser explotado por atacantes para falsificar solicitudes. La exposición directa del "one time pad" junto con el token cifrado elimina la confidencialidad necesaria para evitar la recreación maliciosa del token. Es esencial para la comunidad de desarrollo y seguridad de Rails trabajar conjuntamente en encontrar soluciones que ofrezcan protección genuina contra CSRF, implementando métodos criptográficos que respeten los principios básicos de confidencialidad y autenticidad.

Hasta entonces, mantener el marco actualizado, aplicar buenas prácticas y usar defensas adicionales son pilares imprescindibles para proteger aplicaciones y usuarios contra estas amenazas. La seguridad en la web es un campo en constante evolución. Ataques como CSRF demuestran la importancia de revisar detalladamente las soluciones implementadas, no quedándose en la teoría sino comprobando su efectividad práctica. Ruby on Rails, como toda tecnología, es sujeto de mejoras continuas y revisión crítica para preservar la confianza de quienes desarrollan y utilizan aplicaciones basadas en él.