En el mundo del desarrollo de software, las fugas de memoria suelen ser uno de los problemas más temidos, especialmente en lenguajes como Go que cuentan con un recolector de basura eficiente. Por eso, cuando un grupo de usuarios comenzó a reportar importantes problemas de rendimiento relacionados con el manejo de memoria, lo que al principio pareció un simple bug se transformó en un caso de estudio fascinante sobre cómo el runtime de Go maneja los recursos y las situaciones inesperadas que pueden surgir en aplicaciones en producción. El inicio de este misterio lleva el nombre de un episodio real, conocido como "Leak and Seek", que comenzó con un aviso temprano de posibles fugas de memoria y terminó revelando limitaciones ocultas en la gestión de finalizadores y la interacción con librerías de terceros. La detección preliminar apuntaba a un comportamiento anómalo en la administración de memoria por parte de la aplicación, ejecutándose en Go. Una característica esencial de este lenguaje es precisamente evitar este tipo de problemas a través de un recolector automático, que se encarga de liberar la memoria de objetos que ya no son referenciados por el programa.

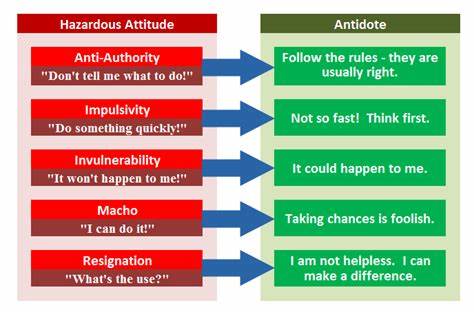

Sin embargo, el hecho de que varios clientes experimentaran caídas de rendimiento y un consumo elevado de memoria nos obligó a sospechar que algo estaba reteniendo recursos sin liberarlos, creando lo que técnicamente llamamos una fuga de memoria. En Go, las fugas suelen estar ligadas a dos causas comunes y reconocidas. Primera, variables globales o estructuras como slices que indebidamente mantienen referencias evitando que el recolector de basura pueda limpiar esos datos. Segunda, las fugas de gorutinas, que ocurren cuando unidades concurrentes se quedan en estado bloqueado o nunca terminan su ciclo de vida, manteniendo así un uso continuo de memoria y a la vez preservando referencias a otros objetos que no pueden ser recogidos. Para iniciar el diagnóstico, el equipo encargado realizó perfiles de memoria y monitoreo de gorutinas.

El análisis inicial mediante herramientas estándar, como el perfilador de gorutinas, eliminó la posibilidad de fugas en estos hilos de ejecución porque no se detectó un aumento inusual o persistente en el número de gorutinas activas. Sin embargo, al construir el perfil de memoria y analizarlo con los comandos go tool pprof, la raíz del problema comenzó a asomarse: la librería responsable del acceso a SQLite, un driver ampliamente utilizado para bases de datos embebidas, parecía ser el epicentro de las pérdidas. El detalle más desconcertante fue la presencia de objetos SqliteRows, SqliteStmt y SqliteConn acumulándose en la memoria. De acuerdo con los patrones estándar de uso, la liberación de estos elementos debería haber sido automática una vez culminadas las consultas y procesamiento. Sin embargo, el perfil mostraba una retención persistente, sin referencias claras que pudieran explicar la causa.

Para diferenciar si la culpa era del código de aplicación o del propio driver, se replicaron pruebas simulando fugas con tipos personalizados, confirmando que la fuga detectada era atípica y exclusiva del manejo en go-sqlite3. Al profundizar en la inspección del código fuente del driver SQLite3, un cambio reciente captó la atención: se había añadido una finalizadora para los objetos SqliteRows. En Go, los finalizadores son mecanismos especiales que permiten ejecutar funciones justo antes de que un objeto sea recolectado, pero conlleva riesgos particulares como la posibilidad de crear referencias circulares no evidentes que impidan la recolección. En este caso, no se detectó ninguna referencia circular entre conexiones y filas que justificase el problema. Además, dado que la memoria asignada por CGO (la capa que permite llamar código C desde Go) no está cubierta por las herramientas estándar de perfiles de Go, también se descartó cualquier fuga originada desde ahí.

El camino parecía bloquearse, y el análisis se enfocó hacia una hipótesis poco común pero plausible: un bug en el runtime de Go mismo. La ejecución de los finalizadores depende de una única gorutina dedicada dentro del runtime, llamada a través del archivo mfinal.go. Si esa gorutina se bloquea, ninguna finalizadora podrá ejecutarse, y por ende, las referencias pendientes para liberarse quedarían retenidas indefinidamente, causando una fuga de memoria en cascada. Este punto fue clave.

En línea con esta suposición, se creó un entorno de reproducción, pudiendo demostrar que un bloqueo en la gorutina encargada de los finalizadores originaba el mismo tipo de fuga. Pero algo llamaba la atención: los perfiles de gorutinas recopilados en el entorno de los clientes mostraban ausencia del rastreo tradicional de esta gorutina de finalizadores, imposibilitando localizar el bloqueo. Tras un minucioso análisis con herramientas como goref, que permite inspeccionar directamente el grafo de referencias en memoria, se confirmó que los objetos problemáticos estaban en memoria, pero sin referencias aparentes, lo cual indica que el problema residía en la capa más baja del runtime. Al examinar el core dump y aprovechar IDEs avanzados se descubrió que la gorutina responsable de ejecutar los finalizadores había quedado bloqueada durante más de tres horas, debido a una dependencia indirecta con una librería llamada go-smb2, utilizada para operaciones de red. El cierre de recursos dentro de esa librería se invocaba desde una finalizadora y ejecutaba operaciones de entrada/salida que podían retardarse indefinidamente.

Este patrón es problemático porque la gorutina única encargada de los finalizadores se queda esperando la finalización de una operación bloqueante, impidiendo que se liberen todos los recursos pendientes. De hecho, el diseño de los finalizadores recomienda que procesos que podrían bloquearse o tomar mucho tiempo se ejecuten en gorutinas independientes para evitar estos impactos. En este caso, dicha recomendación no se cumplía completamente y, junto a una condición de carrera introducida por la aplicación, causaba este efecto nocivo que terminaría en una fuga de memoria extensa relacionada con SQLite. Una curiosidad final en el diagnóstico fue que los perfiles de gorutinas con nivel de detalle máximo no mostraban la evidencia esperada de la gorutina bloqueada en mfinal.go debido a un defecto en las herramientas de depuración del runtime.

Esta anomalía fue rápidamente reportada al equipo de desarrolladores de Go y corregida posteriormente, mejorando la capacidad de diagnóstico para futuros problemas similares. Tras resolver el misterio, los hallazgos fueron compartidos activamente con la comunidad Go a través de foros especializados y grupos de discusión. Las conclusiones fortalecieron el entendimiento colectivo sobre la importancia de evitar finalizadores bloqueantes y propiciaron mejoras en la documentación oficial, además del desarrollo de instrumentación avanzada para monitorear la ejecución de estos mecanismos automáticamente. Para responder a la necesidad inmediata de detectar y reaccionar ante posibles bloqueos en finalizadores, el equipo desarrolló una solución personalizada basada en la generación periódica de objetos provisionales con finalizadores asociados. Midiendo el tiempo que tardaban en liberarse, se podía detectar de forma temprana cuellos de botella o bloqueos, generando alertas y datos de seguimiento que ayudaban a anticipar problemas antes de que impactaran al usuario final.

El caso Leak and Seek no solo resolvió una fuga puntual sino que también invitó a la reflexión sobre cómo confiar en las herramientas y comportamientos predeterminados del runtime, y cómo el trabajo colaborativo entre desarrolladores y la comunidad es vital para impulsar mejoras en el ecosistema de Go. Además, pone en manifiesto que incluso en lenguajes con gestión automática de memoria, la atención cuidadosa al manejo de recursos y finalizadores es crucial, especialmente en aplicaciones complejas y distribuidas que interactúan con múltiples componentes y librerías de terceros. Este episodio también es un recordatorio de que los obstáculos técnicos pueden ser fuentes de aprendizaje y evolución cuando se abordan con rigor, paciencia y colaboración. A través de la investigación exhaustiva, el equipo logró no solo diagnosticar un comportamiento intrigante y complicado, sino también aportar soluciones prácticas y generar cambios para beneficio de toda la comunidad de desarrolladores en Go. En resumen, Leak and Seek fue mucho más que un problema de memoria.

Fue una aventura de diagnóstico, un desafío para el entendimiento profundo del runtime de Go y un éxito en la comunidad que culminó en mejoras sustantivas tanto en el entorno de desarrollo como en las prácticas recomendadas para crear software robusto, eficiente y confiable.