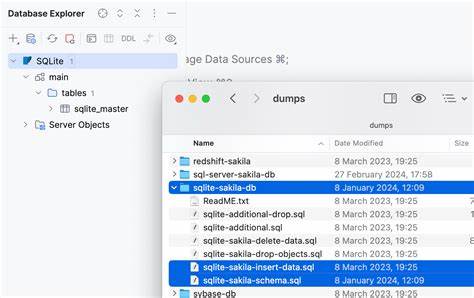

En la era digital actual, la seguridad informática se ha convertido en una prioridad fundamental tanto para organizaciones como para individuos. Los ataques cibernéticos no solo han aumentado en cantidad sino también en sofisticación, y entre ellos, el ransomware LockBit se ha posicionado como una de las amenazas más peligrosas y prevalentes. Frente a esta realidad, contar con herramientas efectivas para visualizar y analizar los datos obtenidos de brechas de seguridad es crucial para fortalecer la ciberdefensa. Aquí es donde entra en juego el Lockbit SQL Dump Visualizer, una aplicación innovadora que facilita la comprensión de la información comprometida mediante representaciones gráficas dinámicas y detalladas. El Lockbit SQL Dump Visualizer ha sido diseñado con el objetivo de convertir complejas bases de datos resultantes de filtraciones de LockBit en gráficos accesibles y fáciles de interpretar.

Generalmente, analizar grandes volúmenes de datos en formato SQL puede ser una tarea complicada que requiere conocimientos técnicos avanzados y herramientas especializadas. Esta plataforma simplifica el proceso al brindar una interfaz que muestra estadísticas, líneas temporales, visualizaciones de campos clave y tablas de datos de manera organizada y amigable. Una de las principales ventajas de esta herramienta es su capacidad para ofrecer una vista panorámica del incidente de ciberseguridad. Gracias a la representación temporal, los usuarios pueden identificar con precisión cuándo ocurrieron los picos de actividad maliciosa o las fases críticas del ataque. Esto no solo permite entender mejor la cronología, sino que también ayuda a detectar patrones y modus operandi del ransomware, que pueden ser vitales para prevenir futuros ataques.

Además, el análisis de campos clave dentro de la base de datos facilita la identificación de información sensible comprometida durante la brecha. Mediante visualizaciones claras, es posible distinguir qué tipos de datos fueron filtrados, cómo están interrelacionados y qué áreas presentan mayor vulnerabilidad. Este nivel de detalle es indispensable para que los equipos de seguridad implementen medidas correctivas específicas y efectivas. Sin embargo, es importante mencionar que la base de datos utilizada no es completamente exhaustiva. Algunas entidades y modelos fueron excluidos del análisis inicial, lo que podría limitar la profundidad del estudio en ciertos casos.

No obstante, el enfoque en los datos disponibles garantiza un equilibrio adecuado entre la precisión del análisis y la claridad de la presentación. Esto hace que el Lockbit SQL Dump Visualizer sea ideal para profesionales de ciberseguridad que necesitan obtener rápidamente insights accionables sin perderse en la complejidad técnica. La utilidad del visualizador no se restringe únicamente a expertos técnicos. También representa una herramienta valiosa para periodistas, investigadores y gestores de riesgos, quienes pueden emplear los gráficos para comunicar de manera efectiva la magnitud y características de la brecha a audiencias no especializadas. Explicar visualmente los datos hace que la información sea más accesible y comprensible, fomentando una mayor conciencia sobre las amenazas cibernéticas actuales.

Otro aspecto relevante es la autoría y el respaldo del proyecto. Compilado por @simokohonen y alojado en defusedcyber.com, el Lockbit SQL Dump Visualizer cuenta con el apoyo de profesionales comprometidos con la divulgación responsable y el fortalecimiento de la seguridad digital. Esta confianza adicional incide positivamente en la aceptación y utilización de la herramienta dentro de la comunidad tecnológica y de seguridad. El sector de la ciberseguridad se encuentra en constante evolución y adaptación ante nuevas amenazas.

En este contexto, la capacidad para analizar y responder rápidamente a incidentes de seguridad es un diferenciador crítico. Herramientas como el Lockbit SQL Dump Visualizer impulsan esta capacidad al hacer visibles y comprensibles los datos que, de otro modo, podrían quedar enterrados bajo capas de complejidad técnica o volúmenes masivos de información. Para las organizaciones, integrar este tipo de visualizadores en sus protocolos de respuesta a incidentes puede significar una mejora considerable en la gestión de crisis. Al disponer de un entendimiento claro y rápido sobre qué fue comprometido y cómo se desarrolló el ataque, resulta más sencillo tomar decisiones informadas y coordinar acciones efectivas entre los distintos departamentos involucrados, desde TI hasta comunicación y legal. A nivel educativo, el Lockbit SQL Dump Visualizer puede servir como un recurso didáctico para formar a nuevos especialistas en seguridad informática.

Al interactuar con datos reales y traducidos a formatos gráficos, los estudiantes y profesionales en formación pueden entender mejor la dinámica de ciberataques y cómo analizar la información para mitigar riesgos. En conclusión, frente al aumento constante de las amenazas que representan los ransomware como LockBit, contar con un visualizador de bases de datos que convierta información compleja en gráficos claros es un recurso valioso para cualquier entidad que desee proteger sus activos digitales. El Lockbit SQL Dump Visualizer no solo optimiza la interpretación de las brechas de datos, sino que también potencia la capacidad de respuesta y comunicación frente a estos incidentes críticos. Su diseño accesible, respaldo profesional y enfoque claro lo convierten en una herramienta indispensable en el arsenal de la ciberseguridad moderna.