En la era digital en la que vivimos, la seguridad en línea se ha convertido en una preocupación cotidiana para millones de usuarios. Las contraseñas, aunque siguen siendo el método más común para proteger cuentas y datos, están lejos de ser perfectas. La vulnerabilidad a ataques de phishing, el robo de credenciales y la dificultad para crear y recordar contraseñas fuertes han llevado a la búsqueda constante de soluciones más seguras y prácticas. Es en este contexto donde las passkeys emergen como una alternativa revolucionaria para las personas comunes, es decir, para usuarios que no necesariamente son expertos en tecnología, pero que desean proteger su información sin complicaciones técnicas complejas. ¿Qué son las passkeys y por qué están captando tanta atención? ¿Cómo funcionan en la práctica y cuáles son sus ventajas? En esta exploración profunda abordaremos todo lo que debes saber sobre esta innovación que promete cambiar la forma en que interactuamos con nuestras cuentas digitales.

Para comenzar, es crucial entender el problema que las passkeys intentan resolver. Tradicionalmente, dejamos nuestra seguridad en manos de contraseñas y, a menudo, de un segundo factor de autenticación, comúnmente los códigos temporales que generan las aplicaciones autenticadoras o que se reciben vía SMS. Aunque este sistema añade una capa extra de protección, no es infalible ni completamente seguro. Los códigos OTP (One Time Password), por ejemplo, pueden ser víctimas de ataques de phishing, en los cuales los delincuentes engañan a la víctima para que entregue esta información directamente o a través de una página falsa que simula ser legítima. Esta debilidad pone en riesgo a quienes, a pesar de usar 2FA, pueden ver comprometidas sus cuentas y datos personales.

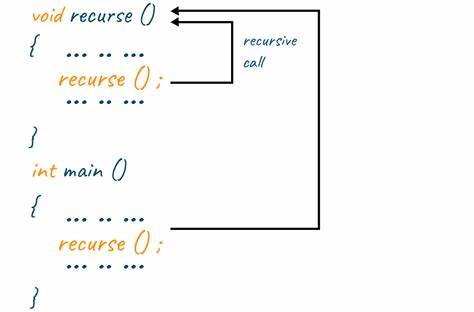

Las passkeys vienen a solucionar este dilema ofreciendo un método de autenticación resistente al phishing y que, a la vez, simplifica la experiencia de acceso. En esencia, una passkey es un archivo digital seguro que reside en el dispositivo del usuario y que está protegido por mecanismos criptográficos muy avanzados. Para emplearlo, el sistema utiliza la autenticación biométrica o un PIN vinculado al propio dispositivo, evitando que alguien más acceda a ese recurso incluso si tiene el archivo. A diferencia de las contraseñas tradicionales o los códigos OTP que se pueden capturar y reutilizar por un atacante, las passkeys funcionan de forma que solo pueden ser usadas por el dueño legítimo y en el dispositivo autorizado. Esto proporciona una barrera significativa contra las estafas más comunes de ingeniería social.

En términos prácticos, configurar y utilizar passkeys es más sencillo de lo que muchos imaginan. Por ejemplo, en plataformas como WhatsApp, la configuración se presenta como una opción que se activa mediante un par de clics o toques. El sistema guarda la passkey en el dispositivo, y en el caso de usuarios de iPhone, el almacenamiento suele ser en el iCloud Keychain, mientras que en Android se sincroniza con Google. Para facilitar la gestión y movilidad entre dispositivos, muchas personas optan por almacenarlas en gestores de contraseñas especializados como 1Password, que sincronizan las passkeys de forma segura entre teléfonos, tabletas y ordenadores personales, permitiendo un acceso fluido y sin problemas. Este método no solo mejora la seguridad sino también la comodidad.

Olvidar contraseñas o tener que ingresar largos códigos es cosa del pasado; la verificación se realiza con un simple reconocimiento biométrico o PIN vinculado al hardware del dispositivo. Esta facilidad eleva la experiencia del usuario y reduce significativamente el riesgo de exponerse a ataques de phishing, ya que el atacante no puede capturar una passkey que pueda reutilizar. Sin embargo, no todas las implementaciones de passkeys son iguales. Un caso interesante es el de LinkedIn, que ha adoptado las passkeys como una vía adicional para ingresar a la cuenta, pero que todavía mantiene la contraseña como método paralelo y no las integra plenamente como un segundo factor. Esto significa que, aunque se mejora la experiencia de acceso con un inicio de sesión rápido y seguro mediante passkeys, el sistema sigue siendo vulnerable a ciertas formas de ataque si el usuario cae en trampas con su contraseña.

La implementación del servicio define cómo estas llaves digitales funcionan en conjunto con otros métodos, por lo que la experiencia puede variar de un sitio web a otro. Por otro lado, algunos proveedores están llevando la seguridad mucho más lejos, utilizando las passkeys como una autenticación fuerte y genuina segunda capa de seguridad. Tal es el caso de Ubiquiti, empresa reconocida por sus equipos de redes, que ha logrado reemplazar totalmente la verificación por códigos enviados a correo electrónico o aplicaciones con la autenticación mediante passkeys. Esta integración permite eliminar vulnerabilidades y acelerar el proceso inicial de acceso a la cuenta, usando la tecnología biométrica para validar de forma rápida y segura la identidad del usuario. Esta experiencia demuestra el verdadero potencial de las passkeys para fortalecer la seguridad y simplificar la vida digital.

Además de las passkeys digitales almacenadas en smartphones o gestores de contraseñas, existe una alternativa aún más segura: las llaves físicas Universal 2 Factor (U2F) como las YubiKey. Estas llaves son dispositivos pequeños que se conectan por USB-C o mediante tecnología NFC en teléfonos móviles y ofrecen un nivel extra de protección porque la passkey nunca abandona el dispositivo físico. En caso de que el almacenamiento digital se vea comprometido, tener una llave física proporciona una robustez adicional a la autenticación. La combinación de passkeys digitales y llaves físicas puede ser la estrategia definitiva para los usuarios que buscan una protección casi impenetrable. No obstante, debemos entender que el aumento de la seguridad también plantea nuevos retos, como la posibilidad de perder el acceso a nuestros dispositivos o incluso a las llaves físicas.

La recomendación general es siempre tener múltiples métodos de recuperación, incluir varias llaves de seguridad y respaldar las passkeys en gestores confiables. De este modo, la pérdida o daño de un dispositivo no significa quedar bloqueado fuera de sus servicios en línea. El ecosistema de sitios y aplicaciones que soportan passkeys está creciendo rápidamente. Empresas líderes en tecnología y servicios en línea están adoptando esta forma de autenticación para ofrecer a sus usuarios la mejor seguridad disponible hoy en día. Plataformas de renombre incluyen opciones para configurar y usar passkeys, y comunidades como 1Password han desarrollado directorios para que los usuarios puedan verificar qué servicios están adaptados a esta tecnología.

Este impulso sugiere que pronto será la norma y no la excepción usar passkeys para proteger cuentas y datos personales. Es fundamental que los usuarios entiendan que las passkeys forman parte de una estrategia de seguridad más amplia conocida como defensa en profundidad. No es una solución mágica que elimina todos los riesgos por sí sola, sino un componente más que se combina con buenas prácticas como ser cauteloso con los emails sospechosos, no ingresar credenciales en sitios plagados de dudas y mantener contraseñas robustas para los servicios que aún las requieren. Si bien las passkeys no son perfectas, representan un gran paso hacia adelante en la lucha contra el fraude y el robo de identidad digital. Adoptarlas en cuanto estén disponibles para los servicios que utilizamos con mayor frecuencia es aconsejable para proteger nuestra información vital y simplificar nuestra interacción con la tecnología.

![Artificial Intelligence Report 2025 [pdf]](/images/93C6ABDB-C6B7-4B47-9D39-9F37FF8D4CEB)