En un mundo cada vez más interconectado y dependiente de la tecnología, las amenazas cibernéticas continúan evolucionando en complejidad y audacia. A comienzos de 2025, la comunidad de ciberseguridad ha detectado una nueva campaña maliciosa vinculada al grupo de hackers ruso conocido como COLDRIVER, que hace uso de una estrategia de ingeniería social basada en CAPTCHA falsos denominados ClickFix para propagar el malware LOSTKEYS. Esta iniciativa malintencionada representa una sofisticada maniobra orientada principalmente a la recolección de inteligencia y espionaje digital, comprometiendo a actores estratégicos como exasesores de gobiernos occidentales, periodistas, organizaciones no gubernamentales, y personas vinculadas a Ucrania, entre otros. El desarrollo de tácticas cada vez más innovadoras por parte de grupos como COLDRIVER destaca la naturaleza cambiante del panorama del cibercrimen y subraya la necesidad de una defensa más robusta y consciente por parte de las potenciales víctimas. COLDRIVER, también identificado bajo los alias Callisto, Star Blizzard y UNC4057, se ha destacado históricamente por ataques centrados en el robo de credenciales mediante campañas de phishing dirigidas.

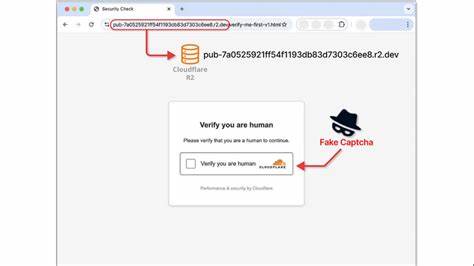

Sin embargo, LOSTKEYS representa un cambio significativo en el modus operandi de este grupo. A diferencia de sus tradicionales métodos, ahora se distribuye un malware personalizado capaz de acceder y extraer archivos específicos desde los sistemas infectados, además de recopilar información sobre el estado del equipo y los procesos en ejecución. Esta evolución demuestra la adaptabilidad y la ampliación de sus capacidades ofensivas, con un foco creciente en la infiltración silenciosa y el espionaje prolongado. El método inicial para comprometer a las víctimas comienza con la creación de sitios web falsos que simulan la presencia de un CAPTCHA legítimo, conocido como ClickFix. A través de esta ventana, las víctimas reciben instrucciones precisas para abrir la consola de comandos de Windows y ejecutar un comando PowerShell que se ha copiado previamente en el portapapeles.

Esta técnica de ingeniería social explota la confianza del usuario, persuadiéndolo para que realice una acción aparentemente inofensiva que en realidad desencadena la descarga y ejecución del malware. El servidor remoto desde donde se instalan las cargas maliciosas actúa como un intermediario que valida el entorno para evitar la ejecución en máquinas virtualizadas, un indicio claro del nivel de sofisticación para evadir análisis y detección. El proceso culmina con la ejecución de LOSTKEYS, que utiliza métodos cifrados y personalizados para cada víctima, dificultando así la identificación y el análisis por parte de los investigadores en seguridad. Estos aspectos subrayan la naturaleza altamente dirigida de la campaña, pues el malware no se distribuye masivamente sino que se implementa selectivamente en objetivos de interés estratégico, reduciendo la exposición y aumentando las probabilidades de éxito en la exfiltración de información crítica. La atención en sectores sensibles y la exclusividad en la distribución han llevado a que se considere a LOSTKEYS como una herramienta de espionaje digital avanzada.

Además, hallazgos adicionales sugieren que versiones anteriores de LOSTKEYS se han camuflado como binarios relacionados con plataformas de investigación de código abierto como Maltego desde principios de 2023, aunque aún no está confirmado si estos están vinculados directamente con COLDRIVER o si el malware fue reutilizado posteriormente por otros actores. Esta reutilización y adaptabilidad reflejan un fenómeno común en el mundo del cibercrimen, donde las herramientas pueden intercambiarse, modificarse o reciclarse entre diferentes grupos. No es casualidad que ClickFix esté ganando terreno como una estrategia preferida para la distribución de malware entre múltiples actores maliciosos. Su capacidad para engañar a los usuarios mediante falsos CAPTCHA y la exhortación a ejecutar comandos manuales hacen que pase desapercibido para muchas soluciones de seguridad automatizadas, mientras que el atacante mantiene control sobre la cadena de infección mediante servidores intermediarios. Campañas paralelas como las que distribuyen el troyano bancario Lampion también utilizan esta técnica, pero con una diferencia crucial: dividen la infección en múltiples etapas no consecutivas que se ejecutan en procesos independientes.

Esta fragmentación de la ejecución dificulta la detección y el análisis forense, ya que no genera un árbol de procesos típico y los eventos pueden aparentar benignos si se observan aisladamente. Lampion se ha dirigido particularmente a individuos y organizaciones de habla portuguesa, penetrando sectores claves como gobierno, finanzas y transporte. Otra variación relevante de esta modalidad de ataque es la combinación con la técnica EtherHiding, que aprovecha contratos inteligentes de la cadena Binance Smart Chain para ocultar comandos y cargadores maliciosos. Esta estrategia fue identificada en la campaña MacReaper, que comprometió miles de sitios web legítimos y utilizó CAPTCHA falsos para impulsar la infección con el malware macOS llamado Atomic Stealer, especializado en la extracción de información de equipos de Apple. Los atacantes implementan un código JavaScript altamente ofuscado junto a múltiples iframes que abarcan toda la pantalla para dificultar la interacción del usuario y camuflar la verdadera amenaza.

El uso de tecnología blockchain para el comando y control, además de la infraestructura distribuida, añade una capa adicional de resiliencia y anonimato para los cibercriminales. Este panorama evidencia la convergencia de diversas tecnologías y tácticas para aumentar la efectividad de las campañas de ciberespionaje y malware dirigido. Los usuarios corporativos e individuales deben estar alertas ante solicitudes inusuales, especialmente aquellas que involucran la ejecución manual de comandos o la interacción con elementos aparentemente inofensivos como CAPTCHA. La vigilancia constante, la educación sobre ingeniería social y el fortalecimiento de protocolos de seguridad son más cruciales que nunca para mitigar los riesgos derivados de estas amenazas. Organizaciones que operan en sectores sensibles deben implementar capas adicionales de defensa, incluyendo monitoreo avanzado de comportamiento, segmentación de red y análisis constante de la actividad en los endpoints.

En conclusión, el surgimiento del malware LOSTKEYS y su distribución mediante CAPTCHA falsos bajo la técnica ClickFix representa un desafío significativo para la seguridad global. Los atacantes rusos detrás de COLDRIVER demuestran una capacidad creciente para el desarrollo de herramientas complejas que combinan elementos técnicos y psicológicos para comprometer a sus objetivos. Solo a través de la colaboración entre empresas de ciberseguridad, gobiernos y usuarios finales será posible afrontar y reducir el impacto de estas sofisticadas campañas de espionaje digital.