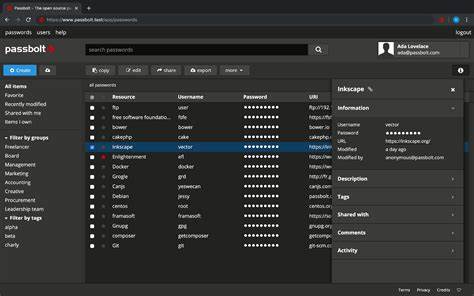

La creciente amenaza del ransomware ha evolucionado de maneras inquietantes en los últimos años, y uno de los desarrollos más recientes que ha captado la atención de expertos en ciberseguridad es la actividad del grupo conocido como Qilin. Este grupo no solo ha estado involucrado en el secuestro de sistemas para solicitar rescates, sino que también ha adoptado métodos sofisticados para exfiltrar información extremadamente valiosa de sus víctimas, especialmente en lo que respecta a la seguridad digital. Un informe reciente del equipo de Sophos X-Ops ha revelado que la Qilin-Ransomware ha encontrado una manera de robar credenciales almacenadas en el navegador Google Chrome, lo que representa una grave amenaza para la seguridad cibernética. El primer paso en estos ataques comienza con la infiltración en las redes de las víctimas. Según los expertos, Qilin utiliza datos de acceso comprometidos para acceder a los sistemas de las organizaciones.

Esta técnica no es nueva en el ámbito del cibercrimen, pero Qilin ha perfeccionado su enfoque al manipular las políticas de grupo para ejecutar scripts de PowerShell que son capaces de recopilar las credenciales almacenadas en Chrome de los usuarios conectados. Lo alarmante es que este tipo de ataque no solo se limita a las credenciales de los sitios web más comunes, sino que también puede incluir logins de plataformas de terceros que el usuario pueda haber utilizado. Como parte de su modus operandi, los atacantes logran eludir las medidas de seguridad al explotar la falta de autenticación multifactor (MFA) en los sistemas que atacan. Esto les permite recoger información crucial sin levantar sospechas. Un punto clave destacado en el informe de Sophos es que, en muchos de estos casos, las organizaciones afectadas no estaban utilizando MFA, lo que las convirtió en objetivos fáciles para los cibercriminales.

Una vez que se obtienen las credenciales, estas son exfiltradas, generando una escalada del ataque de ransomware. El enfoque de la doble extorsión de Qilin es especialmente perturbador. Después de robar y encriptar datos, el grupo no solo amenaza con borrar o publicar la información si la víctima no paga el rescate, sino que también puede utilizar las credenciales robadas para infiltrarse aún más en las redes de las organizaciones. Este ciclo de extorsión alimenta un mercado negro en el que los datos robados se comercializan, con cada ataque que ofrece un arsenal aún más vasto de datos para futuras operaciones maliciosas. Expertos como Christopher Budd, Director de Investigación de Amenazas en Sophos X-Ops, han señalado que el robo de credenciales fue una de las principales causas de ataques cibernéticos durante el primer semestre de 2024.

Las credenciales robadas ofrecen un accesible nicho para los atacantes, ya que los navegadores web modernos, como Chrome, se han convertido en depósitos de contraseñas y otra información sensible. Esto significa que hay un potencial masivo de daño al acceder a un solo conjunto de credenciales. Este caso resalta además una tendencia preocupante en la historia del cibercrimen. A medida que los grupos de ransomware como Qilin encuentran formas innovadoras de acceder a la información, las organizaciones deben multiplicar sus esfuerzos para proteger sus datos y reforzar sus defensas digitales. Implementar una gestión adecuada de contraseñas y autenticaciones multifactor es crucial para reducir el riesgo.

Las empresas deben considerar herramientas avanzadas de monitoreo de seguridad, capacitación en concienciación cibernética para empleados y revisiones periódicas de sus políticas de seguridad como medidas obligatorias. En la investigación realizada por Sophos, se ha revelado que los atacantes pudieron permanecer en el sistema afectado durante un considerable periodo de 18 días, utilizando este tiempo para recolectar información y llevar a cabo sus actividades delictivas antes de ser detectados. Este tiempo también es indicativo de una falta de vigilancia en la red por parte de las organizaciones atacadas. Hacer un esfuerzo consciente en la detección temprana y la identificación de comportamientos sospechosos es otra pieza esencial en la lucha contra el ransomware. No es de extrañar que este tipo de alteraciones en las tácticas de ataque hayan llevado a una respuesta más fuerte por parte de las organizaciones de ciberseguridad.

Por ejemplo, se ha instado a las empresas a mantenerse informadas sobre las últimas amenazas y las medidas de mitigación que pueden implementar. En el caso de la Qilin-Ransomware, la forma en que este grupo ha tomado medidas para extraer información sensible destaca la evolución del panorama de amenazas. Los ataques ya no se limitan a la simple criptografía de discos duros; han entrado en una nueva fase donde las credenciales se utilizan como un recurso estratégico. La noticia relacionada con Qilin no se limita a un único caso aislado. En junio de 2024, la Qilin-Ransomware fue noticia por su ataque a Synnovis, un proveedor de servicios para el sistema de salud británico.

En esa ocasión, se encontraron amenazas en un solo controlador de dominio de Active Directory de la organización. Los ataques a proveedores de servicios críticos son particularmente preocupantes, ya que pueden tener efectos dominó en múltiples organizaciones y sectores. A medida que se observan estos desarrollos en la cibercriminalidad, queda claro que tanto las organizaciones como los individuos deben ser proactivos en la protección de sus datos. La educación continua sobre las ciberamenazas y las mejores prácticas para la gestión de contraseñas, junto con la implementación de medidas de seguridad avanzadas, puede marcar la diferencia en la defensa ante ataques como los de Qilin. Con la llegada de nuevas tecnologías y la evolución constante de las tácticas de los atacantes, una estrategia sólida de ciberseguridad debe ser una prioridad permanente.

El panorama de la ciberseguridad sigue siendo dinámico e impredecible, y el caso de la Qilin-Ransomware es solo un ejemplo más que resalta la necesidad urgente de que las organizaciones se adapten y fortalezcan sus defensas. La exfiltración de datos sensibles, como las credenciales del navegador, es una llamada de atención. No es suficiente con tener medidas de seguridad básicas; es fundamental estar un paso adelante en este juego del gato y el ratón digital. La seguridad cibernética no es solo una opción, es una necesidad vital en el mundo digital en el que vivimos.