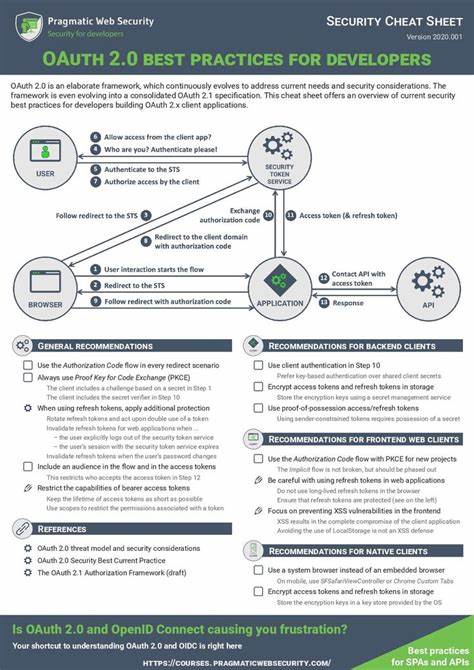

En la era digital actual, donde la seguridad y la privacidad de los usuarios son prioritarios, implementar protocolos de autenticación y autorización robustos es esencial para cualquier desarrollador. OAuth 2.0 sigue siendo el estándar dominante para la autorización delegada, facilitando el acceso seguro entre aplicaciones y servicios, mientras OpenID Connect extiende esta funcionalidad para la autenticación. Sin embargo, a medida que las tecnologías y los escenarios de uso evolucionan, también lo hacen los riesgos asociados y la necesidad de adoptar las mejores prácticas actualizadas. En enero de 2025, el IETF publicó la recomendación más reciente sobre las prácticas óptimas para la seguridad en OAuth 2.

0, consolidando años de evolución tecnológica y lecciones aprendidas frente a vulnerabilidades emergentes. Este texto ofrece una visión detallada y comprensible para desarrolladores que implementan OAuth 2.0 y OpenID Connect, ayudando a prevenir ataques y a salvaguardar la integridad de sus sistemas y usuarios. OAuth 2.0 fue diseñado originalmente en 2012 en un contexto tecnológico distinto, cuando las aplicaciones solían ser monolíticas y las relaciones entre clientes, servidores de autorización y servidores de recursos eran bastante estáticas.

Actualmente, las arquitecturas distribuidas, el acceso multitenant y la interacción dinámica entre múltiples proveedores generan escenarios más complejos que requieren nuevas consideraciones de seguridad. Además, los navegadores modernos y las plataformas móviles han cambiado su manejo de redireccionamientos y almacenamiento, complicando los flujos tradicionales de OAuth y haciendo que ciertas prácticas antiguas sean inseguras o inadecuadas. Uno de los puntos centrales para defender la seguridad en OAuth 2.0 reside en la protección de los flujos de redirección. Es común que las aplicaciones web y móviles utilicen redireccionamientos en el navegador para gestionar las fases de autorización, autenticación y consentimiento.

Sin embargo, estos redireccionamientos son vulnerables a ataques, principalmente mediante secuestro o manipulación, si no se configuran adecuadamente. Por ejemplo, permitir que la URI de redirección se derive de parámetros en la URL abre la puerta a redireccionamientos abiertos, donde un atacante puede engañar al usuario para que sea enviado a un dominio malicioso, interceptando códigos de autorización o tokens y, en consecuencia, obteniendo acceso no autorizado. Para evitar este tipo de ataques, es fundamental configurar en el servidor de autorización una lista estricta y exacta de URIs permitidas, rechazando cualquier patrón o uso de comodines que puedan ser interpretados de manera ambigua. En escenarios donde se utilizan puertos diferenciados, como en aplicaciones nativas durante fases de desarrollo, se permite cierta flexibilidad, pero siempre respetando la validación exacta para impedir redirecciones no autorizadas. Esta atención rigurosa ayuda a mitigar riesgos derivados de implementaciones laxas por parte del servidor de autorización o del cliente.

Otra amenaza constante es el Cross Site Request Forgery (CSRF), donde un atacante induce al usuario a realizar una acción no deseada. OAuth y OpenID Connect incorporan mecanismos para mitigar CSRF a través de técnicas como Proof Key for Code Exchange (PKCE) y el uso del parámetro nonce. PKCE, en particular, es una medida de seguridad que agrega una capa criptográfica adicional al flujo de código de autorización, especialmente útil para clientes públicos, es decir, aquellos que no pueden almacenar secrets de manera segura, como aplicaciones móviles y aplicaciones web basadas en el navegador. Esta técnica hace que el intercambio del código de autorización por tokens sea seguro y exclusivo para el solicitante legítimo, dificultando que un adversario reutilice códigos de autorización robados. Es importante destacar que el uso de PKCE ya es obligatorio para clientes públicos que emplean el flujo de código de autorización y se recomienda encarecidamente para clientes confidenciales.

Este cambio marca la dirección que tomará OAuth 2.1, promoviendo una mayor seguridad por defecto en todas las implementaciones. La práctica de utilizar el flujo de concesión implícito está obsoleta y desaconsejada debido a que expone tokens directamente en URLs, facilitando su robo y uso indebido. La protección ante la reutilización de tokens (token replay) constituye otro aspecto crítico. Los atacantes buscan reutilizar tokens de acceso o refresco para obtener acceso no autorizado a APIs o servicios.

Para impedir este tipo de ataques, las tokens deben ser «sender constrained», es decir, vinculados a un remitente específico que pueda demostrar su identidad mediante mecanismos seguros como mutual TLS o firmado de pruebas de posesión (Proof of Possession). En particular, los tokens de refresco utilizados por clientes públicos requieren rotación y/o envío condicionado a sender constraints para evitar usos fraudulentos perpetuos. El principio de mínimo privilegio es vital en el diseño de tokens de acceso. Esto implica que los tokens deben otorgar únicamente los permisos estrictamente necesarios para la función requerida, limitando el alcance y evitando sobreexposiciones que pueden ser explotadas. La correcta segmentación de audiencias (campo aud en el token) para asegurar que las APIs solo acepten tokens emitidos para ellas contribuye significativamente a la defensa en profundidad.

En cuanto a la obtención de tokens, se debe evitar el uso del mecanismo Resource Owner Password Credentials (ROPC), que implica que el usuario proporcione sus credenciales directamente al cliente. Esta técnica expone innecesariamente las credenciales, aumenta la superficie de ataque y obstaculiza la implementación de mecanismos modernos como la autenticación multifactorial y estándares web de seguridad. En lugar de esto, se recomienda confiar en flujos de autorización que preserven la privacidad del usuario y ofrezcan mejores garantías. Aunque gran parte de la responsabilidad recae en los desarrolladores clientes, los proveedores de servidores de autorización también deben implementar medidas sólidas. Esto incluye autenticación estricta de clientes mediante certificados y criptografía asimétrica, como Private Key JWT o mutual TLS.

Estas técnicas aseguran que solo aplicaciones legítimas puedan interactuar con el servidor de autorización, reduciendo la posibilidad de ataques por suplantación de cliente. Además, la configuración del servidor debe restringir prácticas inseguras como permitir CORS en el endpoint de autorización, dado que este debería ser accedido a través de redirecciones y no directamente desde el navegador para evitar exponer datos sensibles. La publicación y consumo de metadatos mediante los endpoints adecuados permite a los clientes configurarse automáticamente y adaptarse a actualizaciones en la seguridad o funcionalidades, minimizando errores humanos en la configuración. El uso obligatorio de Transport Layer Security (TLS) para todas las comunicaciones garantiza que los datos sensibles no sean interceptados o alterados en tránsito. Sólo en casos muy controlados, como aplicaciones nativas que se comunican mediante interfaces locales, se permite alguna excepción controlada a esta regla.

La verificación del remitente y receptor en comunicaciones internas, por ejemplo usando postMessage en el navegador, debe implementarse con rigurosidad para mantener la integridad de las operaciones sin confiar en origenes no verificados. El entorno actual de seguridad en OAuth 2.0 sigue enfrentando ataques sofisticados y variados, desde secuestro de sesiones, ataques Cross Site Scripting (XSS), Inyección de código, hasta explotación de configuraciones erróneas. Por lo tanto, adoptar las recomendaciones y mejores prácticas recientes ayuda a fortalecer la defensa, limitar la superficie de ataque y proteger tanto a los usuarios como a las aplicaciones de riesgos críticos. En síntesis, la implementación segura de OAuth 2.

0 en 2025 requiere que los desarrolladores abandonen patrones obsoletos, como el uso del flujo implícito o la exposición de URIs de redirección manipulables, y adopten modernas técnicas como PKCE para prevenir CSRF y ataques de inyección de códigos. Las tokens deben minimizar privilegios y ser protegidas contra su reutilización indebida mediante sender constraints y rotación. Se debe evitar el uso de credenciales de usuario dentro del cliente, promoviendo flujos seguros que preserven la privacidad. Los proveedores de servicios de autorización deben asegurar la autenticidad de los clientes mediante métodos criptográficos avanzados y evitar configuraciones inseguras que puedan facilitar ataques de intermediarios. El uso de metadatos y protocolos para configuración automática contribuye a evitar errores y mejorar la seguridad general.

El conocimiento profundo de estos aspectos y su correcta aplicación permiten que los desarrolladores continúen ofreciendo servicios que respetan la privacidad, cumplen normas regulatorias y brindan a los usuarios una experiencia segura y confiable. A medida que la industria se encamina hacia OAuth 2.1, estas prácticas serán aún más relevantes, estableciendo un nuevo estándar para la seguridad de la autorización y autenticación en la web.