En un mundo cada vez más digitalizado, la seguridad informática se ha convertido en un pilar fundamental para proteger tanto la información personal como la institucional. Recientemente, un caso alarmante ha captado la atención de la comunidad tecnológica y de seguridad: un ingeniero de software asociado a DOGE, una oficina vinculada a la seguridad cibernética y eficiencia gubernamental, ha visto comprometido su dispositivo por un tipo de malware especializado en el robo de información. Este incidente no solo revela riesgos individuales, sino que también expone potenciales brechas en las defensas de sistemas altamente sensibles administrados por el gobierno estadounidense. El protagonista de esta historia es Kyle Schutt, un profesional en sus treinta años que, además de trabajar para DOGE, posee un rol en la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y tiene acceso a sistemas que manejan información crítica relacionada con la gestión financiera del gobierno federal, específicamente dentro de la Agencia Federal para el Manejo de Emergencias (FEMA). Su perfil es especialmente sensible debido a que su trabajo implica el acceso a software clave para administrar subvenciones destinadas a desastres y otros fondos de emergencia, lo que lo convierte en un blanco valioso para actores maliciosos interesados en obtener acceso a redes y datos gubernamentales.

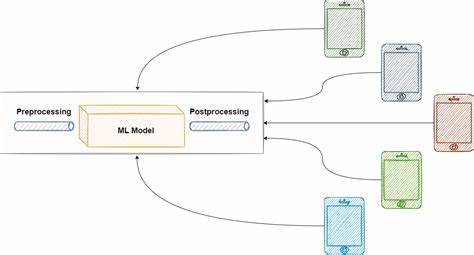

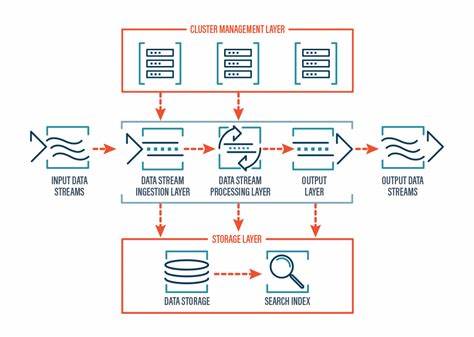

El malware en cuestión pertenece a la categoría conocida como "stealer", un software malicioso diseñado para infiltrarse en dispositivos y exfiltrar credenciales de acceso a cuentas y sistemas. Este tipo de malware suele propagarse a través de aplicaciones manipuladas (troyanizadas), correos de phishing u otras vulnerabilidades en el software del usuario. No solo roba nombres de usuario y contraseñas, sino que también puede registrar cada pulsación de tecla y capturar imágenes de pantalla, proporcionando a los atacantes una visión profunda del entorno tecnológico comprometido. La evidencia de la infección se basó en la aparición repetida de credenciales vinculadas a Schutt en varios volúmenes de datos filtrados públicamente, que provienen de registros de este tipo de malware. Desde 2023, se han detectado al menos cuatro publicaciones distintas de credenciales relacionadas con sus cuentas, lo que indica una infección sostenida o varias a lo largo del tiempo.

Entre estas credenciales se incluyen varias empleadas en servicios populares y profesionales, como cuentas de correo electrónico de Gmail que han sido registradas en más de 50 violaciones de datos a través del servicio "Have I Been Pwned", un conocido portal que permite a los usuarios verificar si sus datos han sido expuestos en filtraciones conocidas. El contexto es especialmente preocupante dada la naturaleza del acceso que posee Schutt. El riesgo de reutilización de contraseñas o la falta de segregación estricta entre sus cuentas personales y profesionales pueden haber facilitado que los atacantes accedan a información sensible directamente vinculada a la infraestructura crítica y la seguridad nacional. De acuerdo con especialistas consultados, la recurrencia de la aparición de sus credenciales en estas filtraciones sugiere que, más allá de simples contraseñas débiles, existen fallas en la operación y protección de sus dispositivos que deberían ser abordadas con urgencia. Por otro lado, este incidente ha generado controversia y cuestionamientos acerca de las prácticas de seguridad operativa dentro de DOGE.

Críticos internos y externos han señalado una serie de deficiencias en la gestión de la seguridad informática, que van desde la existencia de sitios web vulnerables a la edición por parte de cualquier usuario, hasta accesos excesivamente amplios a bases de datos gubernamentales, como las que administran la nómina federal. Estas falencias abren la puerta no solo a ataques externos, sino también a posibles filtraciones internas, ya sea intencionales o por negligencia. Existen además opiniones que sugieren que estas vulnerabilidades podrían no ser simples errores administrativos o técnicos. Algunos analistas especulan que puede haber una intención deliberada detrás de estas prácticas de poca seguridad, insinuando la posibilidad de que ciertas informaciones sean filtradas a entidades extranjeras, con Rusia señalado frecuentemente en rumores y acusaciones no confirmadas. Aunque esta perspectiva requiere pruebas contundentes, la gravedad de las fallas registradas exige a las autoridades un análisis profundo y transparente.

En cuanto a la respuesta institucional, tanto CISA como el Departamento de Seguridad Nacional, entidad supervisora de la primera, han guardado silencio o han demorado en ofrecer confirmaciones oficiales. Esta falta de comunicación genera incertidumbre y dificulta evaluar completamente el alcance de la brecha de seguridad, así como las medidas correctivas implementadas o planificadas para evitar futuros incidentes similares. Este incidente pone en relieve la importancia crítica de una ciberseguridad robusta y proactiva en el ámbito gubernamental, especialmente en áreas que manejan información estratégica y sistemas de infraestructura esencial. La capacitación constante en prácticas de seguridad, la implementación de autenticación multifactor, el monitoreo riguroso de actividad sospechosa y la segmentación adecuada de redes y accesos son herramientas indispensables para mitigar riesgos de este tipo. Asimismo, el caso de Kyle Schutt pone en evidencia un fenómeno común en el entorno digital: la reutilización de credenciales y la persistencia histórica de las mismas en múltiples plataformas y servicios.