En el universo tecnológico actual, la seguridad se ha convertido en un pilar fundamental para el desarrollo y despliegue de software. Dentro del ámbito emergente de los agentes conversacionales y la coordinación entre herramientas inteligentes, el Model Context Protocol (MCP) ha surgido como un estándar para la integración flexible y dinámica de servicios. Sin embargo, con la popularidad y adopción creciente de MCP también han aparecido preocupaciones legítimas sobre su seguridad, posicionando las vulnerabilidades en el foco de atención de desarrolladores, empresas y expertos en ciberseguridad. El desafío central radica en que las herramientas asociadas a MCP, más concretamente las descripciones y manifiestos que definen su comportamiento, son susceptibles a diversas formas de ataques de la cadena de suministro, muy similares a los problemas que enfrentaron las comunidades de desarrollo de JavaScript y otros lenguajes con la proliferación de paquetes maliciosos y comprometidos. Aquí es donde mcp-scan aparece como una solución innovadora y necesaria, diseñada específicamente para detectar y mitigar riesgos dentro del ecosistema MCP.

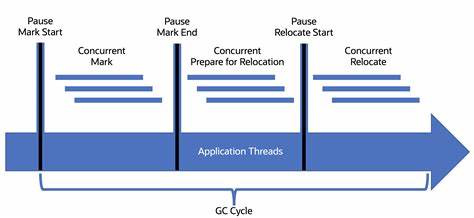

mcp-scan se presenta como un escáner de seguridad inspirado en npm audit, pero adaptado para abordar los desafíos únicos del Model Context Protocol. Su función principal es analizar exhaustivamente las configuraciones instaladas de MCP en servidores o clientes, identificar y verificar las herramientas registradas, y detectar vulnerabilidades críticas antes de que éstas puedan explotarse en entornos de producción. ¿Por qué es imprescindible contar con una herramienta como mcp-scan? El principal riesgo en MCP proviene de la naturaleza ejecutable de las descripciones de herramientas, las cuales pueden incluir comandos o instrucciones que, si se manipulan maliciosamente, podrían conducir a filtraciones de datos, escaladas de privilegios y otros ataques sofisticados. Además, el sistema de aprobación única que muchos clientes MCP emplean es frágil y no garantiza que modificaciones posteriores no introduzcan amenazas sin advertencia para el usuario final. El análisis que realiza mcp-scan no se limita solamente a identificar código malicioso o anomalías.

También cubre una gama variada de riesgos relevantes para MCP, incluyendo inyecciones en prompts que podrían alterar el comportamiento esperado, ataques de enmascaramiento cruzado que permiten a herramientas maliciosas eclipsar otras benignas, y situaciones conocidas como "rug pulls" en las que la integridad del manifiesto se compromete, poniendo en jaque fiabilidad y seguridad. Una de las características más destacadas de mcp-scan es su integración fluida en flujos de trabajo de integración continua y entrega continua (CI/CD), especialmente en plataformas ampliamente usadas como GitHub Actions. Con solo unas pocas líneas de configuración en YAML, es posible automatizar el escaneo de vulnerabilidades, interrumpir la compilación cuando se detectan hallazgos calificados como "Alto", y generar reportes detallados, lo que convierte a mcp-scan en una herramienta preventiva vital para equipos de desarrollo ágil. La facilidad de uso es otro pilar fuerte de esta utilidad. mcp-scan permite escaneos sin configuraciones complicadas mediante comandos sencillos que ejecutan el análisis en segundos.

Los resultados se entregan en formatos aptos para ser leídos rápidamente por personas o integrarse en dashboards y sistemas de monitoreo, facilitando una respuesta rápida y efectiva ante cualquier riesgo detectado. El equipo detrás de mcp-scan también ofrece mecanismos para gestionar falsos positivos, un problema común en herramientas de análisis estático. Su sistema de lista blanca facilita el mantenimiento de configuraciones personalizadas y permite que las organizaciones adapten la herramienta a sus necesidades específicas sin perder la capacidad de detectar amenazas verdaderas en el futuro. Además, la naturaleza open-source y licencia Apache 2 de mcp-scan invita a la comunidad a contribuir activamente, fortalecer el proyecto y seguir ampliando sus funcionalidades. Entre las innovaciones y mejoras planificadas se incluyen sondas en sandbox WASM para capturar herramientas que ejecutan comandos externos, la incorporación de firmas digitales para mejorar la trazabilidad de las herramientas en distintas organizaciones y una extensión nativa para editores de código como VS Code que brindaría alertas en tiempo real durante el desarrollo.

El impacto que mcp-scan puede tener en la seguridad del ecosistema de agentes basados en MCP es profundo. Al poner en el centro de la cadena de suministro la verificación constante y sistemática de las herramientas y sus manifestaciones, se establece una barrera efectiva contra ataques que de otro modo podrían pasar desapercibidos y causar daños significativos. En resumen, la llegada de mcp-scan representa un avance significativo en la madurez y robustez de los sistemas construidos sobre el Model Context Protocol. Con un enfoque claro en la seguridad, facilidad de adopción y colaboración comunitaria, esta herramienta abre camino para que los desarrolladores y organizaciones puedan operar con mayor confianza y proteger sus infraestructuras frente a amenazas cada vez más sofisticadas. Para quienes trabajan en entornos donde la integridad y seguridad de las interacciones entre modelos y herramientas es crítica, incorporar mcp-scan es casi una obligación.

![An Entire Roman City Is Hidden Beneath London [video]](/images/36A57141-1090-4CA9-9B07-231384E531FC)